1 引言

合成孔径雷达(Synthetic Aperture Radar, SAR)是一种微波主动成像雷达。与常见的光学传感器相比,合成孔径雷达不受天气条件制约,具备全天时、全天候的特点,因而其在国防军事和领域具有独一无二的显著优势。由于SAR的独特性能,自从上世纪50年代SAR概念提出以来,针对SAR图像的解译技术迅猛发展。相较于传统方法,应用深度神经网络的识别方法的检测准确度和效率都有显著提升[1],因此广泛应用于飞机、舰船等目标检测识别任务[2-3]。尽管深度神经网络应用于图像检测识别的效果显著,近些年来有研究指出经过有针对性的样本修改后,原深度神经网络识别模型的准确率会大大下降,甚至会导致样本以高置信度被误分类为指定类别。研究人员对此提出了“对抗攻击”的概念并说明深度神经网络中对抗样本的生成归因于网络的高维输入线性化特征[4]。对于SAR图像深度学习系统的对抗攻击研究有助于研究人员从另一角度认识SAR图像识别模型,有针对性地做出改进,提升智能解译能力。

2 SAR图像中的对抗攻击

2.1 对抗攻击

目前的对抗样本生成方法可分为以下两类:1)从结果反推原因的反向过程:通过计算梯度,寻找对网络分类影响大的像素区域进行扰动。例如,针对深度神经网络训练过程,研究[4]提出了一种基于梯度下降策略的对抗样本生成方法。该方法通过对网络目标函数计算梯度来度量输入样本的对抗性能,从而寻找满足攻击要求的对抗样本。这类方法效率高,但需要根据样本统计特性和网络结构等设定算法参数细节,且网络中的非线性部分对该方法有较强干扰。2)从原因推导结果的正向过程:给定限定条件,根据一定策略改变样本后筛选符合条件的样本。比如研究[5- 6]指出的方法将攻击问题转化为优化问题,通过寻找在所选定的任意场景下都可被错误分类的样本来实现攻击,其本质是一针对类训练过程的优化问题。这类方法通用性强,但计算量大、算法效率不高。

2.2 SAR图像特点

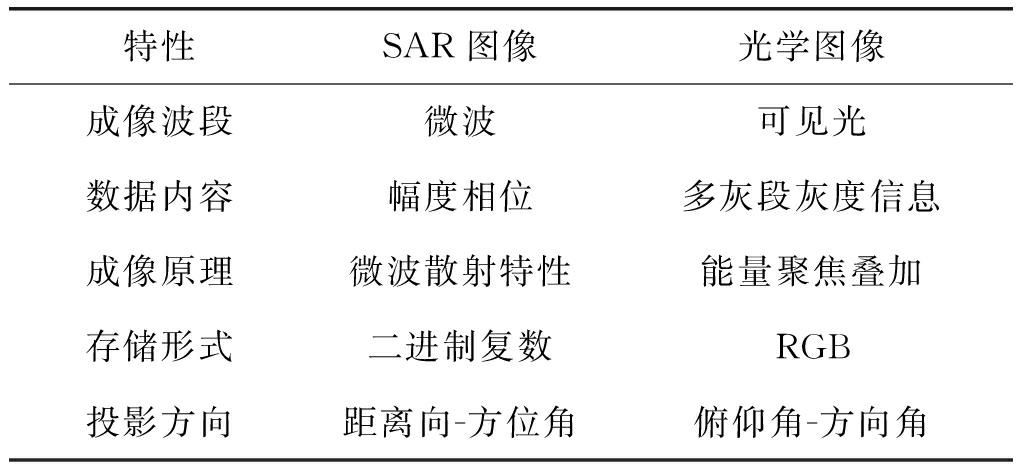

深度神经网络应用于图像分类的研究主要是围绕光学图像展开,而SAR图像和光学图像在成像原理等特性上有本质的不同[7]。SAR图像例如飞机、舰船和车辆等不同目标特性也大有不同[8],SAR图像和光学图像之间的差异如表1所示。对应的,针对SAR图像的对抗攻击也需要根据SAR图像特点进行设计,以求更加简便快速的达到攻击效果。

表1 SAR图像和光学图像的差异

Tab.1 Differences between SAR image and optical image

特性SAR图像光学图像成像波段微波可见光数据内容幅度相位多灰段灰度信息成像原理微波散射特性能量聚焦叠加存储形式二进制复数RGB投影方向距离向-方位角俯仰角-方向角

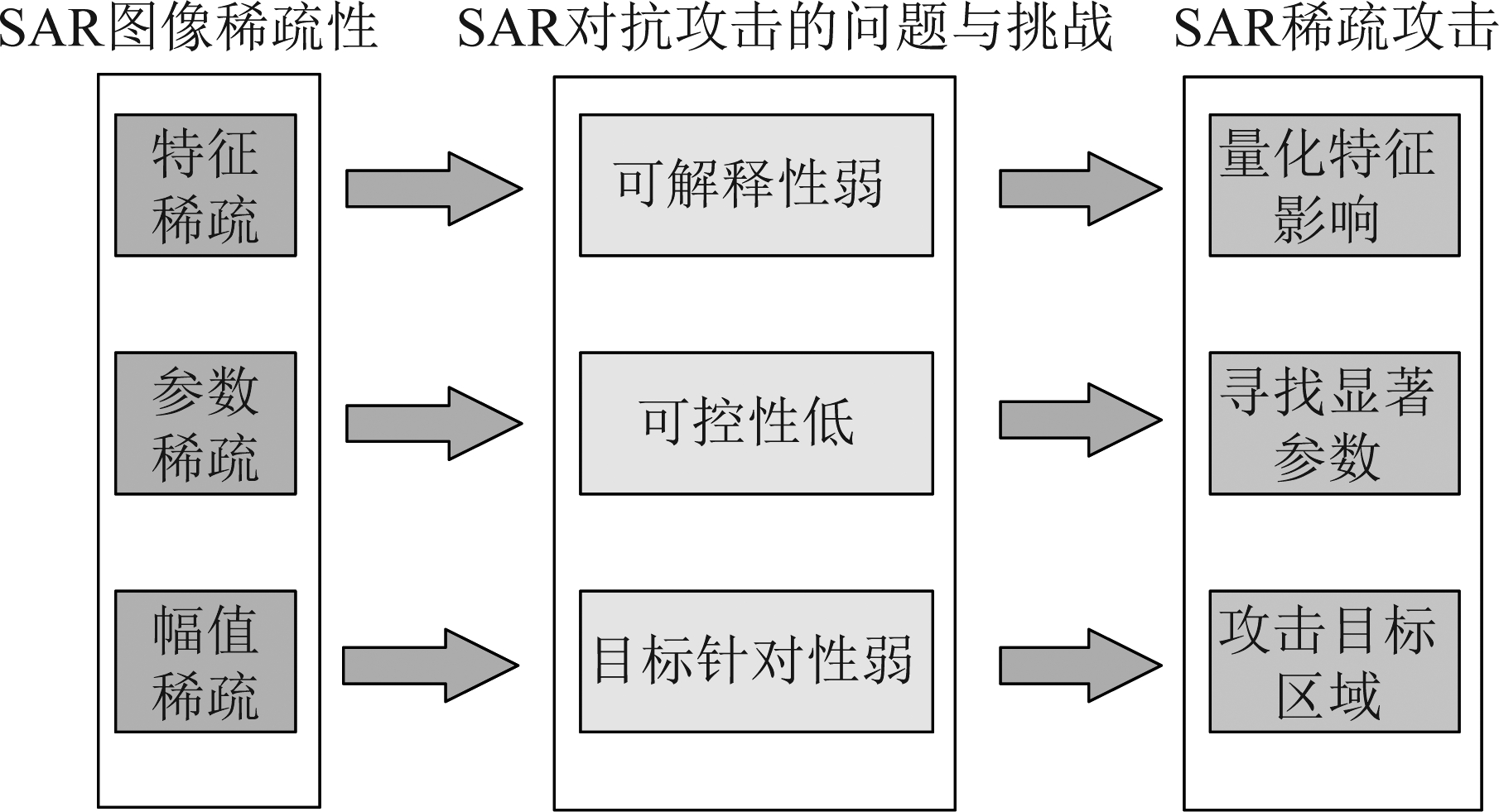

2.3 SAR图像对抗攻击的问题和挑战

SAR图像的对抗攻击有以下几点问题和挑战:1)攻击方法可解释性弱。现有针对SAR图像的识别模型都是通过借鉴光学图像中的神经网络模型和框架,并根据现SAR数据集的特点有针对性地进行改进而得到的。仅通过求导等数学运算进行攻击的方法具有较低可解释性,需要针对模型特点设计攻击方法,通用性弱。2)攻击结果可控性低。由于SAR图像识别的多参数敏感性,攻击结果不由网络参数唯一决定,对网络参数敏感特性有待进一步研究。3)攻击目标针对性低。图像在计算机视觉中以矩阵形式存储,并以一个矩阵元素代表光学图像中的单个像素,计算机表现形式和原有物理意义一一对应。SAR成像机理导致SAR图像分辨率低,同时目标在SAR图像中是由多个离散的不规则散射中心亮斑组成的。因而单个最小单元对深度学习网络识别结果的影响不大,无法应用计算梯度方法判断单像素点的影响效果,需要结合SAR图像特点调整攻击方式。

3 稀疏攻击

3.1 对抗攻击模型

将深度学习分类模型简化为![]() 其中

其中![]() 为输入空间,

为输入空间,![]() 为包含K个分类结果的输出空间,原始输入

为包含K个分类结果的输出空间,原始输入![]() 原始输入标签

原始输入标签![]() 对抗攻击可简化为式(1)。

对抗攻击可简化为式(1)。

(1)

其中![]() 为损失函数,ε表示添加至原始输入的扰动。对抗样本可表示为x′=x+ε,一次攻击即在扰动ε的度量矩阵与损失函数的和取得最小值时,输入x经扰动后被分类为yt。

为损失函数,ε表示添加至原始输入的扰动。对抗样本可表示为x′=x+ε,一次攻击即在扰动ε的度量矩阵与损失函数的和取得最小值时,输入x经扰动后被分类为yt。

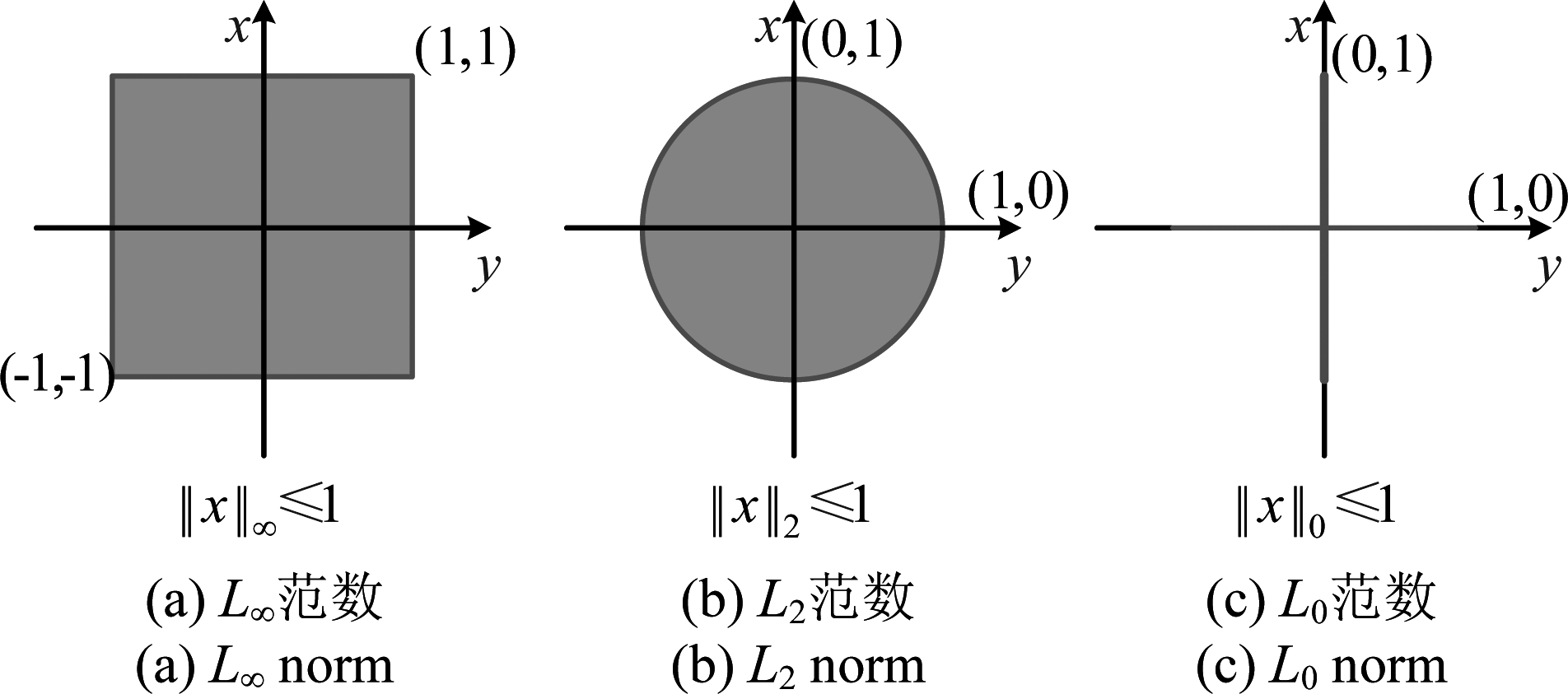

这一表述中运用距离的度量矩阵来表示对抗样本和原始样本之间的相似性,有L∞、L2、L0三种度量方式,总的来说可概括为![]() 其中p范数的定义为

其中p范数的定义为

(2)

L∞、L2、L0范数的直观示意图如图1所示。相较于其他两种范数,0范数的约束空间存在于x轴和y轴。

图1 三种范数的示意图

Fig.1 Unit cells in R2 for three norms

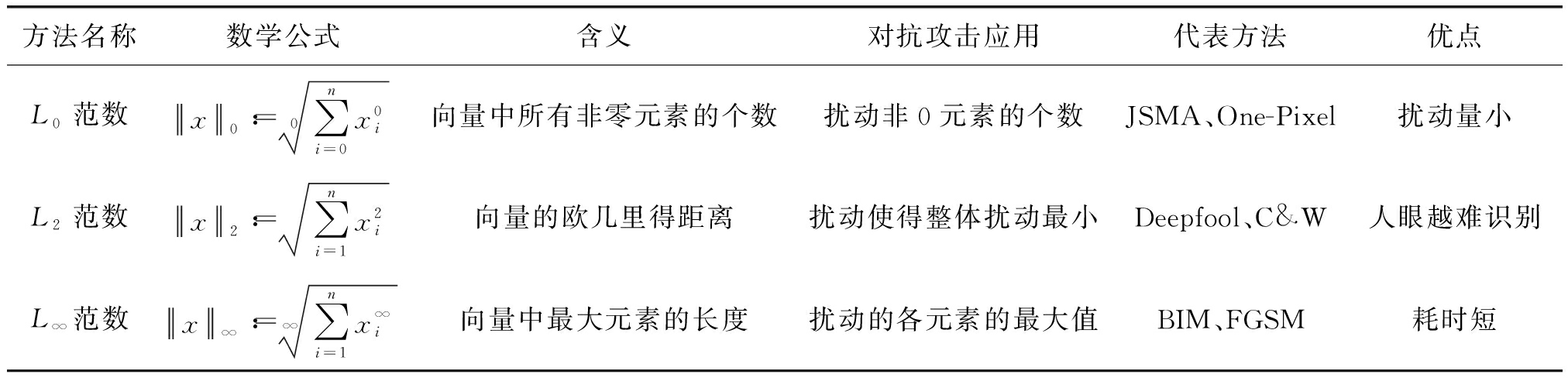

3.2 对抗攻击分类

由于范数定义了对抗样本改变原始样本数量的多少,因而对抗攻击按照攻击内容分类可具体分为L0范数攻击、L2范数攻击和L∞范数攻击三类。

1)L0范数攻击度量相较于原始样本,对抗样本改变的像素个数大小。由于仅需要选取部分像素进行扰动,L0范数攻击扰动量小,耗时较短,有效保证攻击结果的实时性。该方法符合战场侦察等时效性强的场景的实际需求。

2)L2范数攻击度量对抗样本和原始样本之间的欧几里得距离,当较多像素点均扰动较小值时,L2范数可取得较小值。L2范数的每个像素点都可以扰动比较小的值,因而伪装能力较强,人眼难以分辨。

3)L∞范数攻击度量原始样本和对抗样本之间像素点改变的最大值。![]() 由于数字图像的像素存储限制,L∞范数有一上限值,所有像素都可在该上限值内被扰动。若将式(1)看作一个优化问题,L∞范数攻击扰动值有上限这一条件极大地缩小了解空间,因而L∞范数攻击一般耗时较短。

由于数字图像的像素存储限制,L∞范数有一上限值,所有像素都可在该上限值内被扰动。若将式(1)看作一个优化问题,L∞范数攻击扰动值有上限这一条件极大地缩小了解空间,因而L∞范数攻击一般耗时较短。

三类算法总结如表2所示。

表2 各范数对抗攻击算法总结

Tab.2 Attack algorithms of various norms

方法名称数学公式含义对抗攻击应用代表方法优点L0范数x0∶=0∑ni=0x0i向量中所有非零元素的个数扰动非0元素的个数JSMA、One-Pixel扰动量小 L2范数x2∶=∑ni=1x2i向量的欧几里得距离扰动使得整体扰动最小 Deepfool、C&W人眼越难识别L∞范数x∞∶=∞∑ni=1x∞i向量中最大元素的长度扰动的各元素的最大值BIM、FGSM耗时短

3.3 SAR稀疏对抗攻击

针对上述式(1)的问题提出了稀疏攻击的概念,即对扰动ε进行L0范数约束。由于SAR图像受成像条件和系统观测误差的影响,无法构建通用模型准确描述SAR图像的特征分布。因而本文从统计层面研究SAR特征层面的稀疏性。SAR特征层面的稀疏可以表现在以下三个方面:

一是幅值稀疏。SAR图像由大量中低灰度背景区域和少量高亮度目标区域构成,表现在图像上即两区域幅值差别很大,对识别分类结果影响较大的幅值量集中在部分区域。由于SAR相干成像原理,SAR图像含有大量相干斑噪声,背景杂波中几乎不包含目标信息。

二是特征稀疏。由上一部分讨论可知,SAR图像目标区域只占整幅图像的一小部分,而目标区域同时也由离散的散射中心亮斑组成,特征冗余程度更高。传统目标识别和深度学习均对这一特点加以应用从而压缩数据量。传统目标识别中,SAR图像稀疏表示方法首先进行字典学习,选取最优稀疏特征并确定参数进行线性组合。深度学习中,卷积神经网络更是通过卷积操作将输入数据转化为卷积核之间的线性组合。尽管光学图像识别模型大都结构复杂,稀疏性不强,但现有针对SAR图像的模型均进行了很大程度的简化,因而学习到的特征为稀疏的。

三是参数稀疏。由于SAR图像特征具有稀疏性,对应的特征系数也具有稀疏性。从传统方法的角度看,SAR图像通过最优稀疏特征进行线性组合,有限个特征对应有限个参数。从深度学习的角度看,由于大部分的输入接近于0,故部分连接权值的大小接近于0,即部分参数为0,同样参数稀疏。SAR图像对抗攻击存在的问题与挑战、SAR图像稀疏特征与SAR稀疏对抗攻击的关系如图2所示。

图2 SAR图像稀疏对抗攻击

Fig.2 SAR image adversarial attacks

4 稀疏攻击方法

4.1 稀疏攻击总体思路

由于对抗攻击问题可看作是在扰动元素约束下的,损失函数最小且分类结果为其他类别的优化问题,故可结合优化问题的解决方式对对抗攻击问题进行求解,在具体问题中仅改变优化的约束条件即可。结合数字图像空间离散、灰度离散的特点,在对原始图像进行稀疏对抗攻击时,主要对两方面进行选择:一是扰动位置,具体来说就是选择出对误分类贡献大的像素点;二是扰动大小,即在选定的扰动位置上该进行何种程度的扰动。

由于式(1)的问题本身为非凸优化问题且求解是NP-Hard难的,往往难以求得最优解。因为对抗攻击问题在于找到一个和原始样本相差在接受范围程度内的样本,使其可被分类器误分类,所以对抗攻击往往不讨论问题的解是否是最优解。因而若求解结果可满足实际问题的需要,即若满足L0范数约束条件,局部最优解也可接受。现将常见的稀疏攻击算法进行分类讨论并在下章进行实验验证,以期对SAR图像的稀疏攻击研究有所帮助。

4.2 稀疏攻击代表方法

稀疏攻击方法可按照选取扰动像素位置的方式划分为以下三类:手动选择、启发式算法选择和整数规划。手动选择方法的代表算法为LaVAN[6]算法。LaVAN算法在整张图像上选择一块区域添加一块“通用贴纸”,该“贴纸”对任何类别的攻击都有效。而启发式算法类别下的攻击方法较多,本节选取基于启发式算法提出的经典算法进行简要介绍。

4.2.1 启发式算法

启发式算法是一类算法的总称,该类算法通过评价函数和准则缩小求解域,逐步收敛找到一个可以接受的解。启发式算法的本质是一种大幅提升空间和时间复杂度的穷举算法。由于算法总能给出一个在接受范围内的解,故在稀疏攻击算法常从启发式算法出发进行设计并结合求解要求进行设计。下文将对几种具有代表性的稀疏攻击算法进行介绍。

4.2.1.1 One-Pixel

One-Pixel[9]是一种应用差分进化算法(DE)将生成对抗样本转化为一个具有约束的优化问题。令f为接收n维输入的目标图像分类器,X=(x1,…,xn)为正确分类为t类的原始数字图像,X被分类为类t的概率为ft(X)。向量e(X)=(e1,…,en)是由X、攻击目标类adv和最大攻击量L确定的加性扰动。故问题求解简化为找到e(X)的最优解使的式成立:

(3)

4.2.1.2 JSMA

JSMA算法[10]是一种通过计算训练函数的雅可比矩阵判断哪些像素点进行扰动更容易达到增加分类为目标类的概率的攻击算法。构建显著图来构建搜索域,在域中进行启发式搜索以寻找使显著性计算尽可能大的像素对并进行修改。重复上述过程直到输出被成功误分类为目标类或者达到了最大的攻击次数。通过对MSTAR数据集的某一标签为的图片进行攻击,可得到如图3所示的结果。

图3 JSMA算法攻击示例

Fig.3 Adversarial attack images of JSMA

4.2.1.3 Sparse-RS

Sparse-RS算法[11]的核心思想是随机搜索算法。在初始化扰动位置和扰动大小之后,每次迭代随机选取下一次迭代的扰动位置和扰动大小,若当前迭代结果计算所得的损失函数小于上一次迭代结果,则本次迭代有效,进入下一次迭代阶段。当迭代结果使得模型误分类或迭代次数达到算法设定最大值时,算法结束输出当前扰动结果。

4.2.1.4 SparseFool

SparseFool算法[12]是DeepFool算法[13]在稀疏方向上的应用。和DeepFool算法相比,SparseFool算法每次迭代在方向上的扰动更大,避免陷入局部最优解,但其收敛速度更慢,因而SparseFool算法引入参数λ用以平衡收敛速度、扰动成功率和时间复杂度。

4.2.2 其他优化方法

SAPF算法[14]将每个像素处的扰动ε分解为扰动幅度δ和二进制选择因子G∈{0,1}N,之后再将攻击问题转化为混合整数规划问题,联合优化所有像素的二进制选择因子和扰动幅度。而CornerSearch算法[15]改变了计算梯度的方式,将像素点看作立方体计算其四周梯度下降最慢的方向进行扰动尝试。

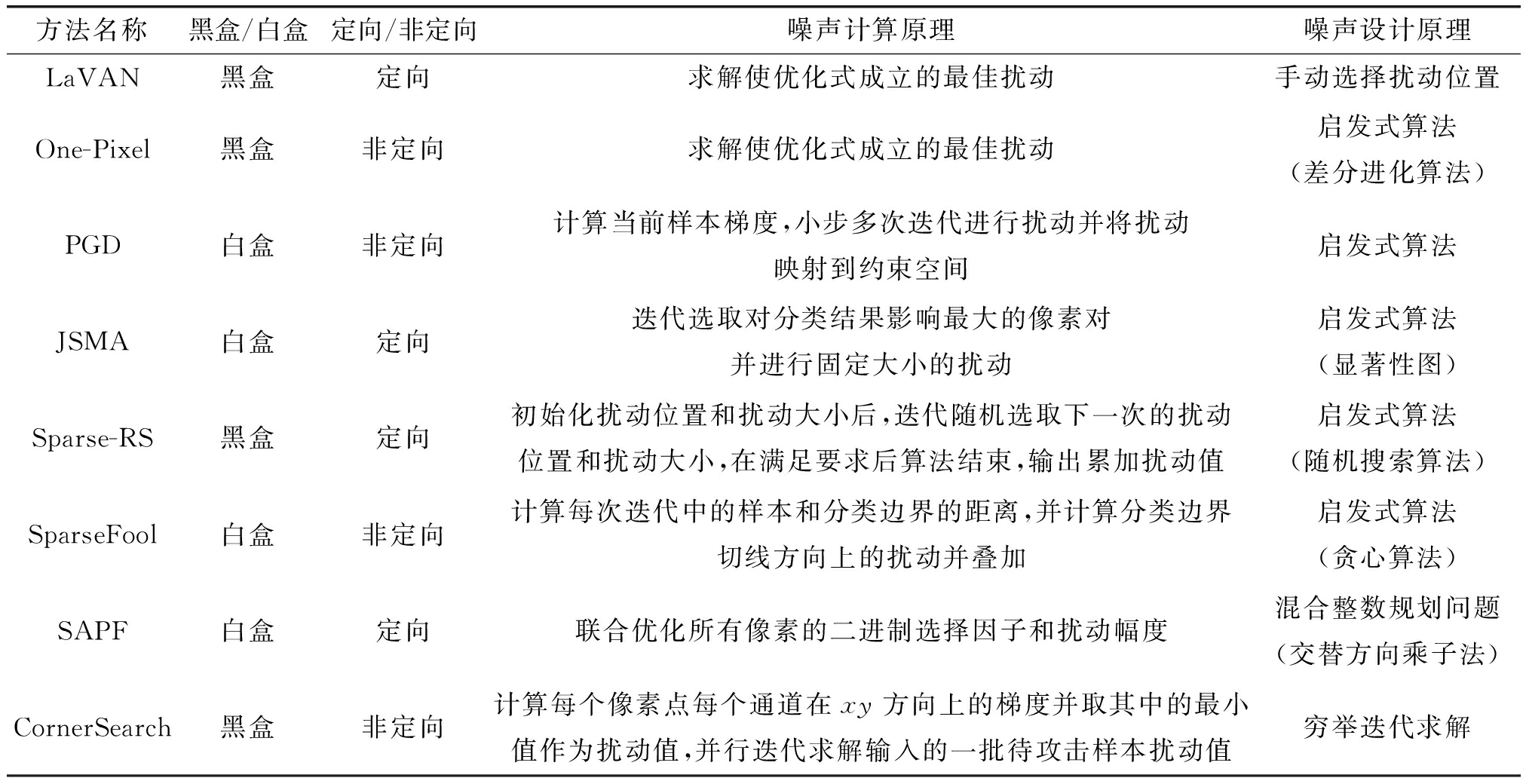

典型稀疏对抗攻击算法的总结如表3所示。

表3 稀疏对抗攻击算法总结

Tab.3 Sparse attack algorithms

方法名称黑盒/白盒定向/非定向噪声计算原理噪声设计原理LaVAN黑盒定向求解使优化式成立的最佳扰动手动选择扰动位置One-Pixel黑盒非定向求解使优化式成立的最佳扰动启发式算法(差分进化算法)PGD白盒非定向计算当前样本梯度,小步多次迭代进行扰动并将扰动映射到约束空间启发式算法JSMA白盒定向迭代选取对分类结果影响最大的像素对并进行固定大小的扰动启发式算法(显著性图)Sparse-RS黑盒定向初始化扰动位置和扰动大小后,迭代随机选取下一次的扰动位置和扰动大小,在满足要求后算法结束,输出累加扰动值启发式算法(随机搜索算法)SparseFool白盒非定向计算每次迭代中的样本和分类边界的距离,并计算分类边界切线方向上的扰动并叠加启发式算法(贪心算法)SAPF白盒定向联合优化所有像素的二进制选择因子和扰动幅度混合整数规划问题(交替方向乘子法)CornerSearch黑盒非定向计算每个像素点每个通道在xy方向上的梯度并取其中的最小值作为扰动值,并行迭代求解输入的一批待攻击样本扰动值穷举迭代求解

5 稀疏攻击算法对比实验

5.1 实验条件

本章将进行SAR图像稀疏对抗攻击算法实验验证,以期探究现有稀疏攻击算法和SAR图像的适配性何如,确立SAR图像稀疏攻击算法的改进空间。实验对MSTAR数据集中的十类目标应用稀疏攻击算法进行非定向攻击。实验通过确定攻击成功率、扰动时间等指标,研究SAR稀疏对抗攻击算法的有效性和鲁棒性,以期对新的稀疏对抗攻击算法的提出提供帮助。

实验硬件环境为:显卡NVIDIA GeForce RTX 2080 SUPER、CPU Intel i9-9900K,软件环境为Python3.7、Pytorch1.4。下面将对实验使用的网络结构和数据集进行介绍。

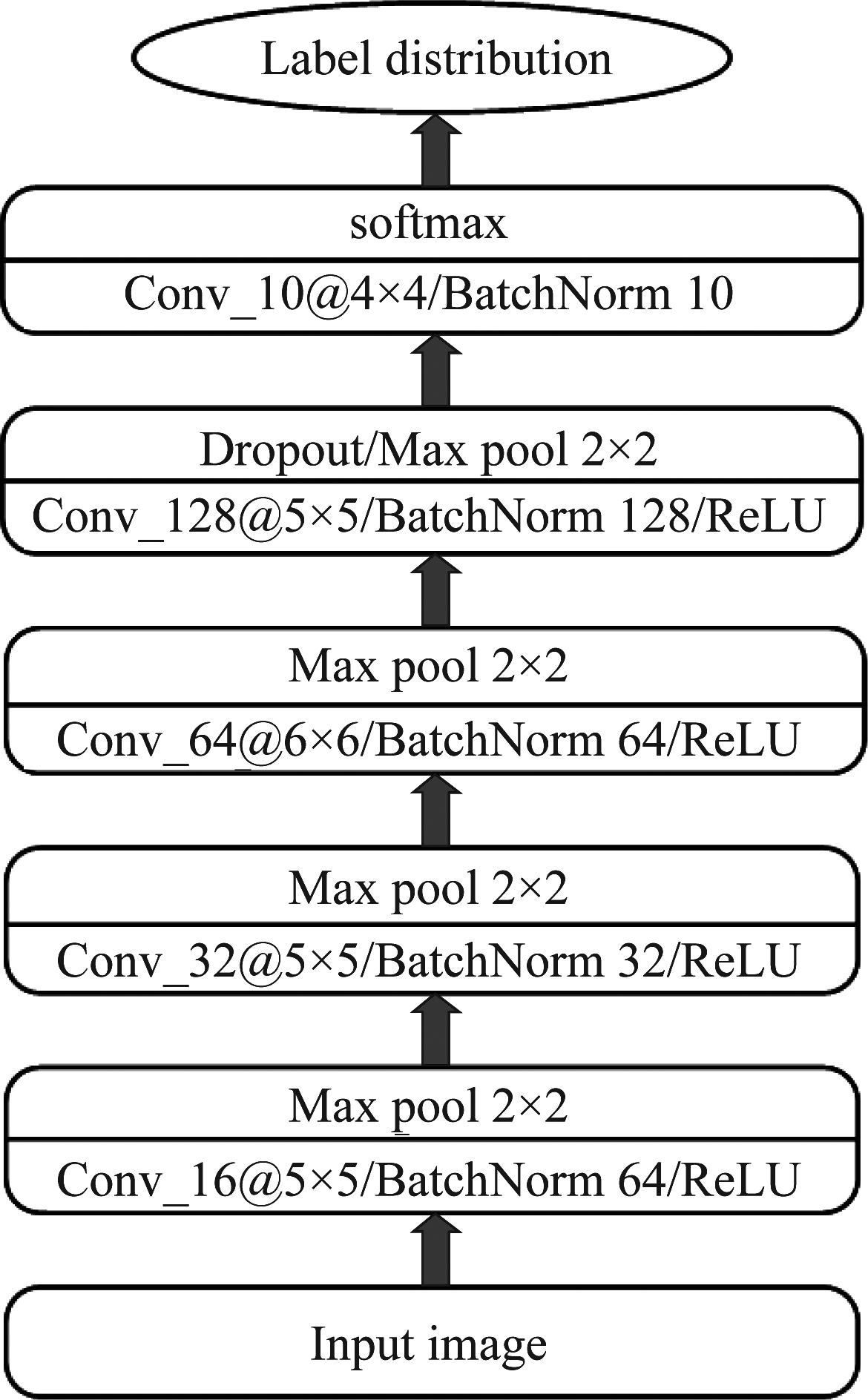

5.1.1 实验网络

实验网络在徐丰[16]等提出的A-ConvNets网络的基础进行了一定程度上的改进,MSTAR数据集识别准确率可达99.8%。其网络结构示意图如图4所示。实验网络采用交叉熵函数作为损失函数,批样本数量为64,训练过程实现随机梯度下降算法,学习率为0.01。

由图4可见,改进A-ConvNets网络结构简单,仅含有5层卷积层,但其分类准确率仍可达到99.8%。同时由于稀疏攻击中涉及大量求导计算,故结构简单网络有利于节约计算资源同时减少网络结构复杂对实验结果的影响。故本实验仅针对A-ConvNets网络进行攻击。

图4 改进A-ConvNets结构图

Fig.4 Overall architecture of the proposed A-ConvNets

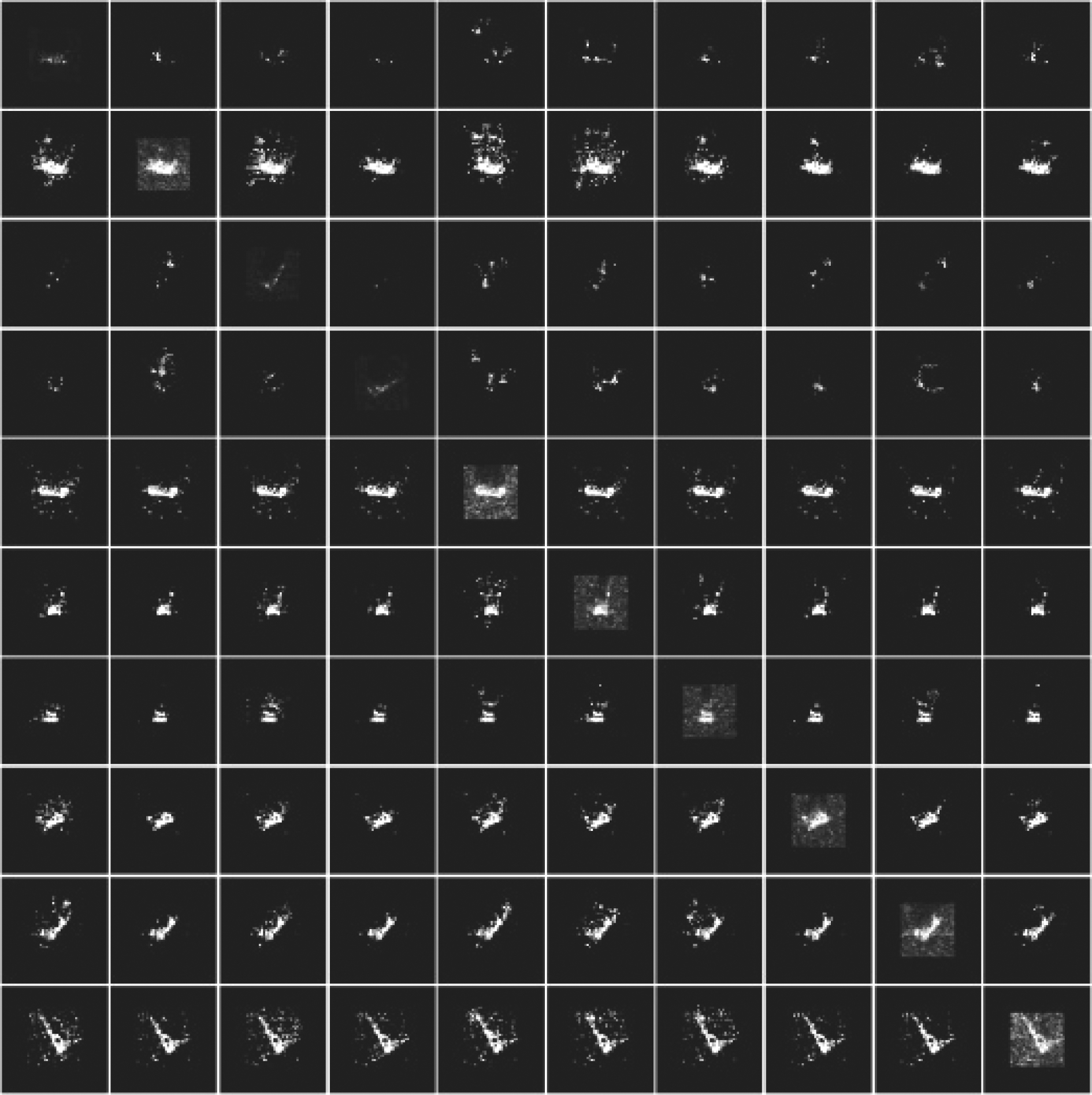

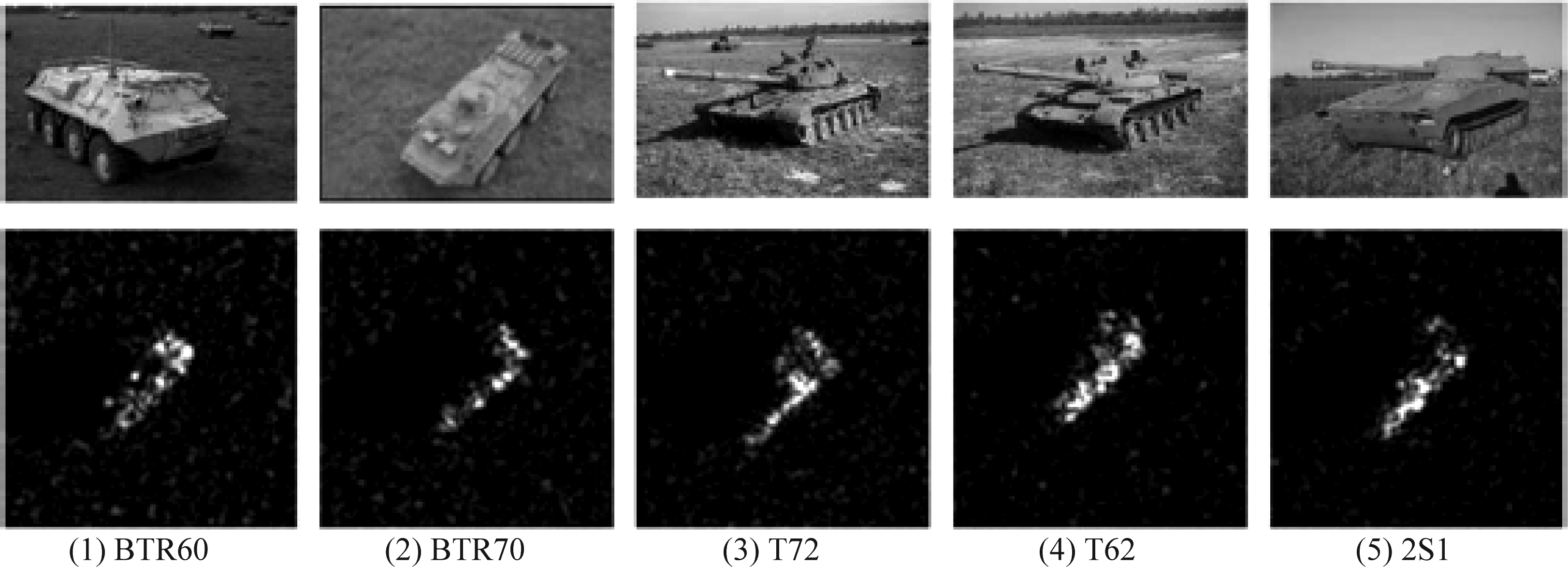

5.1.2 实验数据集

实验采用MSTAR数据集,MSTAR数据集是美国国防高等计划署支持的MSTAR计划所公布的实测SAR地面静止目标数据。数据集包含像素为128*128的十类SAR切片图像。由于成像清晰且数据集中包含目标遮挡、伪装、配置变化等扩展性条件,故MSTAR数据集因其系统性和全面性成为了SAR图像目标识别研究中常用于进行验证算法有效性的数据集。

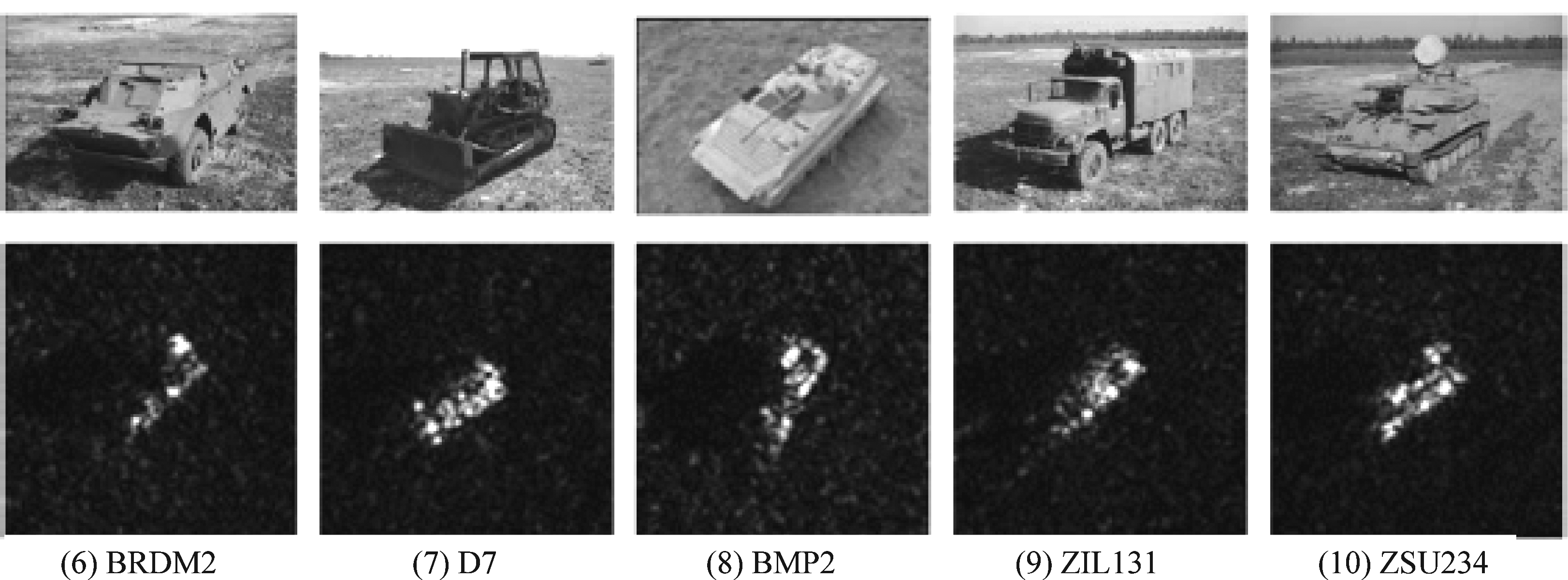

5.2 实验参数设置

待验证的稀疏对抗攻击算法中均含有大量超参数需要进行调试,本文实验设定的算法超参数具体含义和数值如表4所示。总结来说,稀疏攻击算法的两个重要超参数是扰动量和迭代次数,这与第4.1节提出的稀疏攻击总体思想相吻合。

图5 MSTAR数据集样本示例

Fig.5 Samples of MSTAR dataset

表4 稀疏对抗攻击算法总结

Tab.4 Sparse attack algorithms

方法名称超参数含义及数值One-Pixel无,扰动量恒定为1PGDeps_step:单次扰动大小,0.01eps:最大扰动量,0.1JSMAeps_step:单次扰动大小,+1eps:最大扰动量,+1Sparse-RSalpha_init:单次扰动加权,0.3k:最大扰动量,1638n_queries:最大迭代次数,10000SparseFoollambda:1max_iter:最大迭代次数,50CornerSearchk:扰动量,10%N_iter:最大迭代次数,1000

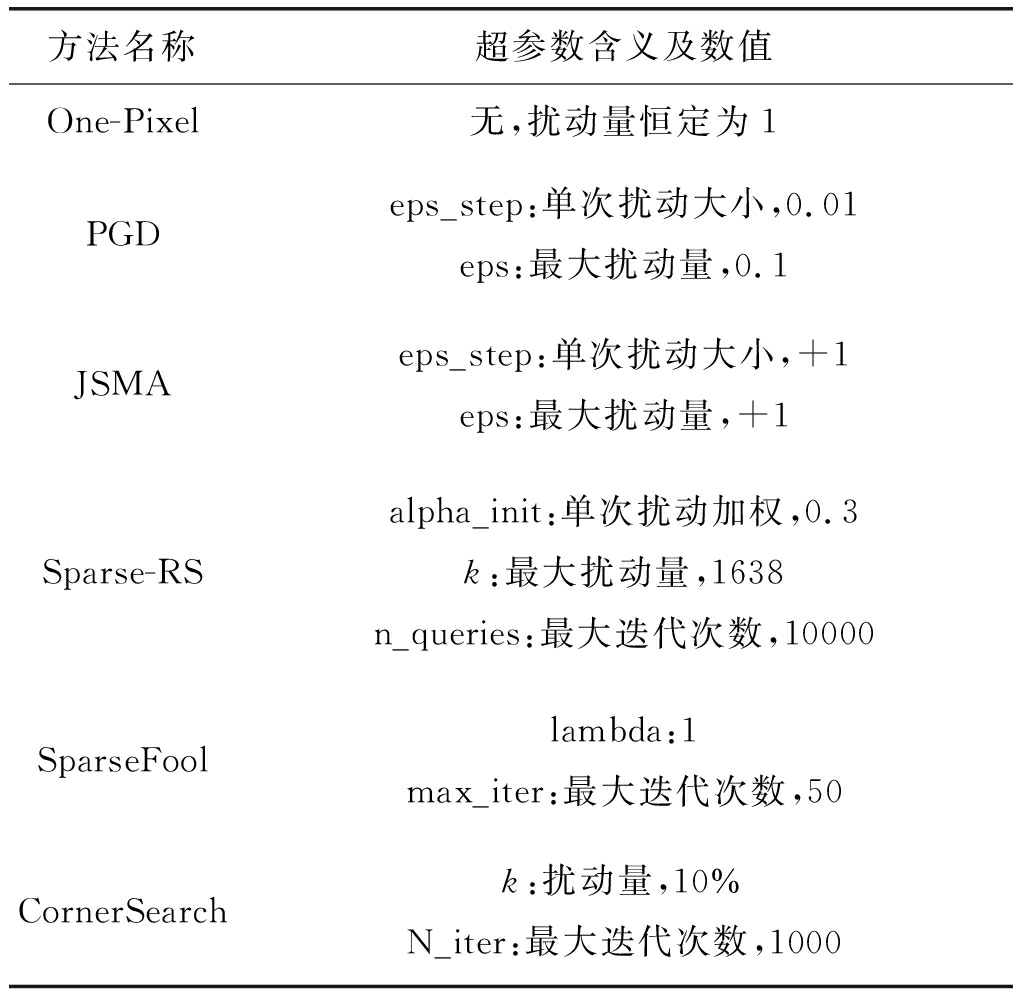

5.3 实验结果分析5.3.1 算法验证

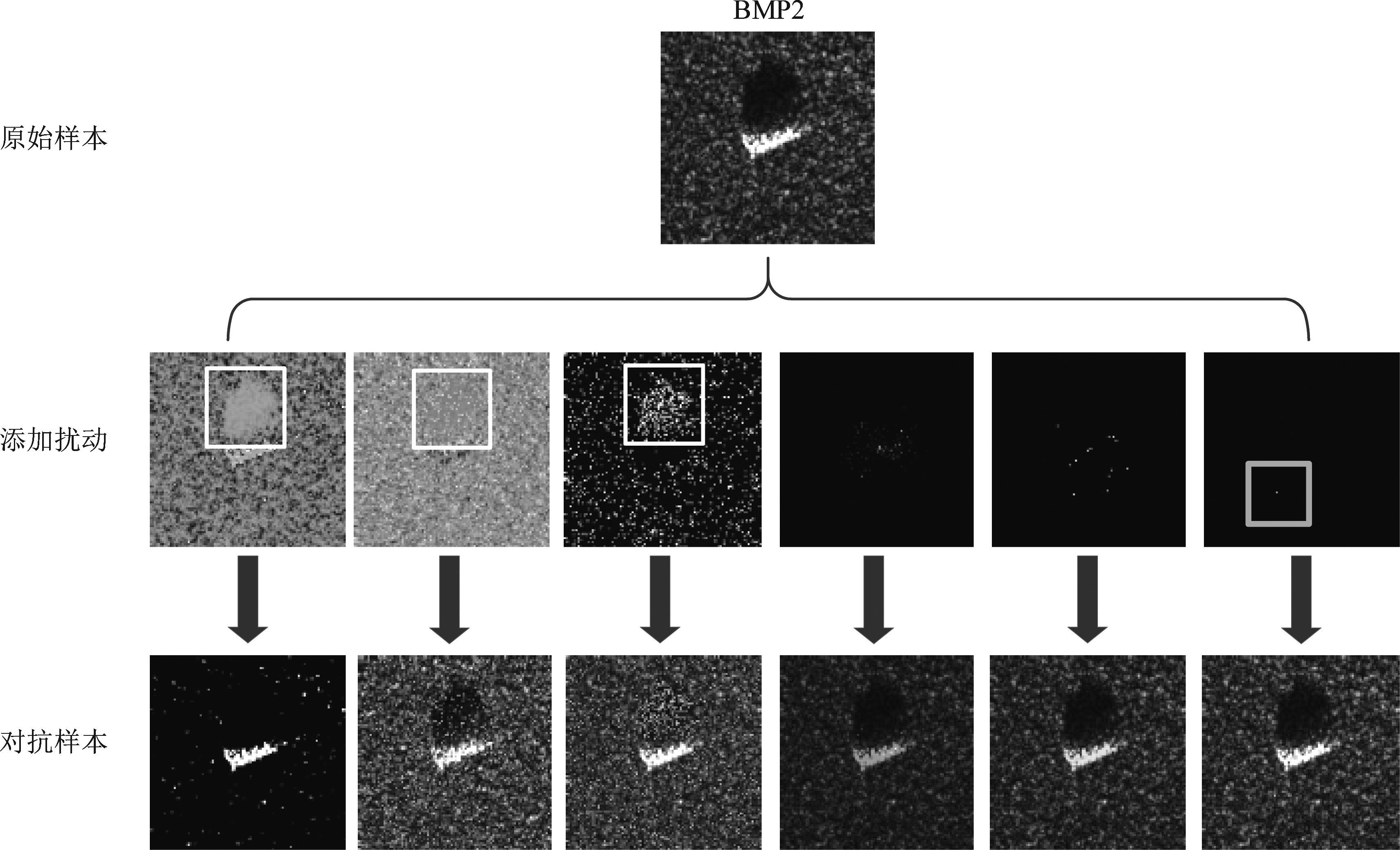

本章实验内容为采用One-Pixel、JSMA、PGD、Sparse-RS、SparseFool和CornerSearch六种稀疏攻击算法对应用A-ConvNets网络进行分类的MSTAR数据集进行攻击。实验首先对上述六种攻击方法进行了实验验证,验证其是否可有效完成攻击。攻击结果如图6所示,可见六种算法均可成功实现对MSTAR数据集的攻击,且攻击后的样本和原始图像均有较大区别。

图6 稀疏攻击算法攻击结果

Fig.6 The results of sparse attack algorithms

5.3.2 定量分析

5.3.2.1 实验指标分析

稀疏对抗攻击中的一个重要参数为扰动上限。由多次实验可知,对比实验设定最大扰动量为图片总像素大小的10%,即最多128×128×10%=1638个像素点可被扰动。选取的评价指标为成功率和单位消耗时间。定义成功率为被目标网络错误分类的比例,定义单位扰动时间为每成功扰动一个样本所消耗的时间,以秒为单位。此外,单位扰动时间考虑两种定义,一是考虑所有样本求取平均值,二是考虑耗时最长的样本求取消耗时间的最大值。实验结果如表5所示。

表5 稀疏攻击算法评估

Tab.5 The evaluation of sparse attacks

攻击方法One-PixelPGDJSMASparse-RSSparseFoolCornerSearch成功率92.079%99.794%96.947%99.959%95.258%94.465%单位扰动时间(平均值)/s0.458NaN6.530.0663.8911175.78单位扰动时间(最大值)/s0.512NaN11.560.08114.831302.85

以成功率指标进行横向比较,Sparse-RS算法的攻击成功率最高为99.794%,One-Pixel算法的攻击成功率最低为92.079%。One-Pixel算法采用差分进化算法一次只扰动一个像素点,在128×128的图片中,一个像素点的扰动不足以完成一次成功的攻击,故其攻击成功率最低。Sparse-RS算法采用随机搜索方法迭代选取最优解,并进行了扰动加权优化避免陷入局部最优解,但其可解释性不强,定向攻击搜索耗时较长。总体来说,除One-Pixel算法外,其余五种算法的成功率差别较小。

由于本次实验是直接将光学图像的对抗攻击算法应用于SAR图像,故算法性能和算法提出论文的性能有较大出入。总体来说成功率普遍在95%以上,但耗时较长且在实际运行过程中对GPU运行内存要求较高。算法代码基本都是numpy数组操作,GPU运算比重不大。此外计算效率不高还主要有以下几点原因:1)由于SAR图像特征稀疏的特性,目标切片中杂波背景区域远大于目标区域,然而训练网络并未将两者重要性进行区分。这就导致攻击算法消耗大量时间在背景区域中进行搜索扰动位置,时间消耗较长。2)针对耗时较长的CornerSearch算法进行分析,算法通过构建每个像素点的“长-宽-高”三维立体搜索空间进行寻找,同时批量输入样本进行扰动,消耗内存最大,较长时间用于遍历比较和求逆运算。3)对于耗时在秒级的JSMA算法和SparseFool算法,两者主要在显著图构建和边界逐次迭代中耗时较久。尽管SparseFool针对陷入局部最优解问题进行了优化,但由于SAR图像深度学习模型易受到样本量小的影响产生过拟合问题,分类边界复杂,算法效率受到影响。4)耗时最短的Sparse-RS算法由于应用随机搜索,仅需实现错分类便可结束算法,原理性约束和参数限制均不强,在算力尚可的计算设备上表现最佳。

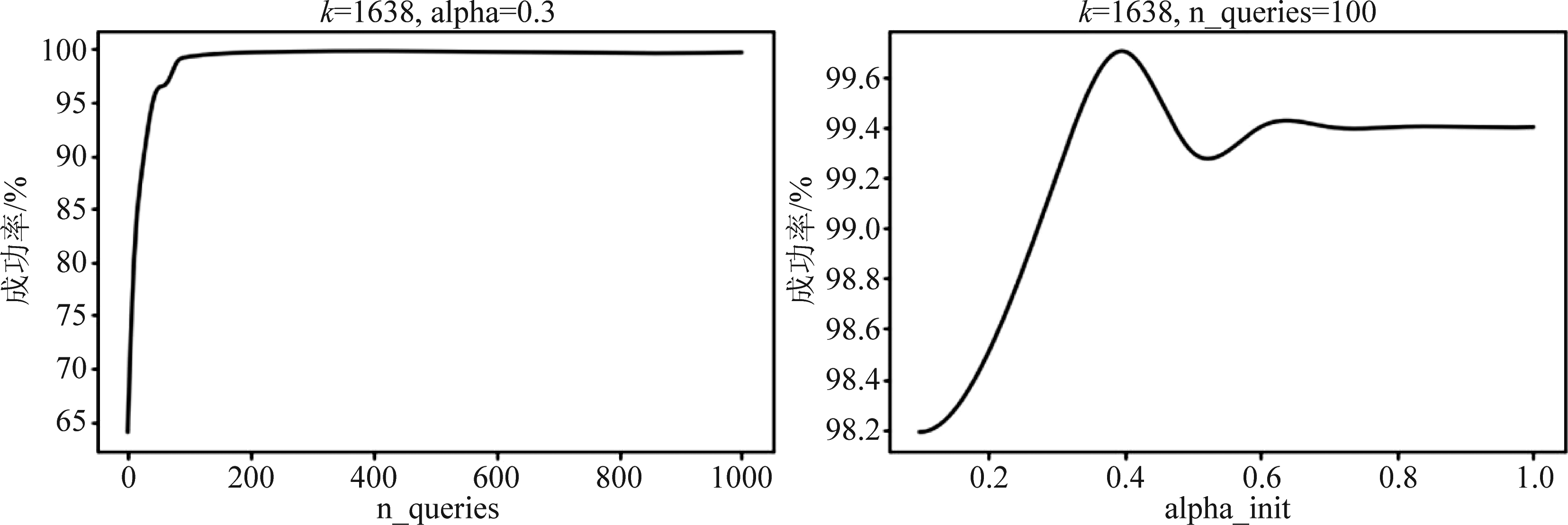

5.3.2.2 实验参数分析

本节对成功率最高的Sparse-RS算法进行参数分析,实验结果如图7所示。n_queries为迭代次数上限,alpha_init为单次扰动加权。由于Sparse-RS采用随机搜索算法迭代求解攻击样本,当迭代次数逐渐增大时,陷入局部最优解的概率越小,攻击成功率越高,但受单个样本特点的限制,n_queries>100时攻击成功率逐渐稳定。另外当alpha_init逐步增大时,成功率逐步上升同样也是因为加权值有效避免陷入局部最优解,但当alpha_init继续增大时,加权过大偏离原定收敛方向,成功率开始下降。实验结果可见稀疏攻击算法中的参数需要根据样本特性进行针对性设定,通用性不强,同时设定的参数可解释性弱,无法根据需求直观设定。

图7 Sparse-RS算法参数实验结果

Fig.7 The results of Sparse-RS algorithm parameter experiment

5.3.3 定性分析

从直观来看,以BMP2类的某一样本为例,图8展示了该样本经过六种算法分别攻击中扰动的像素值和对应的对抗样本。由图可见One-Pixel、JSMA、SparseFool三类算法的稀疏性较好,扰动区域集中在目标区域附近。PGD和CornerSearch两类算法对于目标阴影部分添加的噪声尤为突出,证实了SAR图像稀疏性中的幅值稀疏性。背景杂波像素的改变仍会对识别结果产生影响。较多的扰动主要集中在相干斑噪声上,这种现象的产生是由于神经网络的输入是展平的多维向量,结构简单的神经网络无法像人类一样重点关注目标区域识别出分类结果。分类网络的有效性和结构简易性有效提升了攻击速度,但同时也损伤了攻击的可解释性,对定向攻击造成了一定的阻碍。

图8 BMP2样本攻击结果

Fig.8 The result of attack on BMP2 sample

6 SAR图像分类稀疏对抗攻击展望

由于SAR图像和光学图像之间存在诸多不同,且存在幅值稀疏、特征稀疏和参数稀疏等特点,针对SAR图像的稀疏攻击方法需要进行针对性的设计。本文提出以下几点设想:

1)通过显著性检测等方式增加扰动过程中的先验知识,有针对性地对目标区域进行修改,增强稀疏攻击结果的在目标判读时的可解释性,避免完全从神经网络层面进行算法构建,实现恶意攻击。

2)考虑改变扰动方式,反客为主,把目标的扰动转变为对背景的扰动,添加虚假背景或增强部分背景。攻击算法依托神经网络展开,而背景在网络识别过程之中也占有一定比重。算法可将无意义的背景扰动转化为目标性的背景扰动,或也可与第一点相结合。

3)从攻击实时性考虑,实际应用中解译系统往往都是对采集出来的宽幅数据进行识别。由前节讨论可知,现有算法仅针对目标切片攻击就已消耗了较大的计算量,数据量增大时,稀疏攻击本身的实时性就会受到挑战。后续针对宽幅数据的攻击实验可以相应的进行展开。

7 结论

本文对基于深度学习SAR图像解译技术中存在的对抗脆弱性原因进行了阐述。通过对国内外SAR图像解译的研究分析可以看出SAR图像深度模型方法在复杂对抗场景中的鲁棒性问题没有得到足够的重视。稀疏攻击具有扰动过程可解释强、扰动量小的特点,符合自然场景部分遮挡的现实情况。本文对典型稀疏攻击算法进行了原理探讨和实验验证,以期说明L0范数攻击的有效性和实效性,实验可进一步围绕复杂SAR场景展开。实验结果表明现有稀疏对抗攻击算法的攻击成功率较高,但耗时不可控,且攻击区域可解释不强,对抗样本容易被人眼识别。现有简易结构分类网络无法有针对性地利用SAR图像中幅值稀疏的特点进行分类,这是稀疏对抗攻击可解释性不强的一个原因。SAR图像稀疏对抗攻击的研究可在进一步提升SAR图像解译系统的可解释性的同时,反向增强解译系统的鲁棒性。

[1] 杨真真, 匡楠, 范露, 等. 基于卷积神经网络的图像分类算法综述[J]. 信号处理, 2018, 34(12): 1474-1489.

YANG Zhenzhen, KUANG Nan, FAN Lu, et al. Review of image classification algorithms based on convolutional neural networks[J]. Journal of Signal Processing, 2018, 34(12): 1474-1489.(in Chinese)

[2] 朱明明, 许悦雷, 马时平, 等. 改进区域卷积神经网络的机场检测方法[J]. 光学学报, 2018, 38(7): 0728001.

ZHU Mingming, XU Yuelei, MA Shiping, et al. Airport detection method with improved region-based convolutional neural network[J]. Acta Optica Sinica, 2018, 38(7): 0728001.(in Chinese)

[3] 李健伟, 曲长文, 彭书娟, 等. 基于卷积神经网络的SAR图像舰船目标检测[J]. 系统工程与电子技术, 2018, 40(9): 1953-1959.

LI Jianwei, QU Changwen, PENG Shujuan, et al. Ship detection in SAR images based on convolutional neural network[J]. Systems Engineering and Electronics, 2018, 40(9): 1953-1959.(in Chinese)

[4] GOODFELLOW I J, SHLENS J, SZEGEDY C. Explaining and harnessing adversarial examples[EB/OL]. 2014: arXiv: 1412.6572 [cs.LG]. https:∥arxiv.org/abs/1412.6572.

[5] BROWN T B, MANÉ D, ROY A, et al. Adversarial patch[EB/OL]. 2017: arXiv: 1712.09665[cs.CV]. https:∥arxiv.org/abs/1712.09665.

[6] KARMON D, ZORAN D, GOLDBERG Y. LaVAN: localized and visible adversarial noise[EB/OL]. 2018: arXiv: 1801.02608[cs.LG]. https:∥arxiv.org/abs/1801.02608.

[7] 贺丰收, 何友, 刘准钆, 等. 卷积神经网络在雷达自动目标识别中的研究进展[J]. 电子与信息学报, 2020, 42(1): 119-131.

HE Fengshou, HE You, LIU Zhunga, et al. Research and development on applications of convolutional neural networks of radar automatic target recognition[J]. Journal of Electronics & Information Technology, 2020, 42(1): 119-131.(in Chinese)

[8] 徐延杰, 孙浩, 雷琳, 等. 基于对抗攻击的SAR舰船识别卷积神经网络鲁棒性研究[J]. 信号处理, 2020, 36(12): 1965-1978.

XU Yanjie, SUN Hao, LEI Lin, et al. The research for the robustness of SAR ship identification based on adversarial example[J]. Journal of Signal Processing, 2020, 36(12): 1965-1978.(in Chinese)

[9] SU Jiawei, VARGAS D V, SAKURAI K. One pixel attack for fooling deep neural networks[J]. IEEE Transactions on Evolutionary Computation, 2019, 23(5): 828- 841.

[10] PAPERNOT N, MCDANIEL P, JHA S, et al. The limitations of deep learning in adversarial settings[C]∥2016 IEEE European Symposium on Security and Privacy (EuroS&P). Saarbruecken, Germany. IEEE, 2016: 372-387.

[11] CROCE F, ANDRIUSHCHENKO M, SINGH N D, et al. Sparse-RS: a versatile framework for query-efficient sparse black-box adversarial attacks[EB/OL]. 2020: arXiv: 2006.12834[cs.LG]. https:∥arxiv.org/abs/2006.12834.

[12] MODAS A, MOOSAVI-DEZFOOLI S M, FROSSARD P. SparseFool: A few pixels make a big difference[C]∥2019 IEEE/CVF Conference on Computer Vision and Pattern Recognition (CVPR). Long Beach, CA, USA. IEEE, 2019: 9079-9088.

[13] MOOSAVI-DEZFOOLI S M, FAWZI A, FROSSARD P. DeepFool: A simple and accurate method to fool deep neural networks[C]∥2016 IEEE Conference on Computer Vision and Pattern Recognition (CVPR). Las Vegas, NV, USA. IEEE, 2016: 2574-2582.

[14] FAN Yanbo, WU Baoyuan, LI Tuanhui, et al. Sparse adversarial attack via perturbation factorization[M]∥Computer Vision-ECCV 2020. Cham: Springer International Publishing, 2020: 35-50.

[15] CROCE F, HEIN M. Sparse and imperceivable adversarial attacks[C]∥2019 IEEE/CVF International Conference on Computer Vision (ICCV). Seoul, Korea (South). IEEE, 2019: 4723- 4731.

[16] CHEN Sizhe, WANG Haipeng, XU Feng, et al. Target classification using the deep convolutional networks for SAR images[J]. IEEE Transactions on Geoscience and Remote Sensing, 2016, 54(8): 4806- 4817.