1 引言

近些年来,由于无线通信技术的不断发展,信息交互日益频繁,信息安全也受到了更加广泛的关注。在这当中,作为无线安全的一种新的研究范式转变,主动窃听技术从另一个角度出发,针对可能发生的非法通信实施合法监管,有效地保障了通信环境的可靠性,维护了公共财产安全。

不同于传统物理层安全研究中的非法窃听[1],主动窃听主要对可能存在犯罪的通信系统实施主动监管,即在窃听的同时还向被监管的通信系统发送干扰信号以保障自身的窃听性能。主动窃听的概念最早是由Xu Jie在[2]中提出的,该系统采用了全双工主动窃听者主动向可疑接收者发送干扰使得可疑发送者被迫降低传输速率,以保持恒定的中断概率,这也使得主动窃听更为容易。除此之外,该文还定义了平均窃听速率的概念,随着干扰功率的增大,平均窃听速率存在极大值,并通过一系列的数学转换计算求出最优干扰功率和该干扰功率下的最优发送速率。之后他在文献[3]中又提出了两种评价窃听性能的指标,一是针对延迟敏感性可疑网络,提出了窃听不中断概率的概念,即从信息论的角度来说,只有当窃听信道容量不小于可疑信道容量时,窃听者才能成功窃听可疑通信,否则将会中断,且此时的可疑链路的可达速率即为窃听速率;二是对于延迟容忍性可疑网络提出了相对窃听率的概念,即为平均窃听速率与可疑链路的平均可达速率的比值。以上提到的这些衡量主动窃听性能的指标在之后的研究中也得到了广泛地使用。

在早期的主动窃听研究中,系统较为简单且假设全双工(Full Duplex, FD)带来的自干扰(Self-Interference, SI)完全消除。文献[4]在考虑自干扰的情况下,采用多天线提升自身窃听性能,研究讨论了四种不同模式下窃听不中断概率最优时的干扰功率与发射/接收波束成形矢量的联合设计。与此同时,文献[5]中又提出了欺骗型中继的概念,在该方案中,主动窃听者作为一个全双工中继,同时进行窃听和欺骗中继,诱使可疑发送者改变传输速率以提高窃听性能。在此基础上,文献[6-7]又先后研究了主动窃听者作为欺骗型中继时的欺骗速率以及多欺骗性中继的干扰机功率优化设计。与此同时,在稍后的研究中,也提出了一些自干扰未能消除完全情况下的主动窃听场景。例如在文献[8]中提出了一种基于多天线全双工监管的主动窃听方案,联合优化了其收发端的波束赋形设计。同时为了降低复杂度,该研究还以窃听不中断概率为性能指标,提出了几种天线选择策略作为替代方案,在降低了复杂度的基础上,性能方面也能近似达到所提出的最优/次优波束赋形设计的性能标准。

在这之后,有学者提出全双工技术在目前技术水平上的实现较为困难且自干扰的影响始终存在,而为了避免这种负面影响,半双工(Half Duplex, HD)的主动窃听也开始得到广泛地研究。文献[9]中对存在中继协作的可疑网络的平均窃听速率进行了分析,优化得出了三种不同模式下的联合窃听模式选择和最优干扰功率分配。文献[10-11]针对文献[9]中的其中一种窃听模式研究了类似于文献[2]中的平均窃听速率最大化问题,不同之处在于文献[11]各用户采用多天线,计算复杂度更高。考虑通信场景更为复杂的情况,Jihwan Moon等人在文献[12]中研究了窃听与干扰分开工作,并协助中央监控窃听场景下的模式选择和传输功率优化。

除此之外,特别的,文献[13]中提出了多可疑接收者存在下窃听能量效率(Eavesdropping Energy Efficiency, EEE)的概念,通过对两个合法监管者功率的合理分配从而最大化提升自身窃听性能。文献[14]结合无人机研究讨论了无人机辅助监管下的主动窃听性能。文献[15-16]还研究了多天线选择(Antenna Selection, AS)、多信道选择技术对窃听性能的影响,数值仿真结果表明,这两项技术都对主动窃听性能有了显著地提升。就最近来说,随着非正交多址技术(Non-Orthogonal Multiple Access, NOMA)的应用愈加广泛,有学者也提出了针对该网络的主动窃听设计。文献[17]将主动窃听技术与NOMA技术相结合,研究了在配备有连续干扰消除(Successive Interference Cancellation, SIC)解码器的全双工主动监管的情况下,对具有多组可疑用户的下行可疑非正交多址(NOMA)网络的合法监视,通过在监控端联合优化干扰功率分配和解码顺序,使成功窃听的可疑用户数目达到最大。然而纵观上述研究不难发现,不管还针对半双工还是全双工主动窃听方式的研究都仅限于其中一种工作方式,且窃听内容只针对单一用户的可疑信息而没有将其结合从而达到提升窃听性能的目的。

本文针对一个双跳解码转发(Decode-and-Forward, DF)可疑通信网络实行主动窃听与监管,利用前文提到的文献[2]中的优化思想对主动窃听者的干扰端进行优化研究,即最优干扰策略。对两时隙下采用不同双工模式将两个时隙分别窃听得到的信息以不同的信号合并方案包括最大比合并(Maximal Ratio Combining)和选择合并(Selection Combining)的方式分别进行处理,以平均窃听速率为性能指标并对其干扰功率展开优化研究。除此之外,还将优化后窃听模型与其他模型进行性能仿真对比,侧面反映了该系统的性能优越性。

2 系统模型

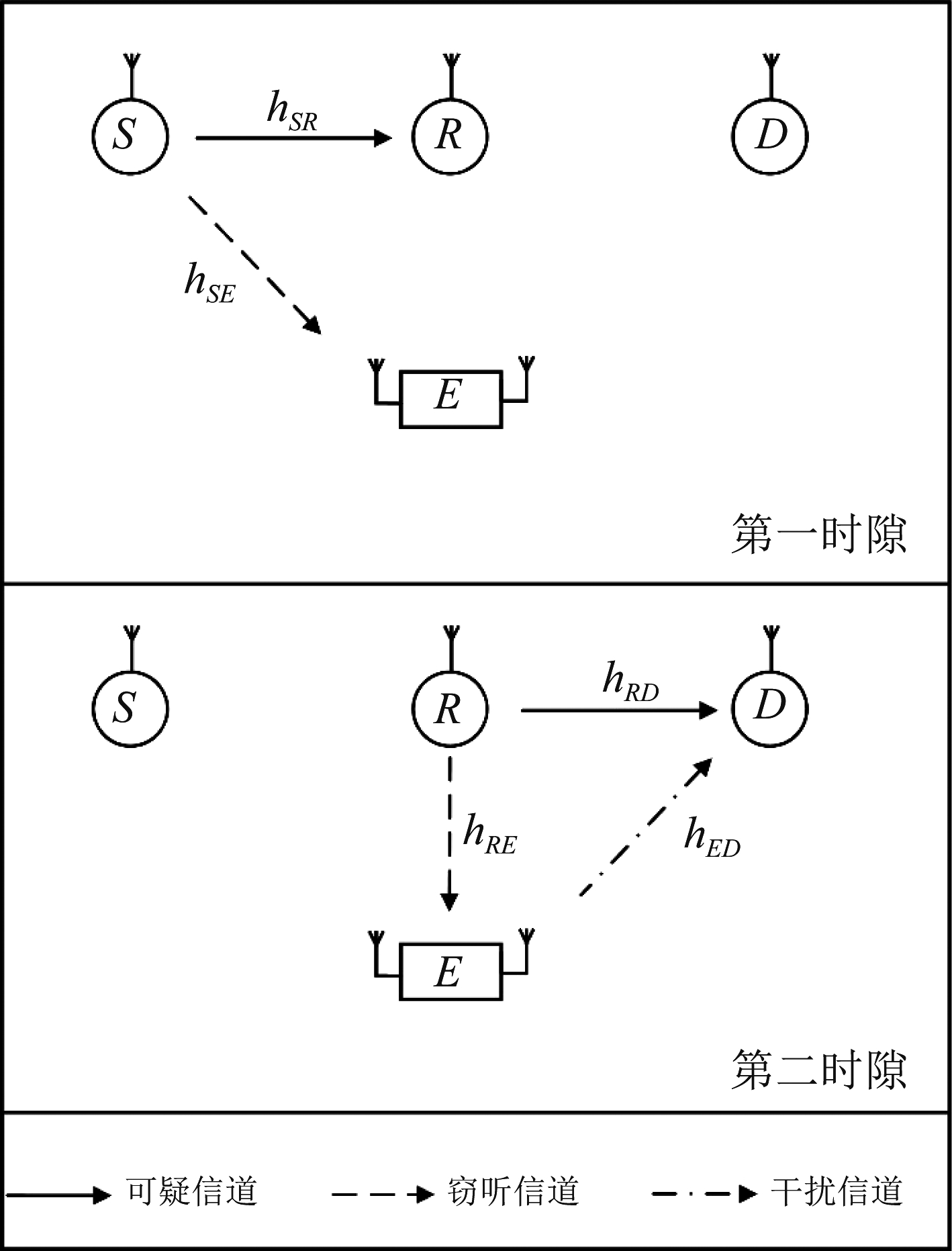

图1 系统模型

Fig.1 System model

本文考虑对一个双跳可疑通信网络采用混合双工的模式对其两时隙下的可疑通信进行主动窃听,包括可疑用户和主动窃听用户。首先,各可疑用户都仅有单根天线,工作在半双工模式,如图1所示。其中可疑发送者S与接收者D之间由于距离原因不考虑存在直通链路直接通信,而采用协作中继R 进行可疑通信,并且中继采用解码转发协议,因此,通信过程分为两个时隙。第一时隙中,S向中继R发送可疑信息,与此同时,主动窃听者E对该信息实施窃听。在本文设计中,为了确保可疑通信过程第二时隙的正常进行,在第一时隙窃听过程中主动窃听者不实施干扰。第二时隙可疑信息经过R解码之后发送给D,E在进行窃听的同时对D进行干扰,此时主动窃听者工作在全双工模式,这时窃听者势必会产生由干扰端到窃听端的自干扰(Self-Interference,SI),在此假设自干扰已完全消除,同文献[2]。

需要说明的是,类似于前面的研究[5],本文假设主动窃听用户E已知系统中所有信道的信道状态信息(Channel State Information, CSI),而可疑用户由于无法察觉到窃听者的存在因此仅知道相互之间可疑信道的CSI。并且所有的信道都服从独立的非选择性瑞利块衰落,即每个时隙内的参数保持恒定。因此,如图1所示可疑信道,窃听信道,干扰信道增益即可表示为|hSR|2、|hRD|2、|hSE|2、|hRE|2、|hED|2,分别服从均值为λSR、 λRD、λSE、λRE、λED的指数分布。

因此根据以上所述,可得可疑链路R、D上的接收信噪比为

(1)

(2)

各时隙主动窃听链路E上的信噪比分别为

(3)

(4)

其中,σ2 表示各节点上零均值加性高斯白噪声(Additive White Gaussian Noise, AWGN)的噪声功率。PS、PR、Q则分别表示S和R的发送功率以及E的干扰功率。

得到各节点信噪比表达式之后,假设可疑发送端的发送速率为RS,便可求得可疑链路,窃听链路的中断概率分别如下

(5)

(6)

上式中利用香农定理可得可疑信道的可达速率为

(7)

在本文设计中,考虑在窃听端采用不同的信号合并方案对两个时隙的可疑信息进行合并采集处理,从而提高窃听性能,因此窃听链路可达速率r1 表达式将在下一节中视具体方案给出。

3 性能优化

本文考虑采用平均窃听速率作为主动窃听系统的性能指标。根据文献[2]可知平均窃听速率被定义如下

(8)

观察定义可知,平均窃听速率与可疑发送端的发送速率有关。由于在通信过程中,可疑用户未知主动窃听者的存在,因此主动窃听者可通过调节干扰端的发射功率Q(0≤Q≤Qmax)来影响可疑用户的发送速率从而提高自身的窃听性能即平均窃听速率的目的。简单说来,为了保持在受到干扰后中断概率的恒定,可疑发送者不得不调节自身的发送速率,此时主动窃听者的窃听就有了可趁之际,并且窃听者可以根据干扰端的调节来提高自身的窃听性能使之达到最优,具体分析过程将在下方详细介绍。

假设可疑用户为了保证可疑通信的进行,需要将可疑中继网络的中断概率维持在一个恒定的水平,即

(9)

其中δ表示可疑链路中断概率的上限,若高于此值将导致可疑通信无法正常进行。首先假设RS=ψ(Q),结合服从指数分布变量的累积分布函数(Cumulative Distribution Function, CDF)F(x)=1-e-x/λij,其中i∈(S,R,E), j∈(R,D,E),以及式(1)、(2)、(5)、(7)可得中断概率![]() 表达式,经过简单的变换得干扰功率Q与可疑发送速率RS之间的函数关系如下

表达式,经过简单的变换得干扰功率Q与可疑发送速率RS之间的函数关系如下

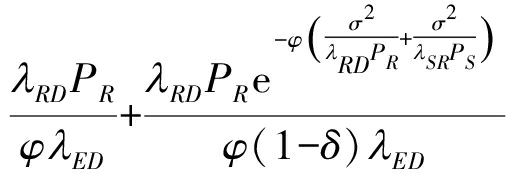

Q=ψ-1(RS)=

(10)

在上式中φ=22RS-1,因此φ与RS之间呈正相关。观察上式可知,加号两端的函数部分与φ之间呈负相关,由此可以得知Q与RS之间呈负相关即ψ(·) 或ψ-1(·)在定义域内单调递减。再根据式(10)以及干扰功率Q的定义范围可知,0≤ψ-1(RS)≤Qmax,也即

ψ(Qmax)<RS<ψ(0)

(11)

令Rmin=ψ(Qmax),Rmax=ψ(0)。

在受到主动窃听端的干扰之后,为了维持中断概率的恒定,由(5)和(7)可知,可疑用户需要降低发送速率即RS的大小。而RS的减小又会导致窃听链路中断概率的减小,观察平均窃听速率的定义可将问题表示如下

![]()

![]() 0≤Q≤Qmax

0≤Q≤Qmax

(12)

欲使Ravg最大即主动窃听性能最佳,还需要求得Ravg与可疑发送速率RS之间的函数关系。根据窃听端对两个时隙窃听所得信号的处理方式的不同,可将原问题分为以下两种情况。

3.1 最大比合并(MRC)

首先在窃听端采用MRC的信号处理方法对两个时隙窃听到的可疑信息进行合并处理,此时窃听端的信噪比可表示如下

(13)

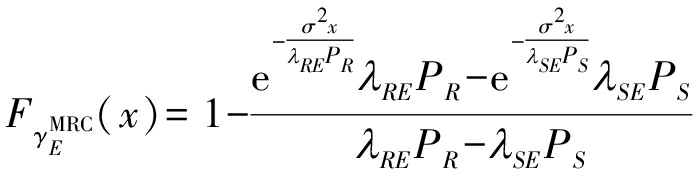

结合(3)、(4)以及概率论相关知识可推导求得其CDF表示如下

(14)

将x=φ=22RS-1代入即可求得窃听链路中断概率即![]() 的表达式,因此问题P1可展开得

的表达式,因此问题P1可展开得

![]() 0≤Q≤Qmax

0≤Q≤Qmax

(15)

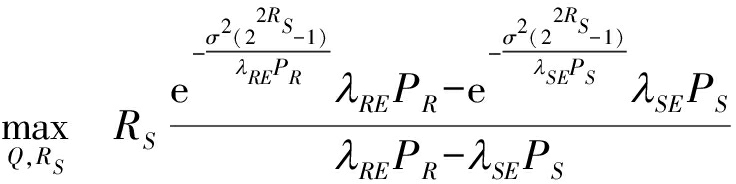

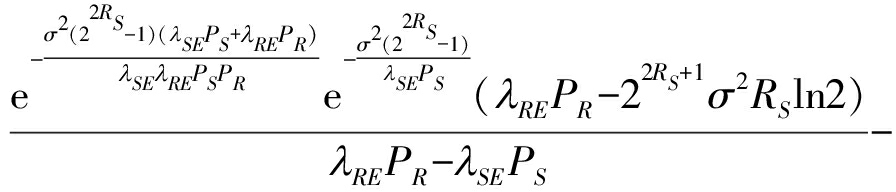

观察平均窃听速率的定义可知在式(16)中,Ravg≥0,并且当RS=0或者RS→∞时,Ravg=0或Ravg→0,因此在(0,+∞)内,Ravg必有一个或多个极大值,且使Ravg最大的极大值点即为最大值点,将上式求导可得

Ravg=

(16)

令其为零,其零点即为所求原函数极值点,化简之后即求

(17)

在上式中,由于S和R之间的距离与S和E之间的距离不同,因此信道增益也不同,故上式不为零。但由于依据目前的数学知识无法写出该极值点的表达式形式,不妨借用MATLAB工具,所得极值点假设为![]() 因此根据文献[2]可得优化后的最优干扰功率与相应的可疑发送速率如下

因此根据文献[2]可得优化后的最优干扰功率与相应的可疑发送速率如下

(18)

(19)

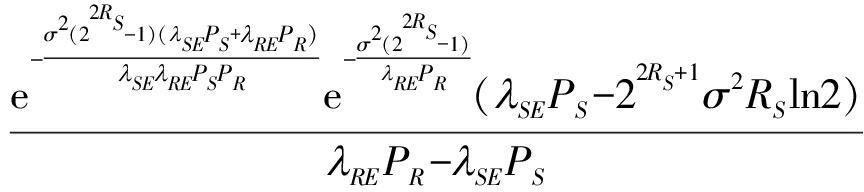

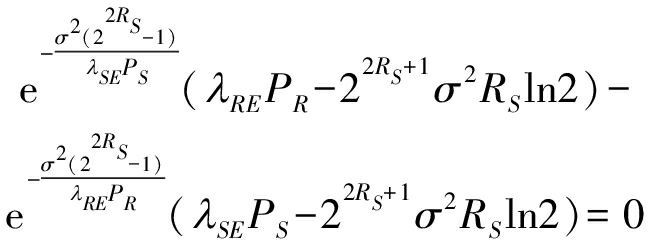

3.2 选择合并(SC)

除最大比合并的方法之外,本文还考虑采用选择合并的方法对两个时隙的信号进行筛选处理,即保留两个时隙中窃听端信噪比较大的项,因此选择合并后的窃听端信噪比可表示如下

(20)

同理依据概率论知识可求得其CDF为

(21)

问题P1可展开得

![]()

![]() 0≤Q≤Qmax

0≤Q≤Qmax

(22)

采用和上节中相同的方法也可获得该处理方式下的极大值点,设为![]() 同理在选择合并下的最优干扰功率以及相应的可疑发送速率可表示如下

同理在选择合并下的最优干扰功率以及相应的可疑发送速率可表示如下

(23)

(24)

4 实验仿真

为了对以上理论分析以及优化结果进行验证,将该模型在瑞利衰落信道中进行MATLAB仿真,首先将仿真中用到的相关参数设置如下:首先噪声功率σ2=-10 dBm,DF可疑中继网络中的信道参数λSR=λRD=1,而窃听链路由于主动窃听者为了防止被可疑用户发现而距离较远的缘故,除另有说明外,设置λSE=λED=0.02,λRE=0.025。默认可疑用户的发射功率PS=PR=20 dBm,最大干扰功率Qmax=30 dBm。

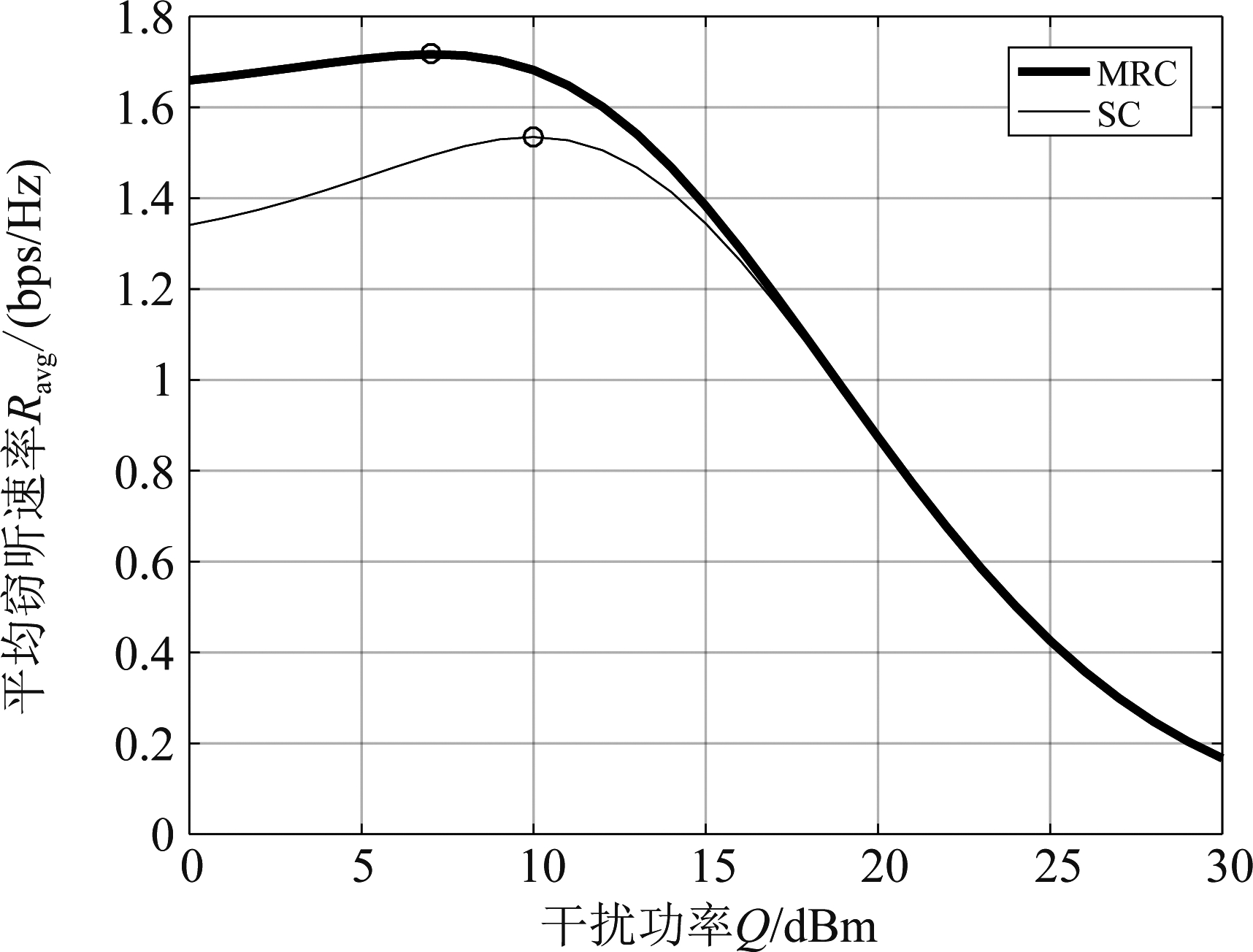

图2所示为两种信号处理方案下主动窃听用户的干扰端的发射功率与平均窃听速率之间的关系曲线。图中曲线趋势显示,随着干扰功率的增大,平均窃听速率先增大再减小,且MRC和SC方案下的平均窃听速率分别在7 dB与10 dB左右取得极大值,并且由上述推导可知,此时可疑链路的发送速率RS将会降到最低。由此可见,窃听性能取得最优时,MRC方案下的干扰端功耗低于SC方案下的干扰端功耗,且MRC方案下的主动窃听性能优于SC方案。

图2 干扰功率与平均窃听速率的关系

Fig.2 Jamming power versus average eavesdropping rate

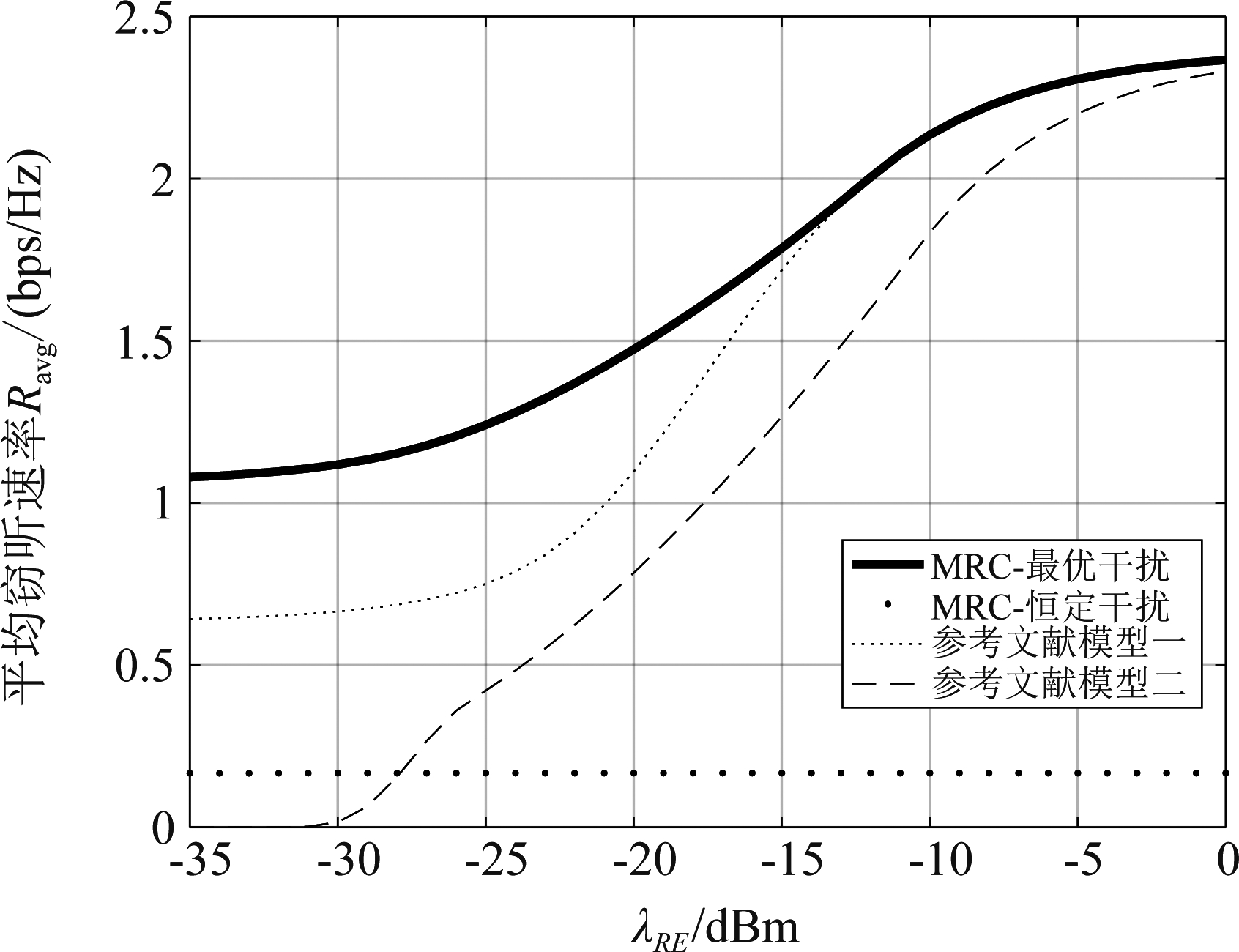

为了能够更好的体现本文所提出的混合双工主动窃听系统的优越性,接下来的仿真考虑将本文提出的MRC下的系统模型与文献[9]中提出的三种半双工主动窃听系统模型进行对比,其中模型一即可视为本文模型的被动窃听模式:两时隙下都进行被动窃听,并且同样采用MRC合并,不作干扰,因此不存在最优干扰的情况;模型二和模型三分别为先干扰后窃听、先窃听后干扰的半双工主动窃听模式,因此也存在最优干扰下的平均窃听速率,将其进行类似分析后与本文混合双工模型进行对比如下,此处分析过程由于篇幅原因不再赘述。

图3中将本文提出的MRC合并方式下的最优干扰策略与恒定干扰(假设干扰功率维持在Qmax)策略进行了对比,比较发现恒定干扰下的性能远不如最优干扰。并将此与文献[9]中的前两种半双工主动窃听系统模型的窃听性能进行了仿真比较。观察图3不难发现,同样采用最优干扰策略,本文提出的混合双工主动系统若在接收端采用MRC方案,性能明显优于半双工主动窃听系统,且在主动窃听者与可疑中继之间信道增益λRE较小时性能差异尤为明显。而随着信道增益增大即信道质量变好时,性能差异越小,但在实际中这意味着窃听者离可疑用户越近,隐蔽性越差。除此之外,还能发现模型一即被动窃听模型下的性能甚至优于模型二,这是由于其窃听了两个时隙的可疑信息所致,但是被动窃听并没有对可疑通信构成干扰。

图3 R→E信道增益与平均窃听速率的关系

Fig.3 R→E channel gains versus average eavesdropping rate

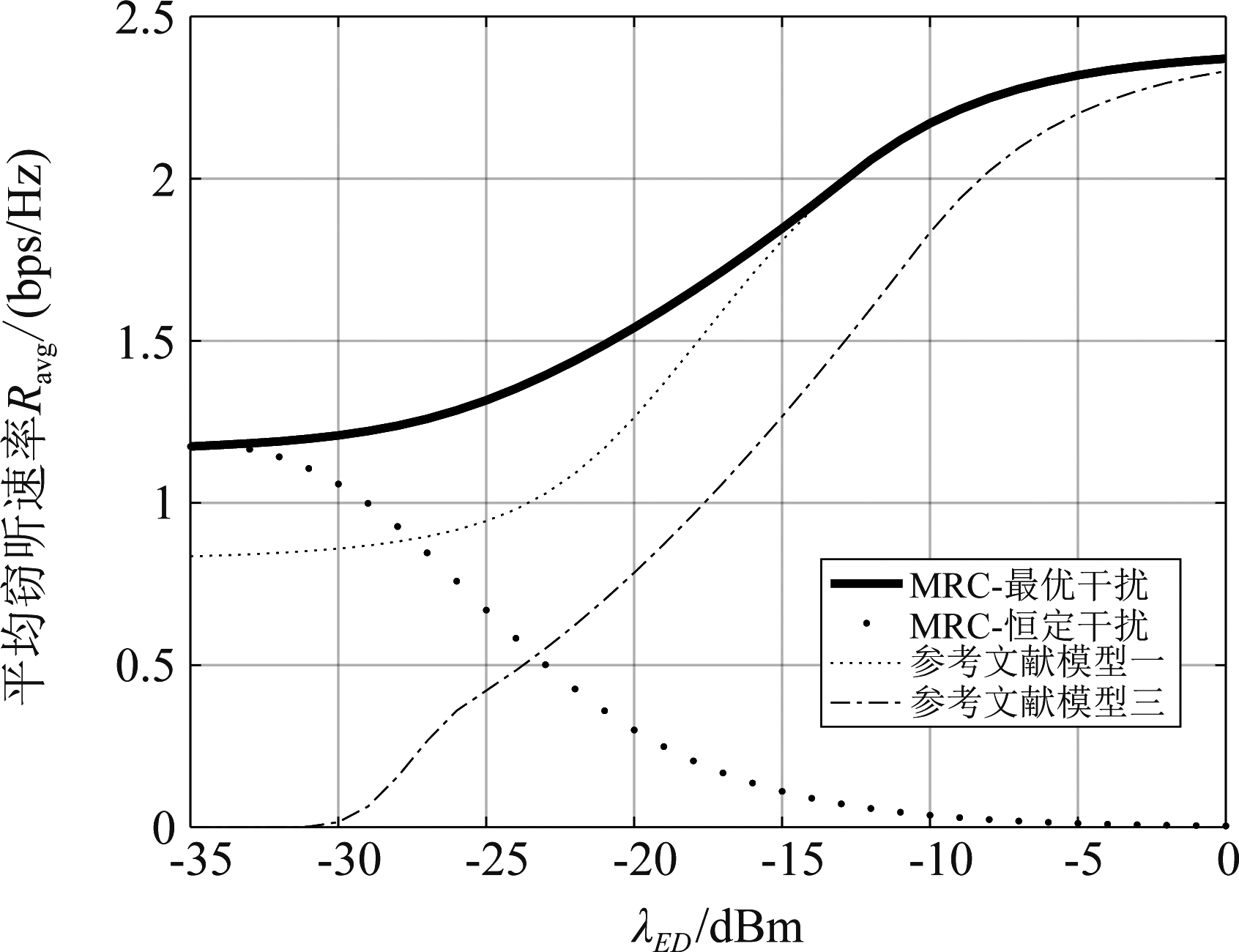

图4 S→E(E→D)信道增益与平均窃听速率的关系

Fig.4 S→E(E→D) channel gains versus average eavesdropping rate

图4显示的是S→E(E→D)信道增益与平均窃听速率之间的关系曲线,随着主动窃听者与可疑发送者(接收者)之间信道质量越好,最优干扰策略下的三种模型窃听性能越佳,而恒定干扰下的窃听性能反而越差,这是因为可疑用户的发送速率逐渐超出了可调节的范围趋于零,从而中断导致无法进行有效窃听。同样,将混合双工系统与文献[9]中的模型三进行性能对比,相较于其性能也同样更具有优越性。

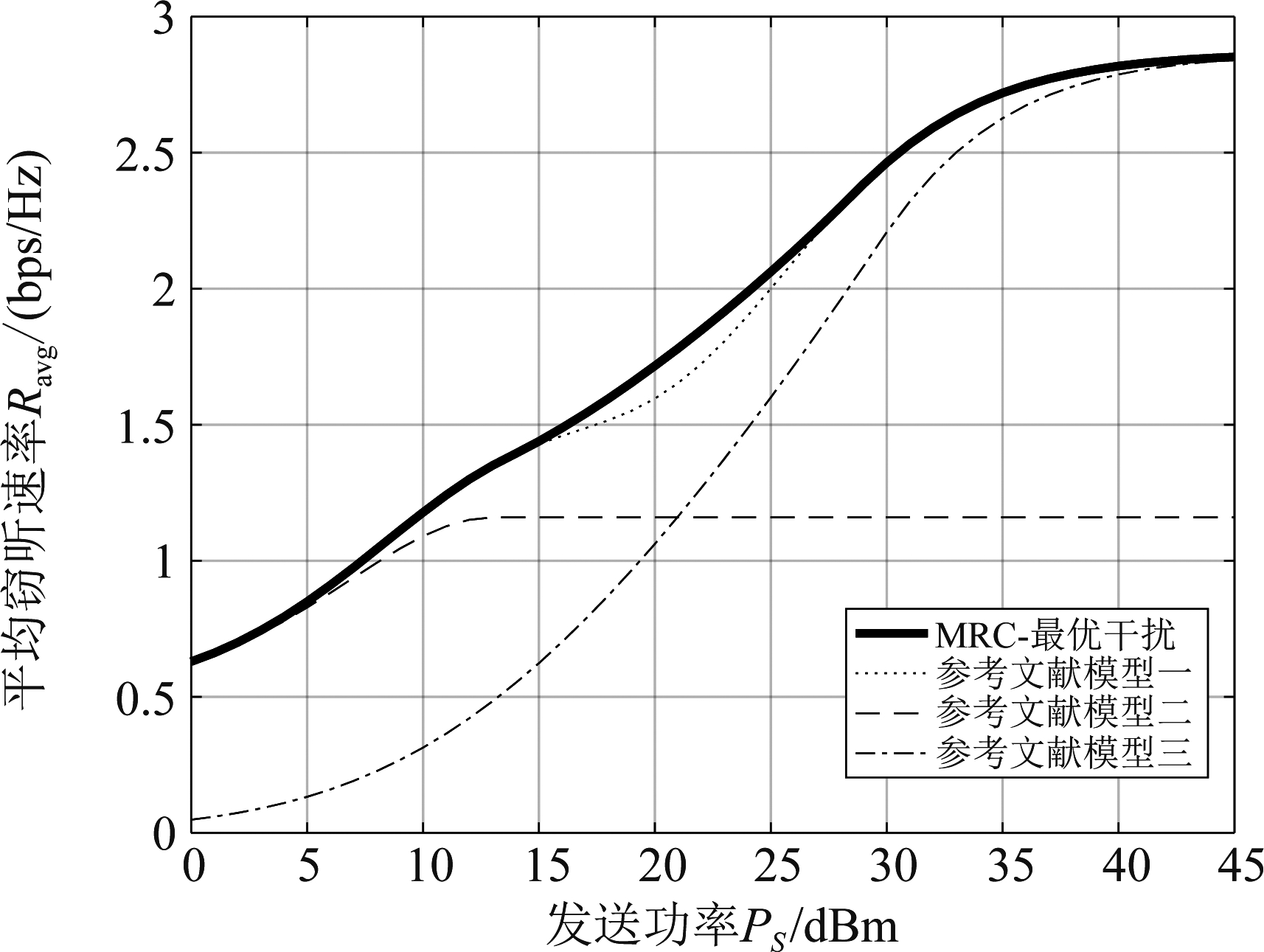

除了主动窃听端干扰功率以及各信道增益的主观影响之外,可疑用户的发射功率也会对该系统的主动窃听性能产生客观影响。图5所示即为可疑发送者的发送功率对平均窃听速率的影响,比较四种不同的模型包括本文混合双工模型以及文献[9]中的三种半双工模型可以发现随着可疑发送端发送功率的增大,四种模型在最优干扰策略下的窃听性能都逐渐增强,其中文献[9]中的模型二平均窃听速率稳定在1.2 bps/Hz左右,而其他三种模型在发送功率达到42~43 dBm时,逐渐稳定在2.8 bps/Hz左右,性能更优。

图5 可疑发送功率与平均窃听速率的关系

Fig.5 Suspicious transmitting power versus average eavesdropping rate

5 结论

本文考虑了可疑用户网络采用协作中继进行可疑通信的情况,主动窃听用户采用全双工与半双工结合的混合双工模式进行窃听与干扰。优化分析了采用最优干扰策略时两种不同信号合并方案下的主动窃听性能,并将其他文献中的半双工主动窃听模型作了比较分析。仿真验证结果表明,在本文混合双工模型中,采用最优干扰策略时的主动窃听性能明显优于恒定干扰策略,并且最大比合并方案相较于选择合并方案性能更优;而同样采用最优干扰策略时,本文提出的混合双工系统较其他文献中的半双工主动窃听系统性能也更具优越性。

[1] 张伟, 芮贤义. 窃听环境下AF中继选择与功率分配的研究[J]. 信号处理, 2018, 34(1):114-118.

ZHANG Wei, RUI Xianyi. Research on relay selection and power allocation in Amplify-and-Forward protocol under eavesdropping environment[J]. Journal of Signal Processing, 2018, 34(1):114-118.(in Chinese)

[2] XU Jie, DUAN Lingjie, ZHANG Rui. Proactive eavesdropping via jamming for rate maximization over Rayleigh fading channels[J]. IEEE Wireless Communications Letters, 2016, 5(1):80- 83.

[3] XU Jie, DUAN Lingjie, ZHANG Rui. Proactive eavesdropping via cognitive jamming in fading channels[J]. IEEE Transactions on Wireless Communications, 2017, 16(5): 2790-2806.

[4] ZHONG Caijun, JIANG Xin, QU Fengzhou, et al. Multi-antenna wireless legitimate surveillance systems: design and performance analysis[J]. IEEE Transactions on Wireless Communication, 2017, 16(7): 4585- 4599.

[5] ZENG Yong, ZHANG Rui. Wireless information surveillance via proactive eavesdropping with spoofing relay[J]. IEEE Journal of Selected Topics in Signal Processing, 2016, 10(8): 1449-1461.

[6] XU Jie, DUAN Lingjie, ZHANG Rui. Fundamental rate limits of physical layer spoofing[J]. IEEE Wireless Communications Letters, 2017, 6(2): 154-157.

[7] MOON J, LEE H, SONG C, et al. Relay-Assisted proactive eavesdropping with cooperative jamming and spoofing[J]. IEEE Transactions on Wireless Communications, 2018, 17(10): 6958- 6971.

[8] FARNAZ F, MOHAMMADALI M, ZAHRA M, et al. Proactive eavesdropping via jamming in full-duplex multi-antenna systems: beamforming design and antenna selection[J]. IEEE Transactions on Communications, 2020, 68(12): 7563-7577.

[9] MA Ganggang, XU Jie, DUAN Lingjie, et al. Wireless surveillance of two-hop communications[C]∥SPAWC 2017-2017 IEEE 18th International Workshop on Signal Processing Advances in Wireless Communications. IEEE, 2017: 1-5.

[10] HU Dingkun, ZHANG Qi, YANG Ping, et al. Proactive monitoring via jamming in Amplify-and-Forward relay networks[J]. IEEE Signal Processing Letters, 2017, 24(11): 1714-1718.

[11] CAI Hui, ZHANG Qi, LI Quanzhong, et al. Proactive monitoring via jamming for rate maximization over MIMO Rayleigh fading channels[J]. IEEE Communications Letters, 2017, 21(9): 2021-2024.

[12] MOON J, LEE S H, LEE H, et al. Proactive eavesdropping with jamming and eavesdropping mode selection[J]. IEEE Transactions on Wireless Communications, 2019, 18(7): 3726-3738.

[13] LI Baogang, YAO Yuanbin, ZHANG Haijun, et al. Energy efficiency of proactive cooperative eavesdropping over multiple suspicious communication links[J]. IEEE Transactions on Vehicular Technology, 2019, 68(1): 420- 430.

[14] LU Haiquan, ZHANG Haiyang, DAI Haibo, et al. Proactive eavesdropping in UAV-Aided suspicious communication systems[J]. IEEE Transactions on Vehicular Technology, 2019, 68(2): 1993-1997.

[15] FARNAZ F, MOHAMMADALI M, ZAHRA M. Proactive eavesdropping via jamming in full-duplex cellular networks with antenna selection[C]∥IST 2018-2018 International Symposium on Telecommunications (IST). IEEE, 2018: 641- 646.

[16] HAN Yitao, DUAN Lingjie, ZHANG Rui. Jamming-assisted eavesdropping over parallel fading channels[J]. IEEE Transactions on Information Forensics and Security, 2019, 14(9): 2486-2499.

[17] XU Ding. Proactive eavesdropping of suspicious non-orthogonal multiple access networks[J]. IEEE Transactions on Vehicular Technology, 2020, 69(11): 13958-13963.