1 引言

第五代(5G)通信网络通过利用毫米波、大规模多输入多输出、非正交多址等先进通信技术,将支持更高的数据速率和更好的信道性能[1]。非正交多址(Non-Orthogonal Multiple Access,NOMA)与传统的正交多址相比,NOMA基站可使用相同的频率同时服务多个用户。为了克服多用户干扰问题,NOMA技术中引入可控干扰体制,采用串行干扰消除(Successive Interference Cancellation, SIC)方法,以适当增加复杂度为代价,实现对有限频谱资源的高效利用,从而满足5G系统高频谱效率和海量连接的需求[2]。研究表明,协作传输可为NOMA系统带来良好的性能增益,因此近年来得到了广泛关注。协作NOMA方案最早在[3]中提出,其主要思想在于利用信道条件较好的用户,采用放大转发(AF)/解码转发(DF)协议,为信道条件较差的用户提供辅助中继服务。然而,由于无线传输的广播特性,无线通信很容易被窃听。因此,通信系统在设计时,安全性是一个不得不考虑的问题。

现有的研究通常将窃听者分为两种:(1)被动窃听。窃听者仅作为接收器,试图解码有用信号,只有当窃听信道质量优于合法发送链路信道质量时,窃听才能成功[4]。(2)智能窃听,当窃听信道质量比合法发送信道质量差时,智能窃听者通过自适应地发送干扰信号来削弱合法信道的接收质量,在被动窃听模式和主动干扰模式之间进行智能切换[5],以使窃听信息率最大化。基于信息论的物理层安全技术可以很好的防止窃听, 结合了物理层安全的技术优势,协作NOMA方案的物理层安全也获得了大量研究成果。文献[6]研究了一种具有协作全双工中继的下行非正交多址系统的性能,该系统将靠近基站的用户视为一个全双工中继,以帮助从另一个用户向基站传输信息。文献[7]进一步提出了一种基站辅助干扰的、基于放大转发协议的非可信中继协作NOMA双向安全通信方案,研究了基站和非可信中继的不同天线配置对系统安全性能的影响。文献[8]在此基础上改进了中继转发协议,提出了一种源节点辅助干扰的、基于DF协议的中继协作NOMA安全通信方案,并详细分析了其安全性能。文献[9]考虑了在存在多个自适应窃听者的情况下,配置友好干扰器对改善安全通信的影响,但并未针对NOMA网络场景进行分析。

目前,针对这类智能窃听环境下的协作NOMA方案的设计及研究工作仍相当有限。且值得注意的是,上述工作主要集中考虑在相对简单的近用户单方面协助远用户的系统中,用户之间协作的公平性也是需要考虑的问题。实际更为复杂的场景,例如场景中极有可能即存在有政府和银行等具有较高保密要求的用户,也有只需要数据服务的普通用户,以及更加聪明智能的窃听者。因此,我们考虑了一种新颖的NOMA协作方案,基于不同用户QoS 需求下的安全和速率最大化,为不同用户提供差异性的安全服务体验(Quality of Experience,QoE)。遍历安全容量是一种适用于编码信息随机信道衰落的系统的保密指标,大量文献[9-10]已采用该指标评估系统性能。在系统每帧包含多个符号的情况下,遍历安全容量也非常适用于分析协作NOMA系统的性能,本文推导分析了系统中各用户的遍历安全容量和遍历容量性能指标。

2 系统模型

本文研究智能窃听环境下的多用户NOMA通信,系统设计考虑如下因素:首先,在同一频谱资源块中允许多个用户同时接入,将导致非常严重的共信道干扰(CCI);其次,过多数量的用户接入,将难以实现有效的干扰控制;此外,由于SIC技术需要根据信道条件逐次检测信号,故随着用户数量的增加,传输时延和复杂度将会急剧增加。因此,本研究考虑同一频谱资源块只包含两个用户的场景,以降低CCI、传输延迟和系统复杂度[11],并假设两个用户具有不同的服务质量(QoS)需求,其中用户A具有一定的信息安全传输速率要求,用户B具有一定的低速率数据包服务要求。这是较为常见的应用场景,比如同一小区中既有政府和银行等具有较高保密要求的用户,也有只需要数据服务的普通用户。

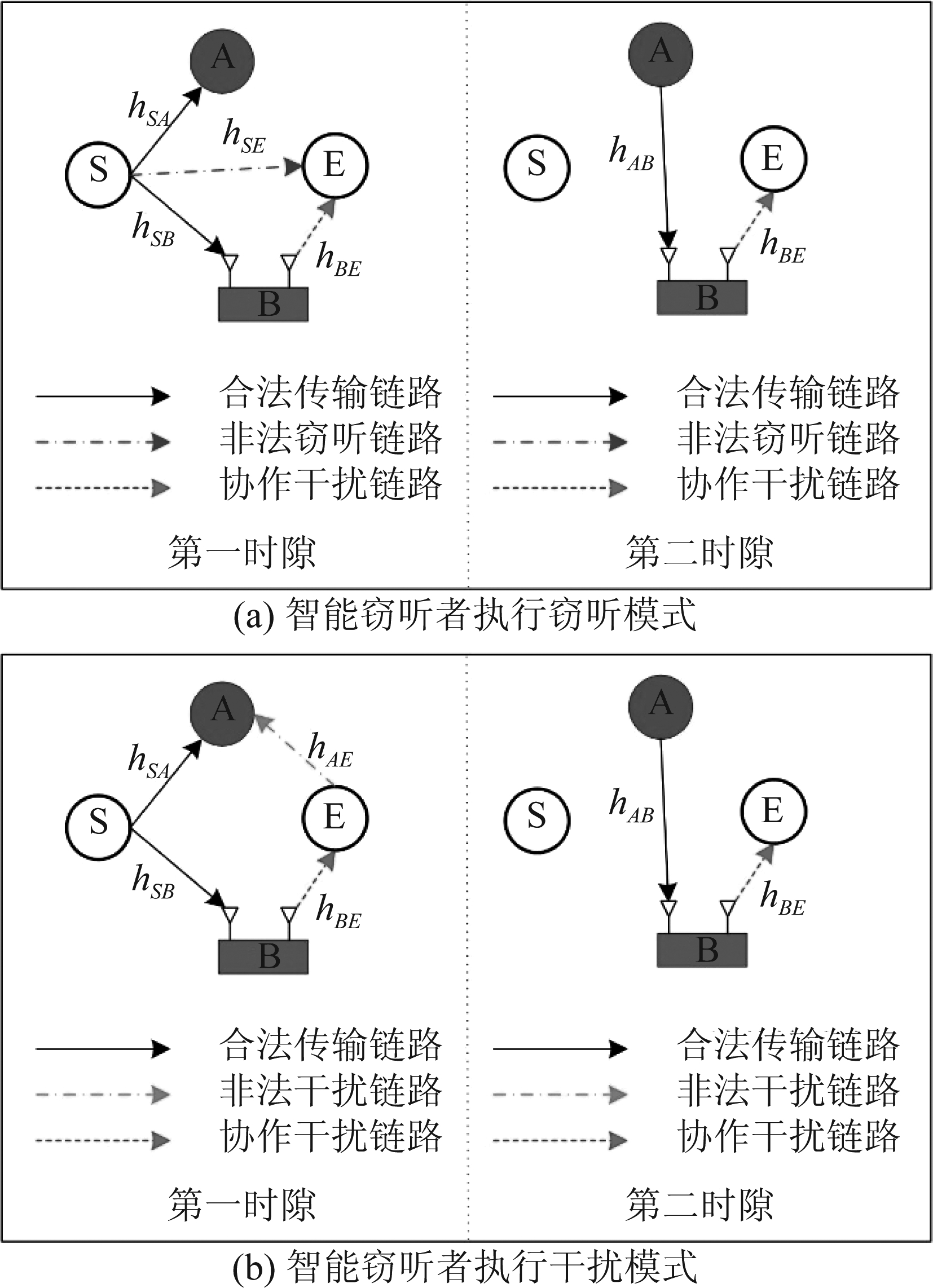

图1给出满足上述需求的一种系统模型,系统包含源节点S、用户A和B、智能窃听节点E,并假设: 1)用户A距离源节点S最近,信道条件较好;用户B距离源节点S较远,信道条件较差。因此,用户A在接收自己信息的同时,将采用DF协议为用户B提供中继辅助服务;2)S、A、E均配备单天线,可工作于半双工(HD)模式;B配备双天线,可工作于单收单发的全双工(FD)模式。

信道模型假设如下:1)所有信道为相互独立的瑞利衰落信道,信道系数表示为hXY~CN(0,φXY),即服从均值为零、方差为φXY的复高斯分布,式中XY∈{SA,SB,SE,AB,BE,EA};2)已知合法信道的完全信道状态信息(CSI)和窃听信道的统计特征[12]。3)信息传输分为两阶段,采用时分双工(time division duplex,TDD)的传输方式。4)智能窃听节点E根据S-E窃听信道条件调整其工作模式,对S-A链路进行智能窃听或干扰,具体描述为:当|hSE|2≥ηE,即链路S-E的信道增益超过一定的阈值时,E对S发给用户A的信号xA进行窃听;当|hSE|2<ηE,即链路S-E的信道增益低于阈值时,E将对S-A链路进行干扰。此处,与文献[13]类似,假设E已知链路S-E的统计信道状态信息,ηE表示一个预设E模式切换的固定决策阈值。

图1 系统模型

Fig.1 System model

2.1 协作NOMA传输方案

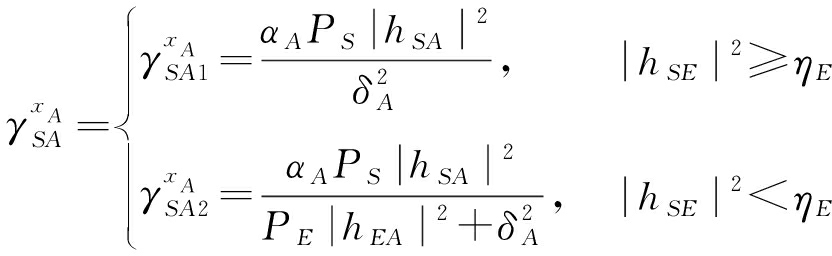

第一时隙,E有两种工作模式。当|hSE|2≥ηE,E执行被动窃听模式,如图1(a)所示,用户A、用户B和E的接收信号分别为:

(1)

(2)

(3)

当|hSE|2<ηE时,E执行主动干扰模式,如图1(b)所示,E以功率PE发送恶意干扰信号ν,用户A、B接收信号表达式分别为:

(4)

(5)

用户A、B各自应用SIC技术正确接收信号如下:用户A首先解调功率较大的信号xB,将其余信号视为干扰,在成功译出信号xB时,减去该信号后再解调和译出功率较小的信号xA。用户B只需直接对信号xB进行解调和译码。由于隐蔽需要或自身能源约束,通常情况下E受到最大功率约束限制[14],故干扰功率PE较小,且小于合法用户的接收信号功率。

令PX(X∈S,A,B,E)表示节点S、A、B、E处的发射功率,![]() 表示节点Y∈{A,B,E}处均值为0,方差为

表示节点Y∈{A,B,E}处均值为0,方差为![]() 的加性白高斯噪声。在SIC准则下,用户A关于信号xA、xB的信干噪比(signal-to-interference-plus-noise ratio, SINR)分别为

的加性白高斯噪声。在SIC准则下,用户A关于信号xA、xB的信干噪比(signal-to-interference-plus-noise ratio, SINR)分别为

(6)

(7)

假设窃听者E具有强大的检测能力[15]。具体地说,通过应用多用户检测技术,窃听者E可以从源节点S处接收到的叠加信号中解码出有窃听价值的信号xA。事实上,这个假设高估了窃听者E的多用户解码能力。令![]() 为协作方案下窃听者E的SINR,表示为

为协作方案下窃听者E的SINR,表示为

(8)

第二时隙,用户A将解码出的信号xB以功率PA转发给用户B,用户B的接收信号表达式为

(9)

用户B在两个时隙内通过选择合并(SC)处理接收信号,假设由全双工带来的自干扰已通过模拟消除和数字消除技术完全消除。令![]() 表示为协作方案下用户B的SINR,表示为

表示为协作方案下用户B的SINR,表示为

(10)

2.2 非协作NOMA传输方案

非协作方案下仅第一时隙与协作方案传输不同,在第一时隙,用户A、B之间没有合作,即A不协助转发信号xB,B不再利用其自身全双工技术向E发送干扰信号ω。此种方案下,用户A的SINR与协作方案相同,即等同于式(6)、(7),其不同之处在于B只能通过S→B直达链路接收信息,A与B各自独立处理信号,E仅对A进行干扰窃听。令![]() 表示为非协作方案下用户B的SINR,表示为

表示为非协作方案下用户B的SINR,表示为

(11)

![]() 为非协作方案下窃听者E的SINR,表示为

为非协作方案下窃听者E的SINR,表示为

(12)

上述所有SINR表达式中下标1,2分别代表窃听者处于被动窃听或主动干扰工作模式。为了简化符号,我们重新定义随机变量![]() 其中X∈{S,A,B,E},Y∈{A,B,E},因为|hXY|2服从均值为φXY的指数分布,即|hXY|2~ε(φXY),则

其中X∈{S,A,B,E},Y∈{A,B,E},因为|hXY|2服从均值为φXY的指数分布,即|hXY|2~ε(φXY),则![]() 将其代入各节点SINR表达式,得各项的累积分布函数(CDFs)表达式如表1。

将其代入各节点SINR表达式,得各项的累积分布函数(CDFs)表达式如表1。

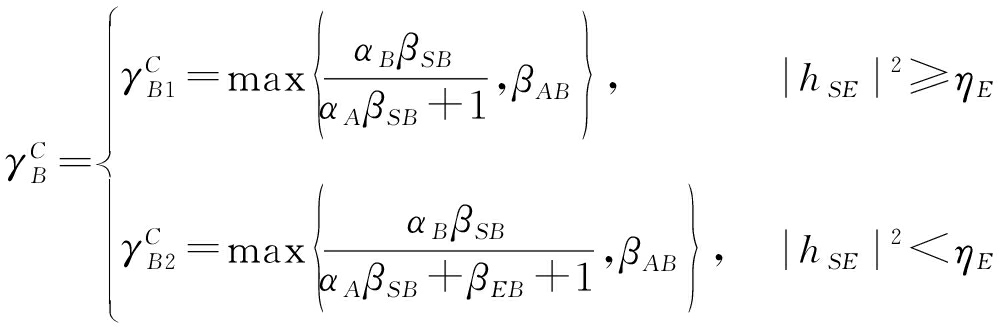

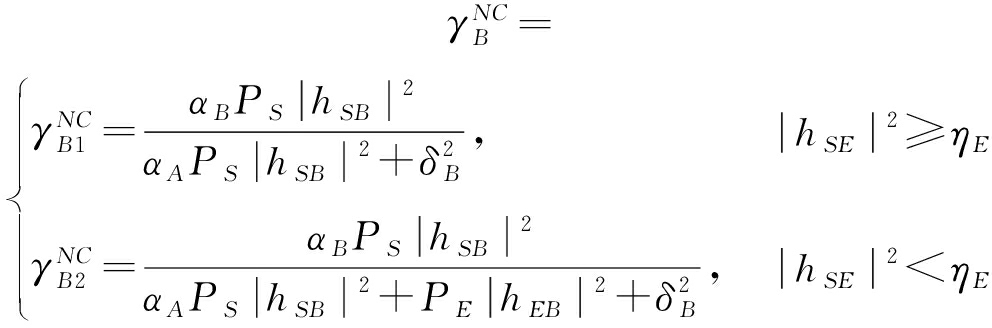

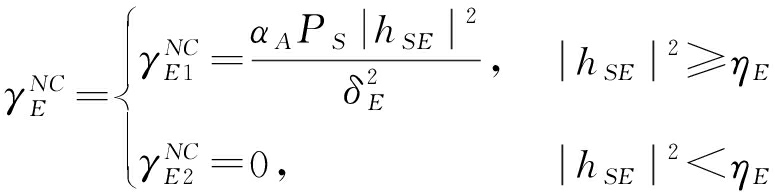

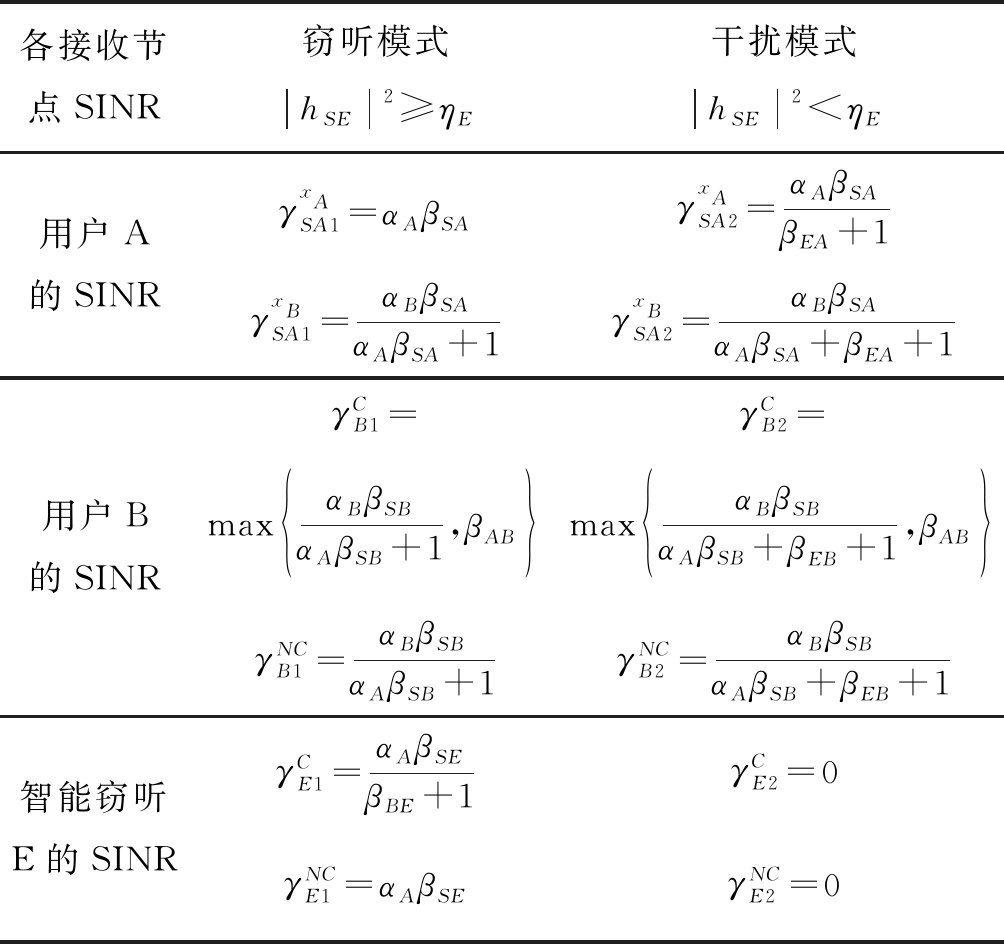

表1 信干噪比表达式

Tab.1 Expression of SINR

各接收节点SINR窃听模式hSE2≥ηE干扰模式hSE2<ηE用户A的SINRγxASA1=αAβSAγxASA2=αAβSAβEA+1γxBSA1=αBβSAαAβSA+1γxBSA2=αBβSAαAβSA+βEA+1用户B的SINRγCB1=max αBβSBαAβSB+1,βAB γCB2=max αBβSBαAβSB+βEB+1,βAB γNCB1=αBβSBαAβSB+1γNCB2=αBβSBαAβSB+βEB+1智能窃听E的SINRγCE1=αAβSEβBE+1γCE2=0γNCE1=αAβSEγNCE2=0

3 NOMA网络系统容量分析

3.1 复杂性分析

在问题求解之前,需要分析其复杂性以判断是否可行。对于文献[6]场景,即存在三个节点,仅考虑协作传输,即源节点向一对用户节点发送叠加信号![]() 近用户采用SIC技术先后解码xB、xA信号,并充当远用户中继转发信号xB,考虑在有无直达链路S→B下的远用户性能。本文改进了其协作方案,并考虑了物理层安全技术。在达到相同发射功率要求下,采用该新型协作方案算法比文献[6]多考虑了有智能窃听场景下,E具有两种工作模式,当E处于被动窃听模式下,该模式下对于式(19)、 (28),需求取其窃听容量后得到用户A的ESC指标,其方案必然可行。处于主动干扰模式下,E 通过发送干扰信号扰乱合法通信,对于式(6)、(7)中,分母中多余一项为E发送的干扰项。仅当CA>CE的情况下,用户A的ESC性能分析才有意义。针对图一通信场景,具体分析NOMA网络协作和非协作两种方案下用户A接收到信号xA的遍历安全容量(Ergodic secrecy capacity,ESC)和用户B接收信号xB的遍历容量性能。

近用户采用SIC技术先后解码xB、xA信号,并充当远用户中继转发信号xB,考虑在有无直达链路S→B下的远用户性能。本文改进了其协作方案,并考虑了物理层安全技术。在达到相同发射功率要求下,采用该新型协作方案算法比文献[6]多考虑了有智能窃听场景下,E具有两种工作模式,当E处于被动窃听模式下,该模式下对于式(19)、 (28),需求取其窃听容量后得到用户A的ESC指标,其方案必然可行。处于主动干扰模式下,E 通过发送干扰信号扰乱合法通信,对于式(6)、(7)中,分母中多余一项为E发送的干扰项。仅当CA>CE的情况下,用户A的ESC性能分析才有意义。针对图一通信场景,具体分析NOMA网络协作和非协作两种方案下用户A接收到信号xA的遍历安全容量(Ergodic secrecy capacity,ESC)和用户B接收信号xB的遍历容量性能。

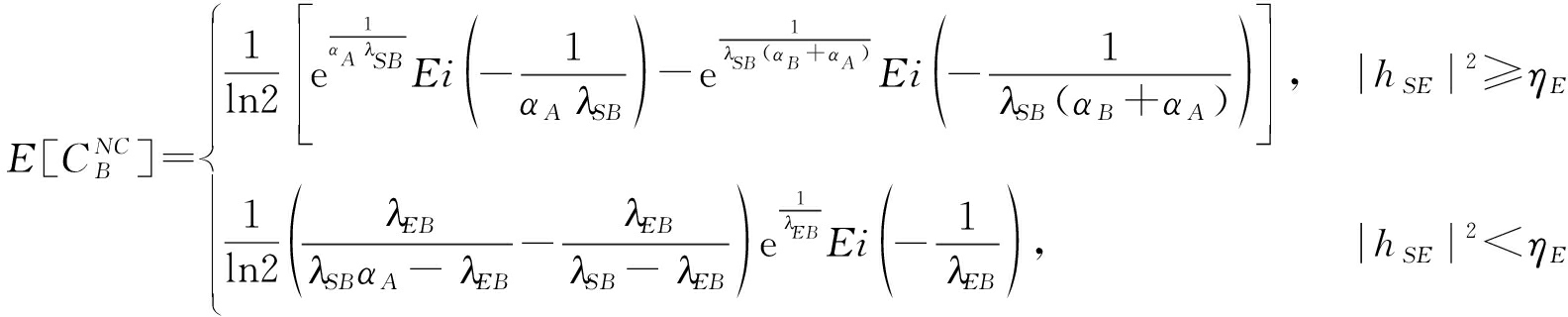

3.2 协作方案性能分析

3.2.1 用户A的遍历安全容量

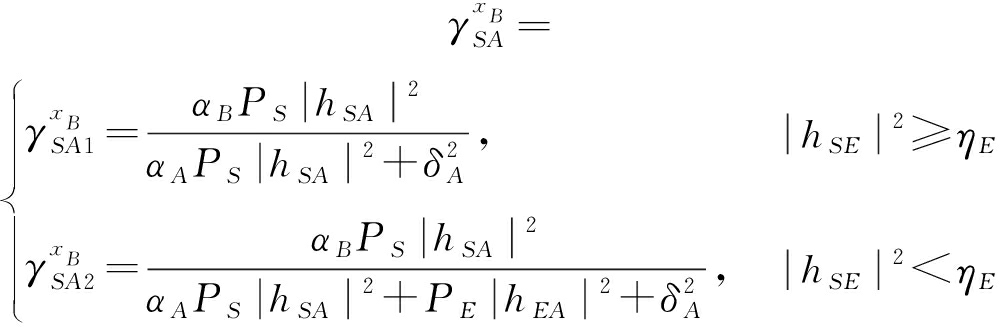

遍历安全容量(Ergodic secrecy capacity,ESC)适用于协作NOMA系统,因为该系统每帧包含多个符号。其中瞬时可达安全速率[15]定义为:CS [CA-CE]+,其中[x]+=max(x,0),CA和CE分别表示合法信道S→A和窃听信道S→E的瞬时可达速率,将γA,γE分别表示为目的节点和窃听节点的SINR。对于用户A,将根据EASR来研究其性能。ESC定义为

[CA-CE]+,其中[x]+=max(x,0),CA和CE分别表示合法信道S→A和窃听信道S→E的瞬时可达速率,将γA,γE分别表示为目的节点和窃听节点的SINR。对于用户A,将根据EASR来研究其性能。ESC定义为

E[CS]=E[[CA-CE]+]=![]() [CA-CE]+f(γA)f(γE)dγAdγE

[CA-CE]+f(γA)f(γE)dγAdγE

(13)

由于根据式(13)难以获得ESC的闭式表达式,因此考虑ESC的下界![]() 将其定义为EASR,

将其定义为EASR,

(14)

E(CA)和E(CE)分别表示为合法信道S→A和窃听信道S→E的遍历容量。结合式(6),信号xA在用户A处的合法信道遍历容量表达式为

(15)

相应地,由式(8),窃听信道的遍历容量表示为

(16)

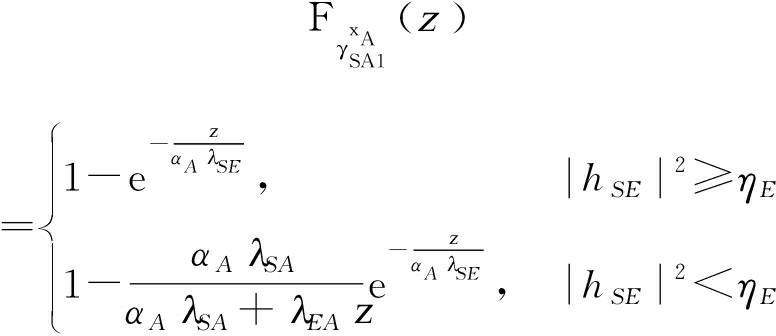

接下来,我们介绍了以下几个随机变量的统计方法,这些方法将用于推导EASR的下界。

(17)

(18)

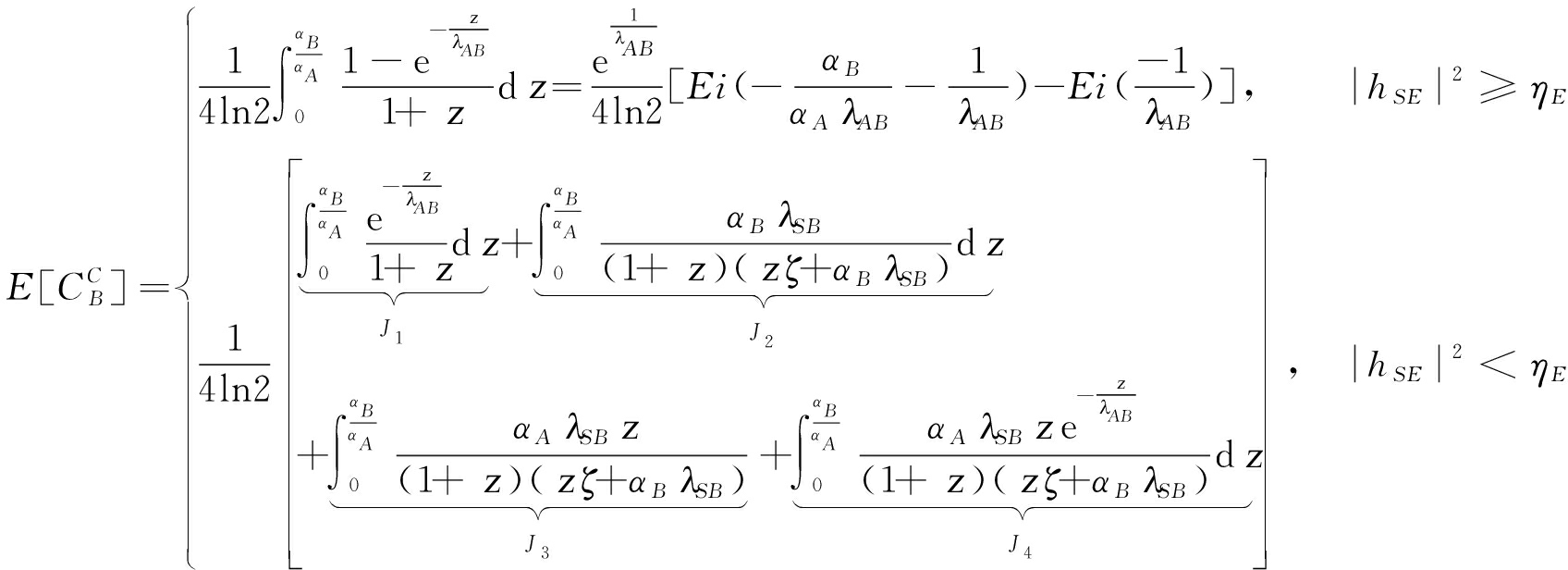

定理1 将式(17)、(18)分别代入式(15)、(16),并根据式(14)可得用户A在协作方案下所能达到的EASR下界

(19)

其中u=αAλSE/λBE,ν=1/αAλSE,Ei(·)是指数积分函数,定义为Ei(x)

![]() (et/t)dt[16]。

(et/t)dt[16]。

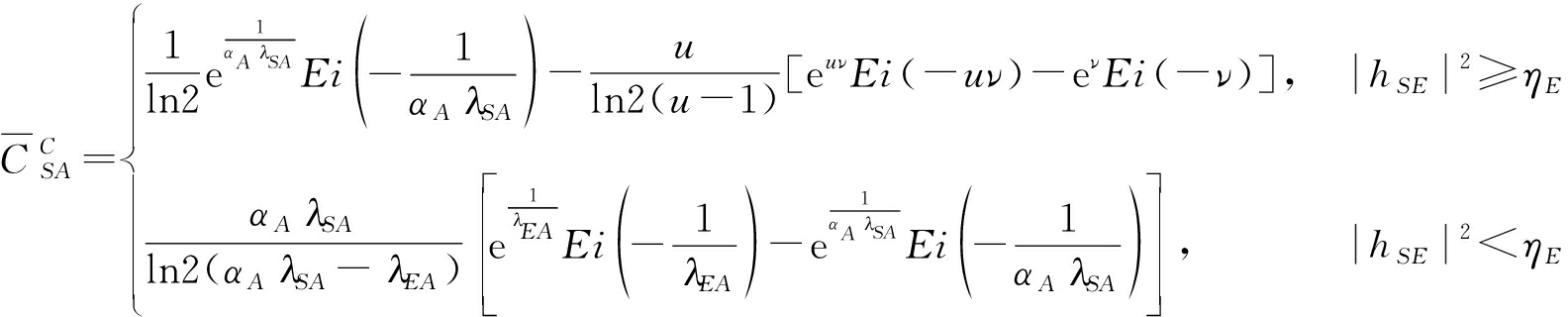

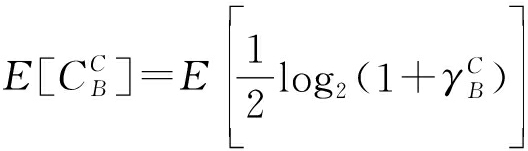

3.2.2 用户B的遍历容量

对用户B,协作方案下,用户B既可从S→B直达链路又可从中继A处接收到xB信号,这里采用遍历容量来分析其传输质量。由式(10),表示出用户B在两个时隙下的遍历容量为

(20)

log前的因子1/2是指两时隙接收。接下来,使用随机变量的统计信息来推导遍历容量的分析。显然,获得![]() 的CDF是很困难的,为获得在高信噪比(SNR)下用户B的遍历安全容量,使得

的CDF是很困难的,为获得在高信噪比(SNR)下用户B的遍历安全容量,使得![]()

![]() 得出

得出![]() 在高信噪比下的CDF为

在高信噪比下的CDF为

(21)

此处U(x)为单位阶跃函数可表示为![]() 将式(21)结果代入(20)得出定理2如下。

将式(21)结果代入(20)得出定理2如下。

定理2 用户B的遍历容量为

(22)

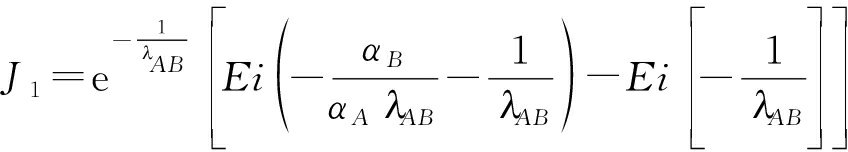

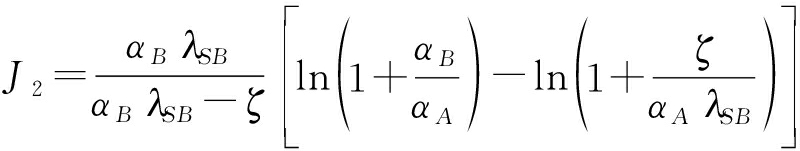

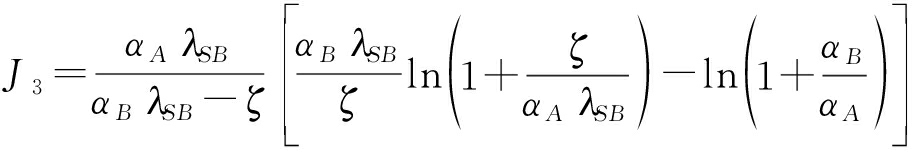

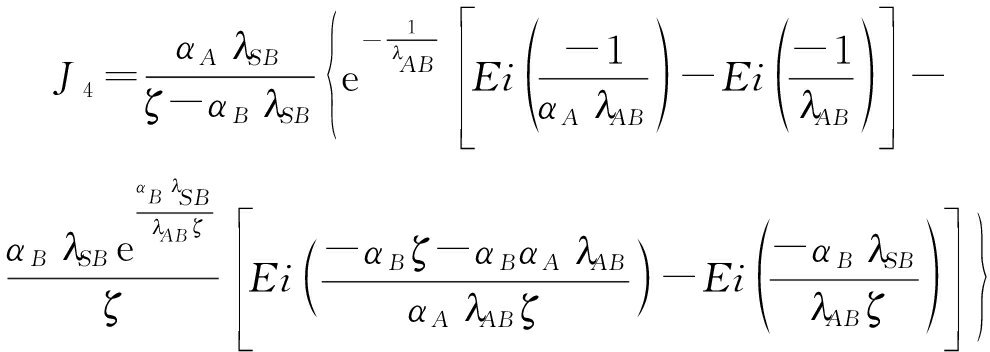

其中ζ=(λEB-αAλSB),根据文献[16,(3.352.1)],经过一系列多项式展开操作,J1,J2,J3,J4分别表示为

(23)

(24)

(25)

(26)

将式(23)、(24)、(25)、(26)代入(22)便可得用户B在高传输信噪比下的遍历容量。

3.3 非协作方案下性能分析

在本节中,我们推导出非协作方案下相关性能表达式。

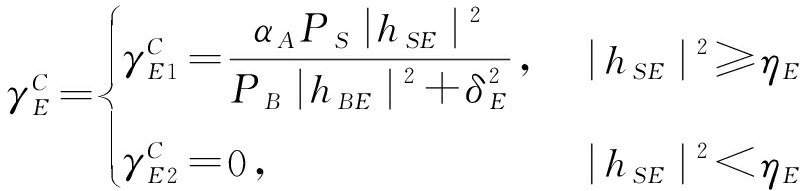

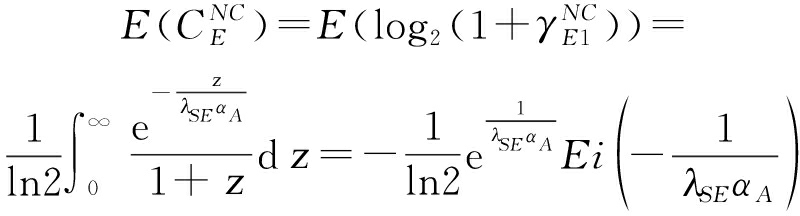

3.3.1 用户A的遍历安全容量

协作方案下用户B仅对智能窃听者E进行干扰,并不影响第一阶段用户A的接收,因此,用户A接收信号xA的ESC与第一阶段相同,故![]() 因用户A与用户B不合作,窃听者E不再接收用户B的干扰,当窃听者处于被动窃听模式即|hSE|2≥ηE时,根据此推导出窃听信道遍历容量为

因用户A与用户B不合作,窃听者E不再接收用户B的干扰,当窃听者处于被动窃听模式即|hSE|2≥ηE时,根据此推导出窃听信道遍历容量为

(27)

当通信链路S→E的信道增益|hSE|2<ηE时,窃听者主动干扰用户A,此时窃听容量为0。根据式(18)、(27)得定理3如下。

定理3 非协作方案下用户A的EASR表示为

(28)

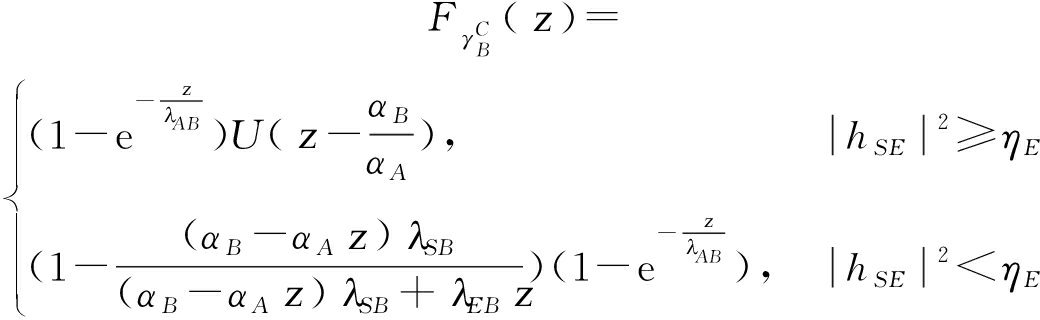

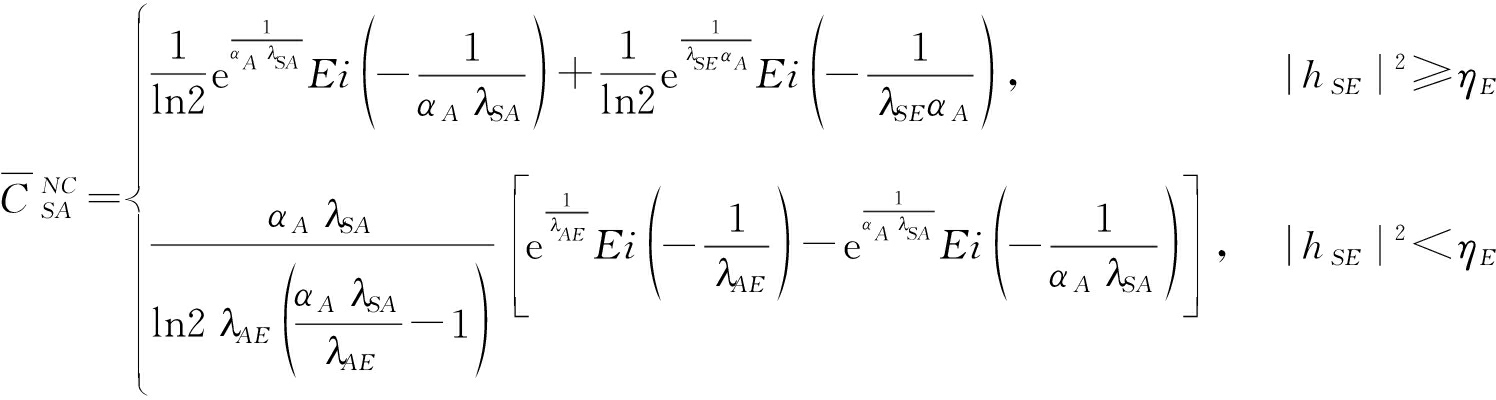

3.2.2 用户B的遍历容量

非协作方案下,用户B仅能从S-B直达链路接收到xB信号。由式(11),表示出用户B在两个时隙下的遍历容量表达式为:

定理4 非协作方案下用户B的遍历容量表示为

(29)

根据概率统计相关理论,给出![]() 的CDF如下:

的CDF如下:

(30)

(31)

将式(30)、(31)代入式(29)可得非协作方案下B的遍历容量为

(32)

4 仿真与实验分析

本节将对以上的分析进行Monte-Carlo仿真验证,包括近用户A的EASR和远用户B的遍历容量,对协作方案和非协作方案进行性能比较。在研究的通信模型中,除特殊说明外,默认系统参数设置:噪声功率δ2=0 dB,链路S→A,S→B,S→E,A→B,B→E,各信道的平均信道增益分别设置为λSA=1,λSB=0.8,λSE=0.8,λAB=1,λBE=0.1,λAE=0.1,其中窃听信道增益阈值ηE=0.5,用户A、用户B、窃听者E的发射功率PA=PB=10 dB,PE=5 dB。由于隐蔽需要或自身能源约束,约束条件包含窃听者E的最大功率约束限制[14],故干扰功率PE需远小于合法用户的接收信号功率。蒙特卡洛仿真次数均为106次。

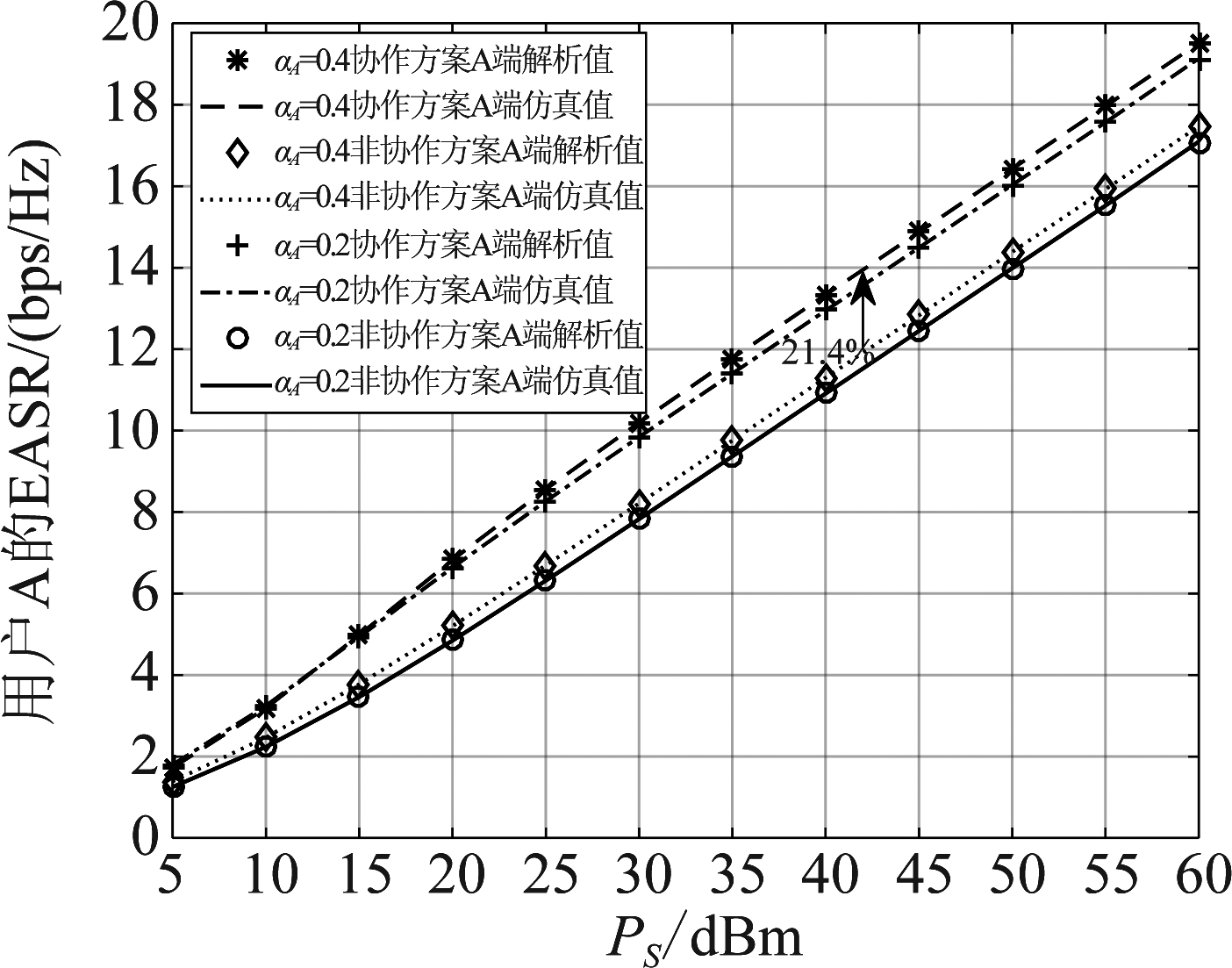

图2显示了不同的功率分配因子下用户A在两种方案下的EASR性能,EASR与发射功率PS呈正相关。当αA=0.4时分配给用户A的信号发射功率更大,因此性能要好于αA=0.2时的性能。相较于非协作方案,协作方案下用户A的EASR性能更好。对比式(8)和式(12),协作方案下E的SINR分母多加一项为用户B对E的干扰项,因此降低了其窃听容量。结合功率分配因子,四条曲线中性能最好的为协作方案下αA=0.4下用户A的性能,最差为非协作方案下αA=0.2时的性能,经计算对比下,其性能提高了约21.4%。同时,同一种传输方案下,αA越大,用户A的遍历容量将越大,图中显示当αA=0.2时协作方案要比αA=0.4时非协作方案的性能更好,这进一步证明了协作方案的优越性。

图2 用户A EASR性能与源节点S发射功率关系

Fig.2 EASR performance of A versus transmitting power of S

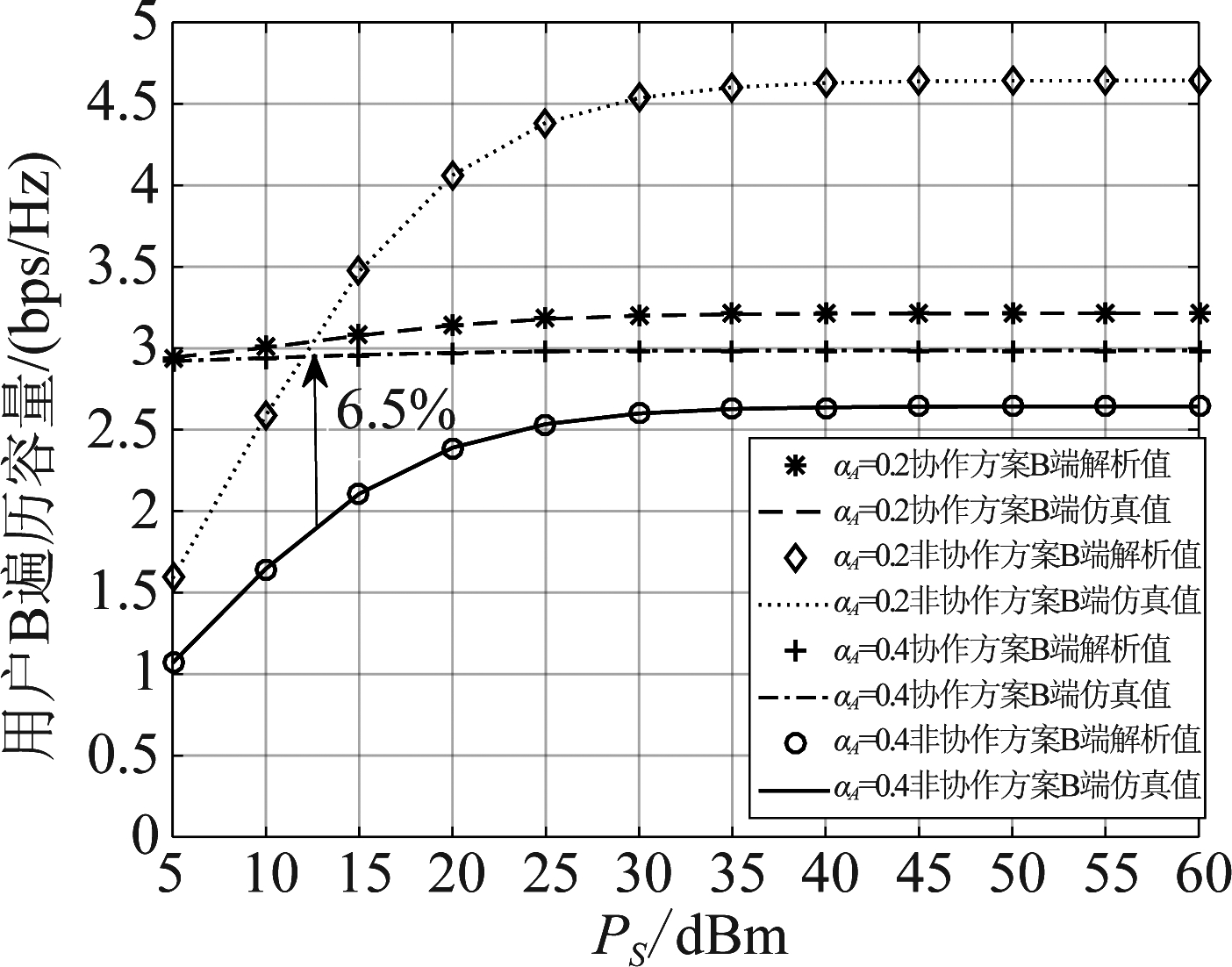

图3显示了在不同的功率分配因子下,用户B接收端协作方案和非协作方案下随源节点S发射功率变化的遍历容量性能指标。从图中可以看出,理论结果与仿真结果一致,验证了理论推导的正确性。与用户A相反,当功率分配因子αA越大时源节点S分配给用户B的功率越小,因此B的遍历容量也随之降低。协作方案下用户B有两条链路可接收信息,一条为S→B的直达链路,另一条为S→A→B链路。在低信噪比下,因源节点发射功率不足,难以保证远用户的信息接收质量,此时S→A→B链路可以作为补充,提升了用户B的信号接收率。例如,当PS=13 dBm时,αA=0.4下改进协作方案比现有协作方案性能提升了约6.5%。而高SNR(SNR>35 dB)时,其遍历容量趋于不变,这是因为源节点的发射功率足够大可保证用户B的信息接收质量。由此看出,改进协作方案下信息接收更为平稳,尤其在低信噪比下,改进协作方案的优势明显,这满足了用户的通信服务要求。

图3 用户B遍历容量与源节点发射功率曲线

Fig.3 Ergodic capacity of B versus transmitting power of S

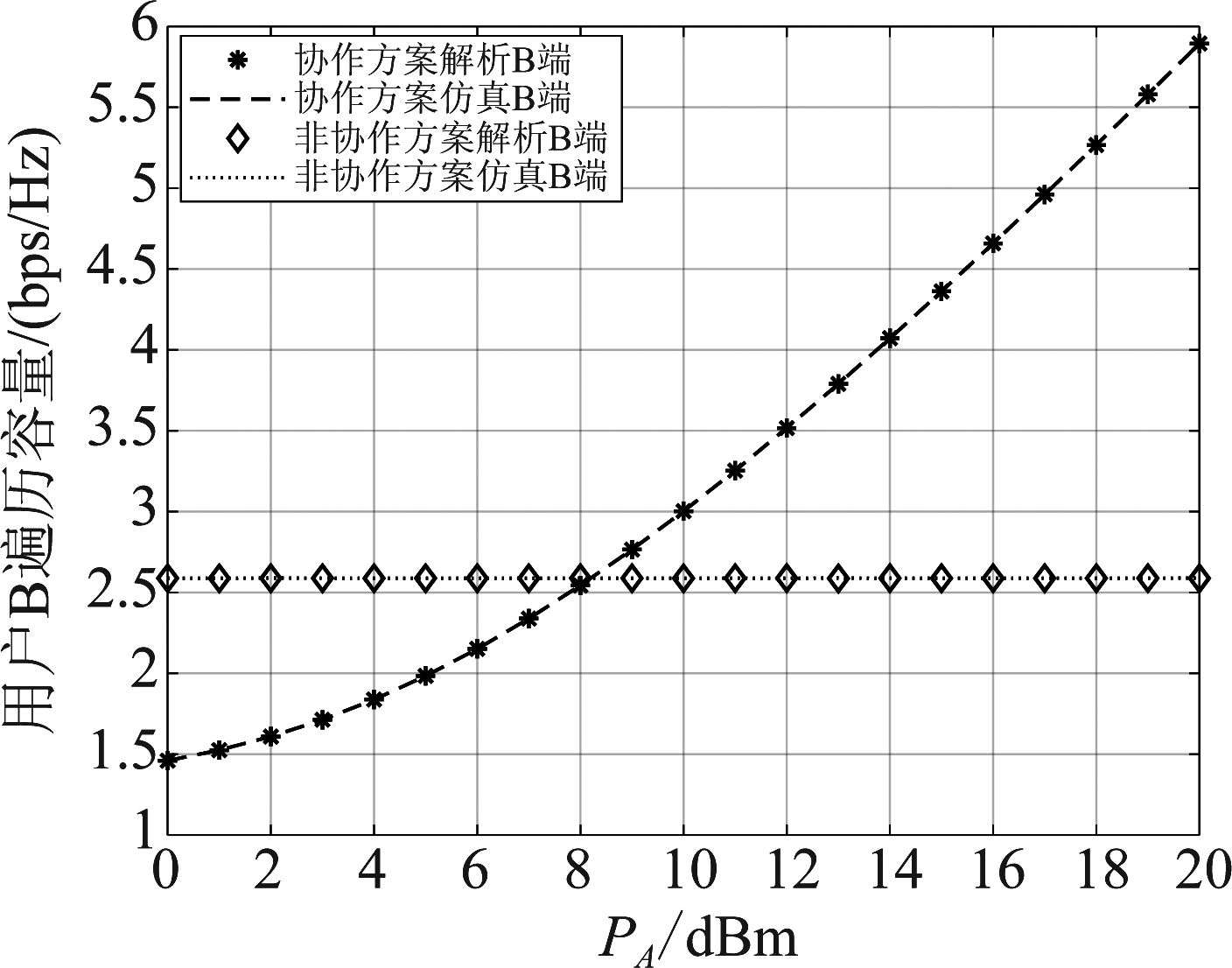

图4显示了协作方案下用户A协助转发xB信号时的功率大小对用户B性能的影响。可以看出,随功率PA的增加,协作方案下用户B的遍历容量也逐渐增加,这是因为用户A充当了用户B的中继,使得用户B多了一条接收信息的链路。而非协作方案下由于用户之间未达成合作,由计算定理式(32),实际上这是因为用户B没有S→A→B链路的补充,因此其遍历容量不会发生变化。

图4 用户B 遍历容量与用户A发射功率关系

Fig.4 Ergodic capacity of B versus transmitting power of A

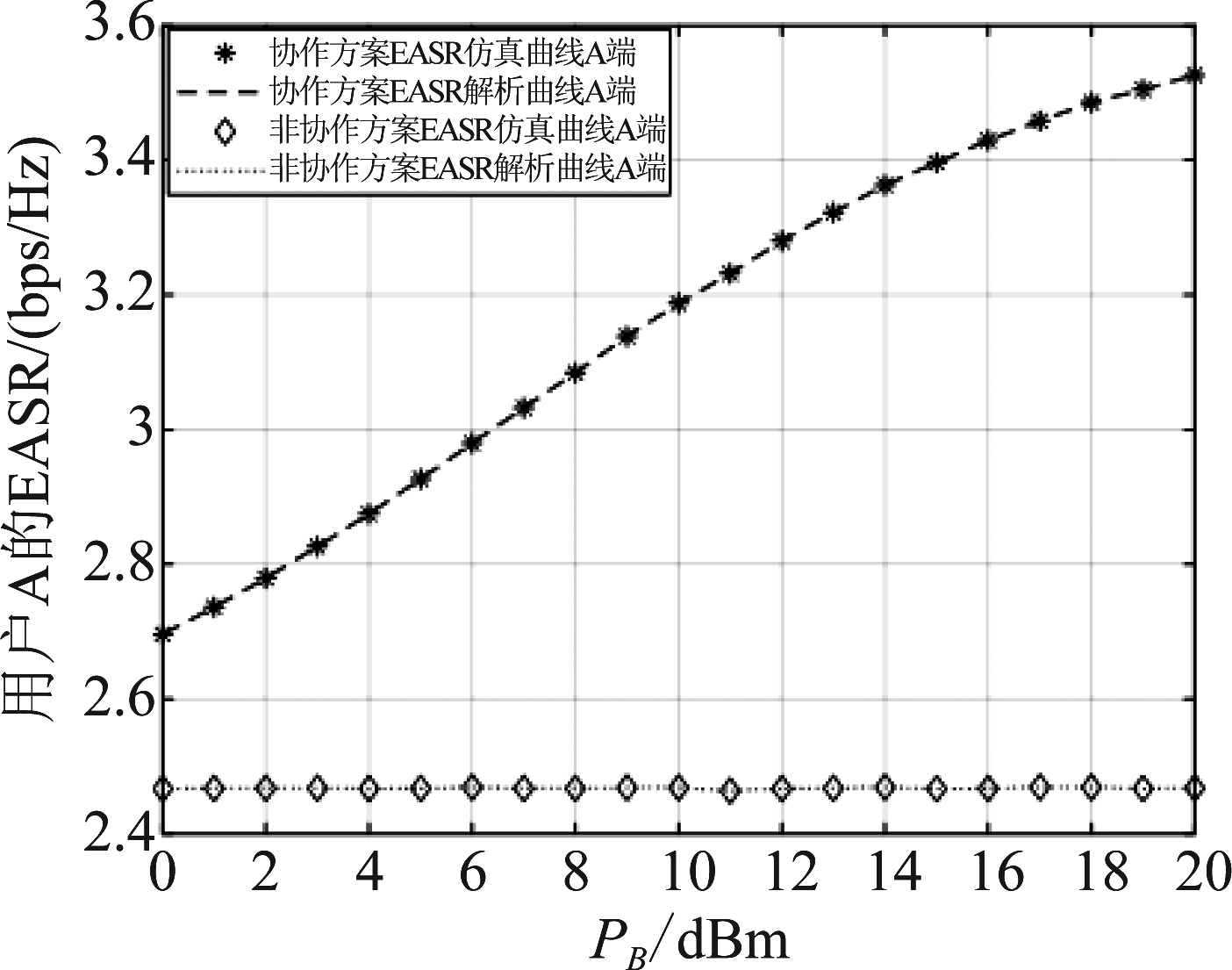

图5为用户B利用全双工干扰技术向智能窃听者E发送干扰信号,窃听者E的遍历容量随干扰发射信号功率的变化图。可以看出,当发射功率从PB=0 dBm到PB=20 dBm时,非协作方案下用户A的ESC并未发生变化,这是因为根据式(28),不存在变量PB的变化,也即不存在链路B→E发送干扰降低E的窃听质量。而在协作方案下,随全双工干扰信号发射功率的增大,根据式(8),存在链路B→E,随PB的增大其信干噪比将减小。这意味着加大干扰功率可以增强用户A的信息接收安全性,最终提高了用户A的EASR性能。

图5 用户A EASR与用户B干扰功率关系

Fig.5 EASR performance of A versus interference power of B

5 结论

本文讨论了在存在智能窃听者威胁信息安全的通信系统中,针对NOMA网络中同时存在高保密需求用户和普通用户的通信场景,研究了下行安全传输问题,提出了两用户相互合作,互惠互利的协作方案。协作方案下近用户充当远用户的中继,使得远用户增加了一条接收信息的链路,保证的信息的平稳接收。而远用户在接收信息的同时利用全双工技术对恶意窃听者进行干扰,分析了功率分配因子、用户协作发射功率等系统参数对性能的影响,与非协作方案相比,用户A的性能约提升21.4%,用户B在整个传输过程中信息接收更为平稳,验证了该方案的优越性。

在未来,我们将进一步推广所提出的分析和方法:1)考虑利用多个用户协作来融合窃听信号接收;2)考虑多天线技术,如MIMO。另外,在之后的研究中,考虑窃听者产生额外的干扰来干扰合法用户时,需要考虑它们之间产生的交互,以评估安全性。针对该问题,可在博弈论的框架下分别为合法用户和智能窃听者制定优化方案,使源节点巧妙地分配传输功率,以保护合法传输免受窃听和干扰攻击。

[1] AGIWAL M, ROY A, SAXENA N. Next Generation 5G Wireless Networks: A Comprehensive Survey[J]. Communications surveys & tutorials, 2016, 18(3): 1617-1655.

[2] 徐鑫, 金梁. NOMA系统中基于协作干扰的物理层安全方案[J]. 信号处理, 2017, 33(6): 836- 844.

XU Xin, JIN Liang. Physical Layer Security Schemes Based on Cooperative Jamming for Non Orthogonal Multiple Access System[J]. Journal of Signal Processing, 2017, 33(6): 836- 844.(in Chinese)

[3] DING Z, PENG M, POOR V. Cooperative Non-Orthogonal Multiple Access in 5G Systems[J]. IEEE Communications Letters, 2015, 19(8): 1462-1465.

[4] ZENG Y, ZHANG R. Wireless Information Surveillance via Proactive Eavesdropping with Spoofing Relay[J]. IEEE Journal of Selected Topics in Signal Processing, 2016, 10(8): 1449-1461.

[5] WANG W, TEH K C, LIK H, et al. On the Impact of Adaptive Eavesdroppers in Multi-Antenna Cellular Networks[J]. IEEE Transactions on Information Forensics and Security, 2018, 13(2): 269-279.

[6] YUE X, LIU Y, KANG S, et al. Exploiting Full/Half-Duplex User Relaying in NOMA Systems[J]. IEEE Transactions on Communications, 2017, 14(99): 1-1.

[7] LV L, ZHOU F, CHEN J, et al. Secure Cooperative Communications With an Untrusted Relay: A NOMA-Inspired Jamming and Relaying Approach[J]. IEEE Transactions on Information Forensics and Security, 2019, 14(12): 3191-3205.

[8] YUAN C, TAO X, LI N, et al. Analysis on Secrecy Capacity of Cooperative Non-orthogonal Multiple Access with Proactive Jamming[J]. IEEE Transactions on Vehicular Technology, 2019, 68(3): 2682-2696.

[9] GITI J E, SRINIVASAN B, KAMRUZZAMAN J. Impact of Friendly Jammers on Secrecy Multicast Capacity in Presence of Adaptive Eavesdroppers[C]∥ 2017 IEEE Globecom Workshops (GC Wkshps), 2017.

[10] WANG Wei, TEH K C, LI K H, et al. On the impact of adaptive eavesdroppers in multi-antenna cellular networks[J]. IEEE Transactions on Information Forensics and Security, 2018, 13(2): 269-279.

[11] ZHENG BENGXIONG,MIAO XIAOWEN,WANG CHENGXIANG, et al. Secure NOMA Based Two-Way Relay Networks Using Artificial Noise and Full Duplex[J]. IEEE Journal on Selected Areas in Communications, 2018, 36(7):1426-1440.

[12] HE FANG, LI XU , ZOU YULONG , et al. Three-Stage Stackelberg Game for Defending Against Full-Duplex Active Eavesdropping Attacks in Cooperative Communication[J]. IEEE Transactions on Vehicular Technology, 2018, 67(11):10788-10799.

[13] JIHWAN, MOON, HOON, et al. Relay-Assisted Proactive Eavesdropping With Cooperative Jamming and Spoofing[J].IEEE Transactions on Wireless Communications, 2018, 17(10): 6958- 6961.

[14] ZHENG B, WEN M, WANG C X, et al. Secure NOMA Based Two-Way Relay Networks Using Artificial Noise and Full Duplex[J]. IEEE Journal on Selected Areas in Communications, 2018, 36(7): 1426-1440.

[15] YANG L, CHEN J, JIANG H, et al. Optimal Relay Selection for Secure Cooperative Communications with an Adaptive Eavesdropper[J]. IEEE Transactions on Wireless Communications, 2016: 1-1.

[16] BRANTE G, ALVES H, SOUZA R D, et al. Secrecy Analysis of Transmit Antenna Selection Cooperative Schemes With No Channel State Information at the Transmitter[J]. IEEE Transactions on Communications, 2015, 63(4): 1330-1342.

[17] 贾丽君, 贺玉成, 周林. 自适应窃听和干扰下机会式中继和协作干扰技术的安全性能分析[J]. 南京理工大学学报, 2019, 43(1): 29-34.

JIA Lijun, HE Yucheng, ZHOU Lin. Secure performance analysis of opportunistic relay and cooperative jamming technique under adaptive eavesdropping and jamming[J]. Journal of Nanjing University of Science and Technology, 2019, 43(1): 29-34.(in Chinese)

[18] GRADSHTEYN I S, RYZHIK I M. Table of integrals, series and products[J]. Mathematics of Computation, 2007, 20(96): 1157-1160.