1 引言

车联网是5G无线通信系统中不可或缺的一项通信技术,在物联网技术逐渐成熟的背景下,车联网的最终目标是实现车辆与周边所有无线通信设备的信息交互[1]。然而,车联网中大量的交互信息广泛传播,用户节点具备极强的移动性和开放性,通信场景不断变化,这些特性使得通信安全性及用户隐私性面临极大的挑战[2]。目前,学术界对安全通信技术的研究大多集中在物理层。针对通信系统中存在窃取节点致使用户信息泄露的场景,研究者首先定义了窃取节点的信道模型及系统最小安全速率的概念,当系统的瞬时安全速率小于最小安全速率时,代表用户节点间的交互信息已被大量窃取,安全性极低[3]。为了提高安全性能,学者们经研究发现,与传统的通信系统相比中继协作通信系统不仅可以扩大通信范围,还可以提升网络连通性、可靠性及系统容量[4-6],这将有效改善用户节点间的通信信道质量从而保障物理层信号传输的安全性[7]。因此,研究者们对物理层中继协作技术开展了大量研究。Lifeng Lai等人提出针对单个窃取节点的中继协作传输模型,并推导出不同中继转发策略下的系统瞬时安全速率[8]。Peng Xu等人提出混合协作方案[9],该方案融合显性中继协作策略及隐性中继协作策略,实验结果证明了它在保密性能方面的优势。为了最大化系统的安全容量,Zheng等人对中继译码转发(DF)协作网络的安全传输进行了全面研究,提出VTPS-D1等方案来提高系统的保密性能[10]。此后,Hongjiang Lei等人又基于Nakagami-m信道对译码转发(DF)协作网络的安全性能进行了分析[11]。

此外,MIMO技术的发展也可以为增强系统安全性能提供帮助[12]。针对MIMO系统中多用户传输信息受到窃取者盗取信息的情况,可以采用最优天线选择策略和次优天线选择策略来提升源节点与目的节点之间的安全性能[13-14]。Jian Chen等人提出多天线中继译码转发系统的中继最优功率分配方案,从而最大化保密中断容量同时降低信息被盗取的概率[15]。Zhang T 等人研究了全双工多天线频谱共享窃听网络的保密性能,提出RSC和GSC两种天线接收方案,并推导出基于迫零波束成形算法(ZFB)的系统安全中断概率,实验证明了所提方案可以有效提高系统安全性能[16]。

在上述研究基础上,考虑到以往研究的网络系统中大多数仅涉及单个窃取节点的现象,本文提出存在多个窃取节点的系统模型,这样更加符合车联网的实际通信场景。为了进一步增强中继协作通信的可靠性,提出直接传输路径与中继协作路径共存的传输方案,并利用机会中继选择策略选择性能最优的中继转发信号。另外,在配置多天线的目的节点处运用最大比合并技术接收信号。理论推导和实验分析都证实了所提方案能够提高系统的安全性能,降低安全中断概率。

本文的结构安排如下:第2节介绍基于DF协作传输的车联网系统传输方案;第3节经过理论分析推导出直接传输链路与两跳中继转发链路共存情况下的安全中断概率的闭合表达式;第4节对所提方案的有效性进行了仿真实验分析;第5节总结全文。

2 系统传输方案

2.1 系统模型

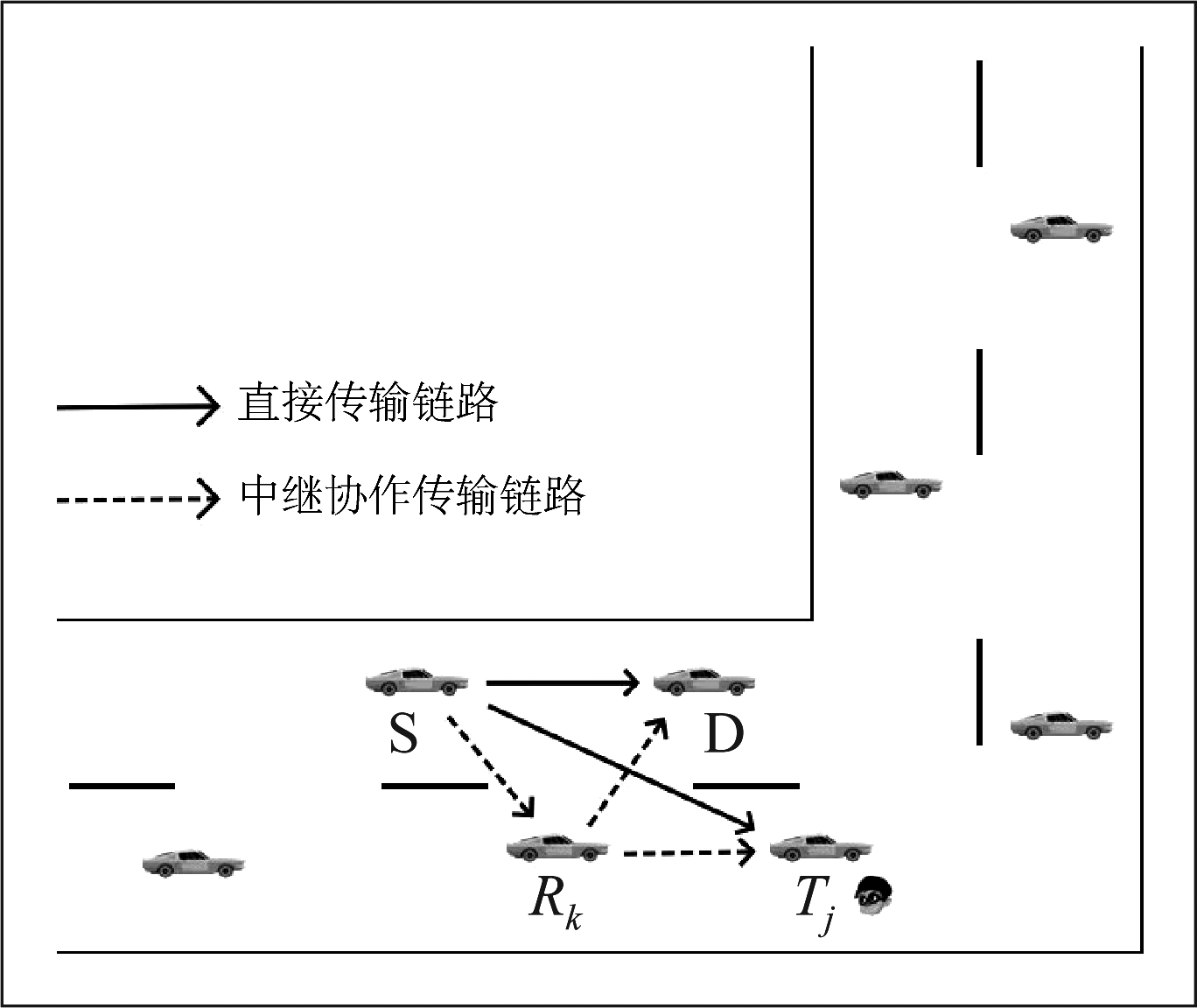

此章节介绍基于DF中继协作的车联网安全传输模型,如图1所示。该模型由一个源节点S,一个目的节点D以及N个中继节点R(1≤k≤N)组成,此外考虑到未来物联网技术不断发展,各种通信设备频繁连接,车辆通信过程中很有可能会发生隐私信息被盗用的情况,本模型又增加了E个窃取节点T(1≤j≤E)。目的节点D配置有多根天线(1≤i≤M),在目的节点处运用最大比合并技术处理接收到的信号,从而实现最大信噪比。其他节点均为单天线节点,中继节点运用译码转发策略。当源节点需要发送信息时,可以通过直接传输链路及中继协作转发链路来实现多径传输。具体来说,本模型中的信号传输分为两个时隙,在第一个时隙中,源节点S将经过BPSK调制后的源信号x发送给目的节点D及所有中继节点R,源节点的发送功率为Ps,中继R首先对接收到的源信号x进行译码,译码成功的中继组成最优中继的候选中继集合;在第二个时隙中,能够成功译码源信号x同时可以实现最大瞬时信道增益的中继节点被视为最优中继,最优中继按照源节点的编码方式对译码后的数据进行重新编码。编码过程如下,假设m∈(0,1)为最优中继译码后的信号,那么经过BPSK调制后的信号为e∈(-1,1),调制规则为e=2m-1。接着最优中继将调制后的数据转发至目的节点,中继节点的发送功率为Pr。窃取节点会在目的车辆节点周围窃取车辆的隐私信息。

在本系统模型中,所有节点间的通信采用半双工通信方式。假设直接传输信道及中继协作转发信道均服从Nakagami-m衰落,信道hU之间相互独立且同分布。信道衰落系数为mU,mU的值越小,信道衰落越严重。平均信道功率增益为ΩU,其中U代表系统中存在的单跳链路U⊂{SD,Sj,Sk,kD,kj},k和j分别代表任意一个中继节点和窃取节点。在每个接收信号的节点处均存在加性高斯白噪声nU(AWGN),所有噪声均值为0,方差为![]()

图1 基于DF中继协作的车联网安全传输模型

Fig.1 IoV secure transmission model based on DF relay cooperation

2.2 信息传输过程

(1)第一时隙

当源节点需要发送信息时,首先在第一个时隙中将源信号x通过直接传输信道发送给目的节点,由于目的节点为多天线节点,源信号在目的节点处经过最大比合并(MRC)技术处理后被目的节点接收。同时源节点也会将源信号x发送给N个中继。此时,目的节点处的接收信号可表示为:

(1)

其中,![]() 表示最大比合并系数,hSD代表了源节点与目的节点接收天线之间的信道矩阵,该矩阵服从Nakagami-m分布。

表示最大比合并系数,hSD代表了源节点与目的节点接收天线之间的信道矩阵,该矩阵服从Nakagami-m分布。![]() 代表信道hSD的共轭转置,||hSD||代表信道矩阵hSD的范数。

代表信道hSD的共轭转置,||hSD||代表信道矩阵hSD的范数。

目的节点处的瞬时信噪比(SNR)可表示为:

(2)

其中,||hSDi||2代表源节点与目的节点第i根天线之间的信道矩阵的范数平方,服从伽马分布。![]() 代表目的节点第i根天线处的噪声方差。

代表目的节点第i根天线处的噪声方差。

源节点与目的节点之间的交互信息量可表示为:

(3)

同时,我们可以得到在第j个窃取节点处的接收信号,它可以被表示为:

(4)

为了最大程度保证信息传输的安全性,我们根据最大化窃取节点的瞬时信道增益[17]来选择窃取节点,即窃取节点要满足下式:

(5)

窃取节点j*处的瞬时信噪比可表示为:

(6)

源节点与窃取节点j*之间的交互信息量可表示为:

(7)

基于对上述直接传输过程的分析,可以得到直接传输时的瞬时安全速率:

CS=CSD-CSj*

(8)

下面分析第一个时隙中源节点向N个中继节点发送源信号x的过程。当任意一个中继节点k接收到源信号x,接收信号可表示为:

(9)

源节点与中继k之间的信噪比可表示为:

(10)

交互信息量为:

(11)

由于本文中的中继节点采用译码转发策略,因此只有当交互信息量CSk大于给定的目标传输速率Rth时,才代表第k个中继译码成功,否则译码失败无法继续转发信息。中继节点k译码失败的概率可表示为[18]:

(12)

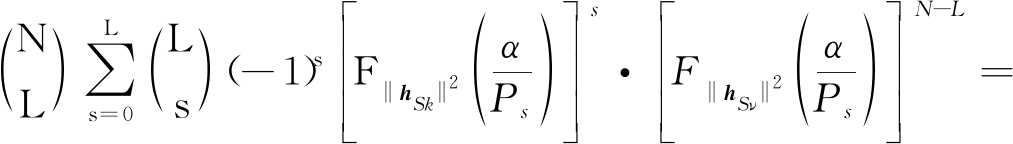

我们定义集合R来代表译码成功的所有中继节点,本文假设总共存在N个中继节点,那么集合R就存在2N个子集,R的第n个子集用Rn来表示,该子集包括|Rn|=L个译码成功的中继(0≤L≤N)。

(2)第二时隙

接着,在第二个时隙中,主要分析译码成功的中继节点k转发信息至目的节点的过程。我们利用机会式中继选择策略[19],在成功译码的中继集合R中选择最优中继转发信息,该最优中继能够实现中继与目的节点之间链路的最大瞬时信道增益[17],从而在中继k无法获得窃取节点信道状态信息的前提下,保证获得最大的瞬时安全速率。该最优中继可表示为:

(13)

由最优中继k*负责转发源信号x,其他中继均不参与转发信号。在目的节点处经最大比合并技术处理后的接收信号可表示为:

(14)

其中![]() 代表最优中继k*与目的节点D之间的信道矩阵,

代表最优中继k*与目的节点D之间的信道矩阵,![]() 代表信道hk*D的共轭转置,||hk*D||代表信道矩阵hk*D的范数。

代表信道hk*D的共轭转置,||hk*D||代表信道矩阵hk*D的范数。

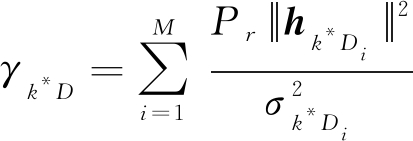

目的节点处的瞬时信噪比为:

(15)

最优中继与目的节点之间的交互信息量可表示为:

(16)

同样地,我们选择j*为窃取节点,该节点满足下式:

(17)

j*处的接收信号为:

(18)

窃取节点j*处的瞬时信噪比可表示为:

(19)

最优中继与窃取节点j*之间的交互信息量可表示为:

(20)

在上述机会式中继转发策略基础之上,可以获得中继协作传输时的瞬时安全速率为:

(21)

其中,[x]+ max(x,0),如果译码集合为空集则表示没有任何中继译码成功,源节点到目的节点间的通信中断,

max(x,0),如果译码集合为空集则表示没有任何中继译码成功,源节点到目的节点间的通信中断,![]()

3 系统性能分析

本章节将对系统的安全性进行分析,其中一个核心指标就是安全中断概率。在获得信道概率密度函数及累积分布函数的基础上,利用全概率公式等方法推导出了系统安全中断概率的闭合表达式。

3.1 分布函数的分析

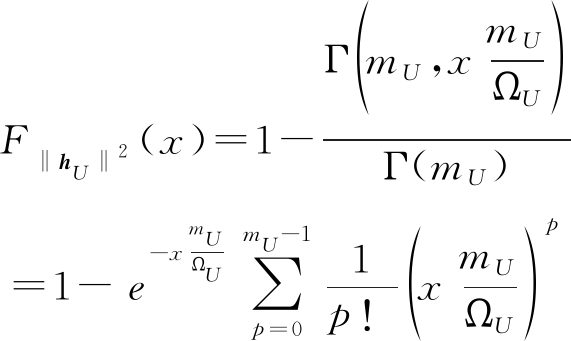

由于本文假设所有信道均服从Nakagami-m衰落,信道hU之间相互独立且同分布,所以信道范数的平方即信道增益||hU||2服从伽马分布,参数为正整数mU。||hU||2的概率密度函数(PDF)和累积分布函数(CDF)可以分别表示为[20]:

(22)

(23)

其中,ΩU=E[||hU||2]即信道增益的期望,Γ(·)代表伽马函数,Γ(·,·)代表不完全伽马函数。

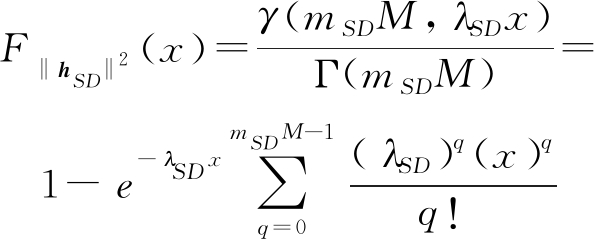

在第一个时隙中,源信号x经过直接传输链路到达目的节点D,经过最大比合并技术处理后,||hSD||2的概率密度函数(PDF)和累积分布函数(CDF)可以分别表示为:

(24)

(25)

其中,![]() 为目的节点天线数。

为目的节点天线数。

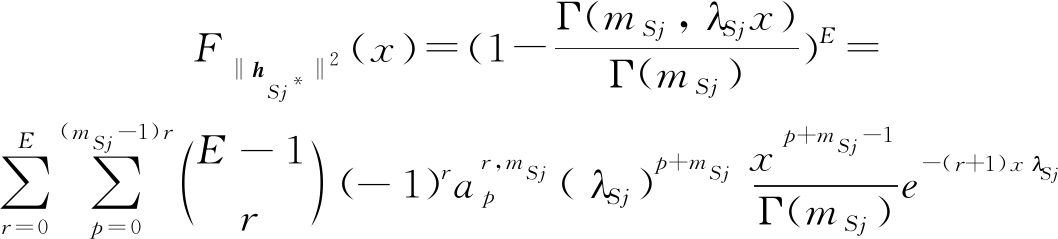

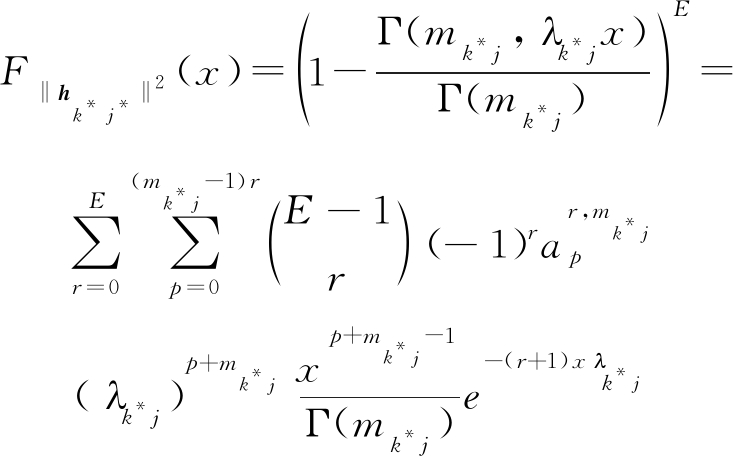

源信号x经过直接传输链路到达窃取节点j*的信道增益为||hSj*||2,其累积分布函数(CDF)可以表示为[21]:

(26)

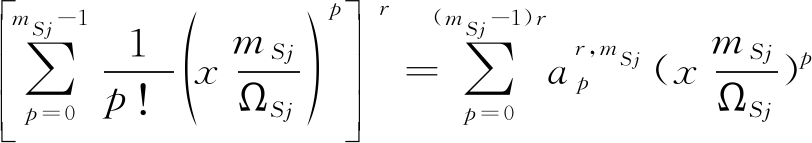

其中,r⊂{0,...,E},E表示窃取节点的个数,![]() 为中间变量,是下式展开式的系数[22]:

为中间变量,是下式展开式的系数[22]:

(27)

运用递归计算![]() 可将其表示为:

可将其表示为:

![]()

r,mSj(i)

r,mSj(i)

(28)

其中,

0≤p≤r(mSj-1),![]()

![]()

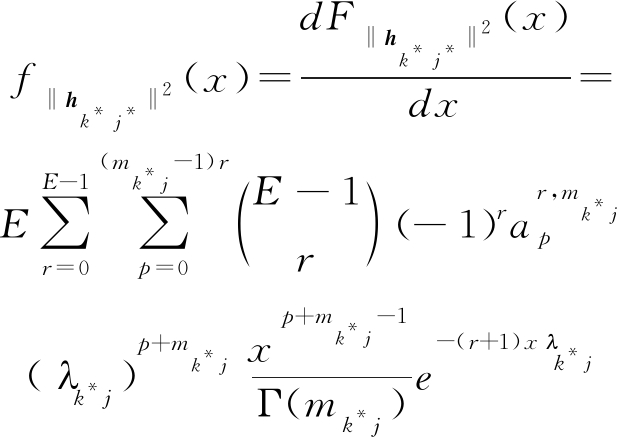

||hSj*||2的概率密度函数(PDF)可以通过对累积分布函数(CDF)求导得到,其表达式为:

![]()

![]()

(29)

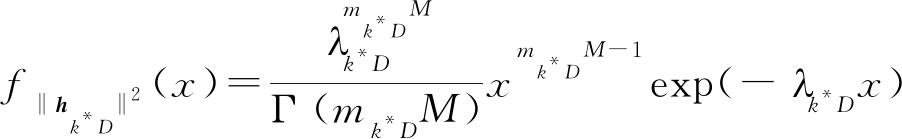

同理可得,在第二个时隙中,最优中继k*将信号转发至目的节点D,信道增益||hk*D||2的概率密度函数(PDF)和累积分布函数(CDF)可以分别表示为[23]:

(30)

(31)

其中,![]()

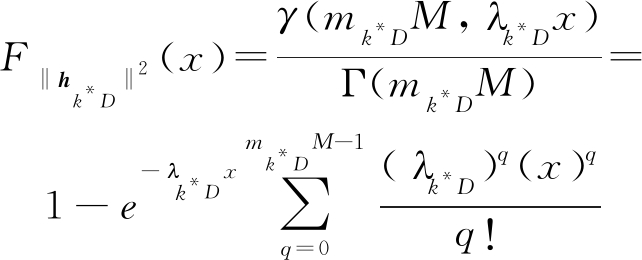

信号经过最优中继k*到达窃取节点j*的信道增益为||hk*j*||2,其累积分布函数(CDF)可以表示为[21]:

(32)

||hk*j*||2的概率密度函数(PDF)可以通过对累积分布函数(CDF)求导得到,其表达式为:

(33)

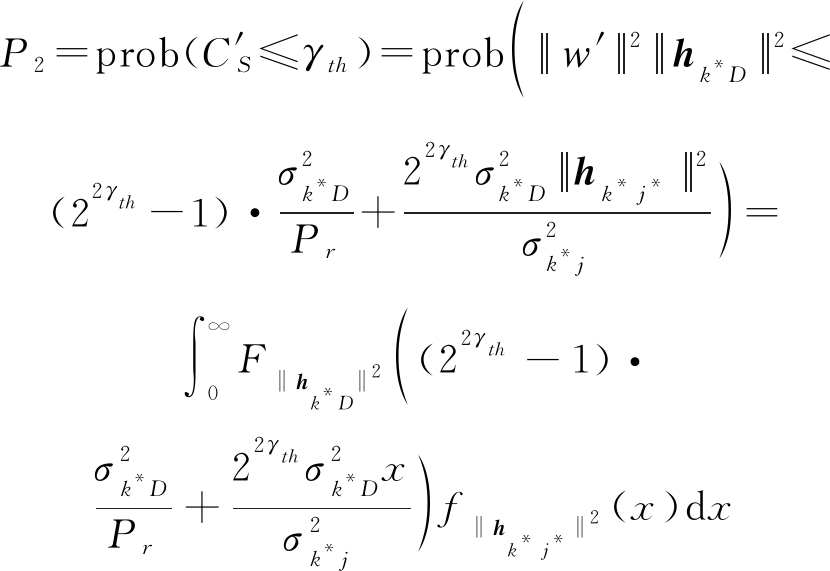

3.2 安全中断概率

对于本文假设的直接传输链路与中继协作转发链路共存的情况,只有当直接传输链路与中继协作转发链路同时中断时,系统才会中断传输。本文定义γth为最小传输速率,γth大于0,安全中断概率为瞬时安全速率![]() 小于γth的概率。

小于γth的概率。

因此,直接传输链路的安全中断概率表达式为:

![]()

![]()

![]()

![]()

(34)

将式(25)和式(29)带入式(34)可得:

(35)

其中,![]()

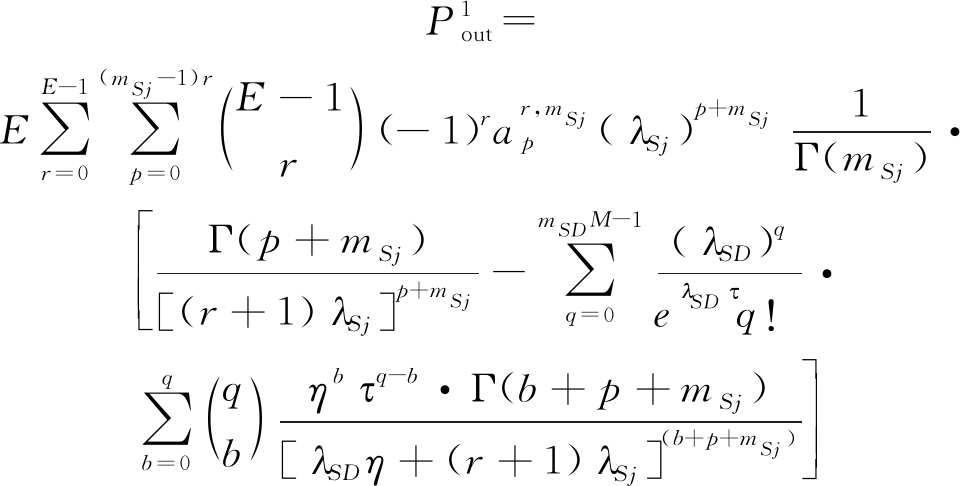

同理,由全概率公式可得中继协作转发链路的安全中断概率表达式为:

![]()

![]()

![]()

![]()

(36)

其中,prob(R=φ)表示在第一个时隙中,全部中继节点译码失败的概率,此时源节点与目的节点之间的传输中断,![]() 表示译码成功的中继个数为|Rn|=L时的概率。

表示译码成功的中继个数为|Rn|=L时的概率。![]() 表示在译码成功的中继个数为|Rn|=L的条件下,瞬时保密速率

表示在译码成功的中继个数为|Rn|=L的条件下,瞬时保密速率![]() 小于γth的概率。

小于γth的概率。

具体的,由式(12)和二项式展开式定理可得

prob(R=φ)=![]()

![]()

![]()

(37)

其中,![]()

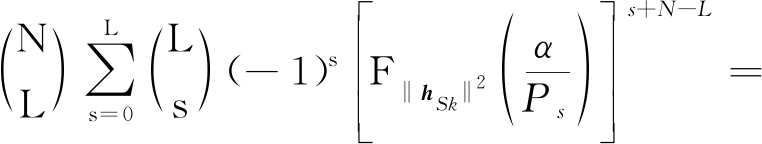

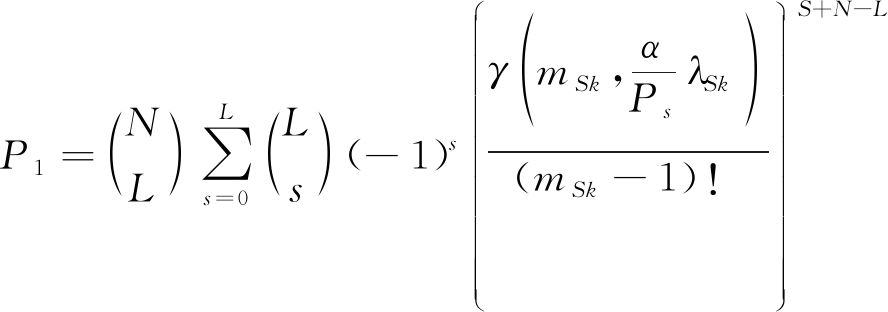

P1=prob(R=|Rn|)具体可以表示为[24]:

P1=prob(R=|Rn|)=![]()

![]()

![]()

(38)

其中,![]() 为|R|的补集,该集合中的中继为译码失败的中继。

为|R|的补集,该集合中的中继为译码失败的中继。

进一步结合相关文献中的公式[25]可得:

(39)

其中,![]() 为不完全伽马函数。

为不完全伽马函数。

(40)

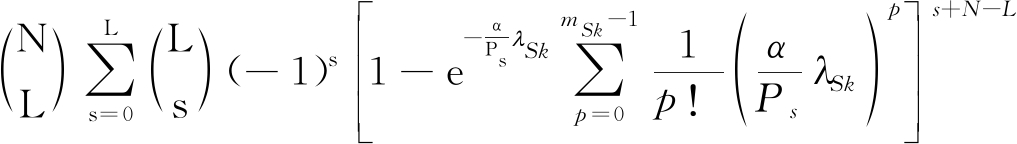

将式(31)和式(33)带入式(40)可得:

![]()

(41)

其中,![]()

综上所述,系统的安全中断概率可表示为:

(42)

4 仿真实验分析

本章节使用MATLAB软件对本文提出的系统模型进行仿真实验。首先对第3节推导出的系统安全中断概率表达式的正确性进行仿真分析,其次对影响系统网络性能的多种因素进行实验讨论。实验的各项结果都充分体现了采用多径传输,机会式中继选择策略及最大比合并技术的优势。在实验中,源节点与中继节点为单天线节点,目的节点为多天线节点。同时设置初始条件为,目标传输速率Rth=0.5 bit/s/Hz,最小传输速率γth=0.1 bit/s/Hz,加性高斯白噪声(AWGN)的方差![]() 文中所有信道均服从Nakagami-m分布,平均信道功率增益ΩU=1,信道衰落系数mU=1。

文中所有信道均服从Nakagami-m分布,平均信道功率增益ΩU=1,信道衰落系数mU=1。

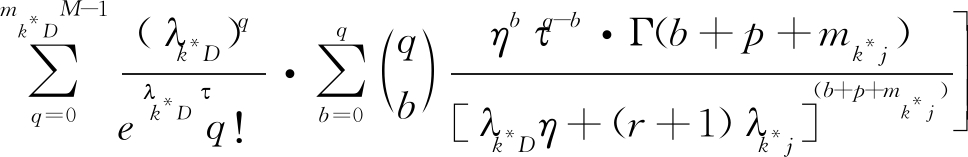

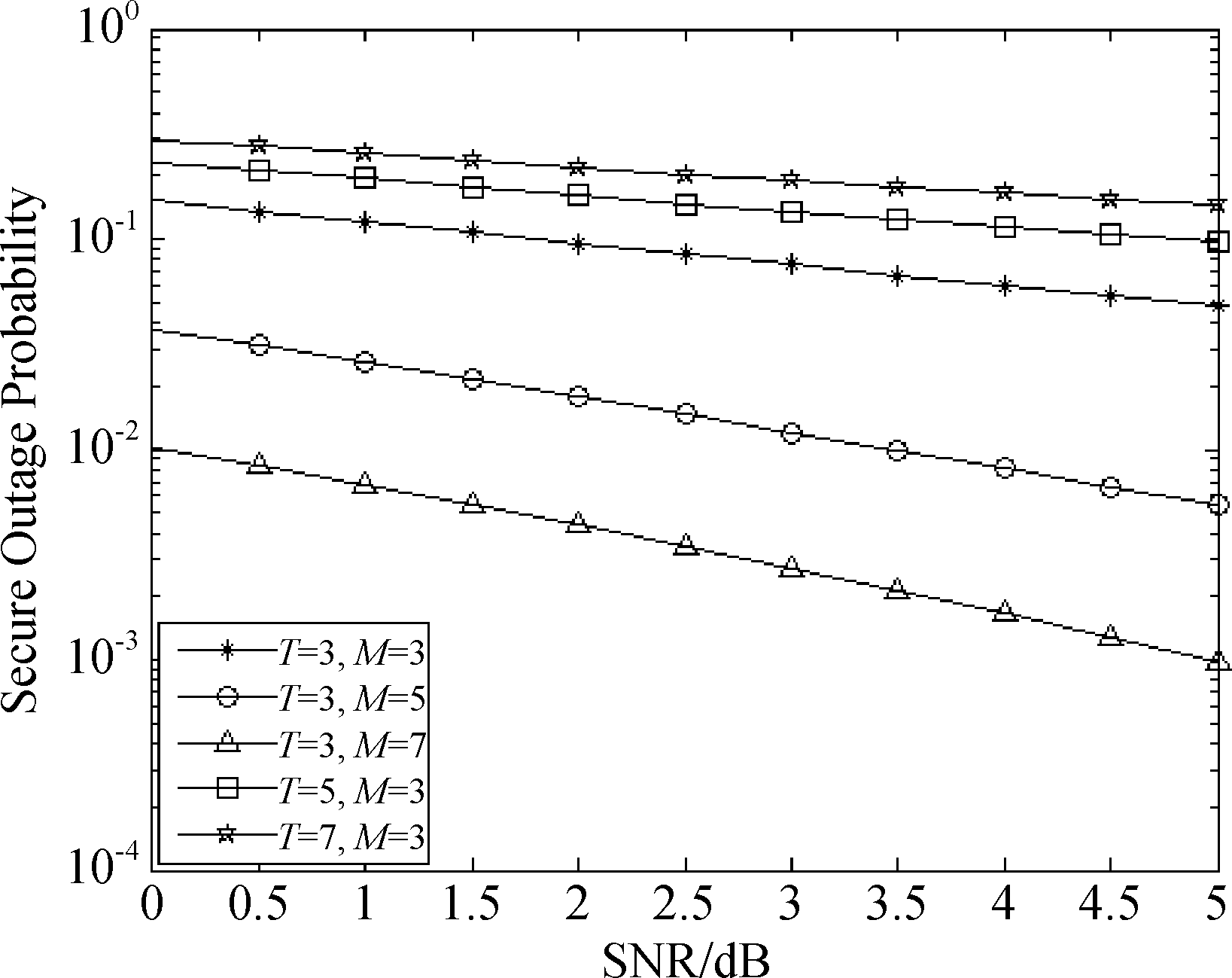

图2给出在Nakagami信道衰落系数m值不同时,基于DF协作传输的车联网系统安全中断概率的闭合表达式与蒙特卡洛仿真实验的对比结果。由图可知,当信道衰落系数m值不变时,安全中断概率的理论表达式曲线与仿真实验曲线几乎重合,这证明了本文推导出的安全中断概率闭合表达式的正确性。此外,系统的安全中断概率随着信道衰落系数m值的增大而减小,当m=3时,系统的安全中断概率最小。这是由于在相同条件下,直接传输效果优于中继传输,随着m的增大,直接传输链路的强度增大,系统性能提高,安全中断概率降低。

图2 安全中断概率的仿真与理论结果对比

Fig.2 Comparison of simulation and theoretical results of secure outage probability

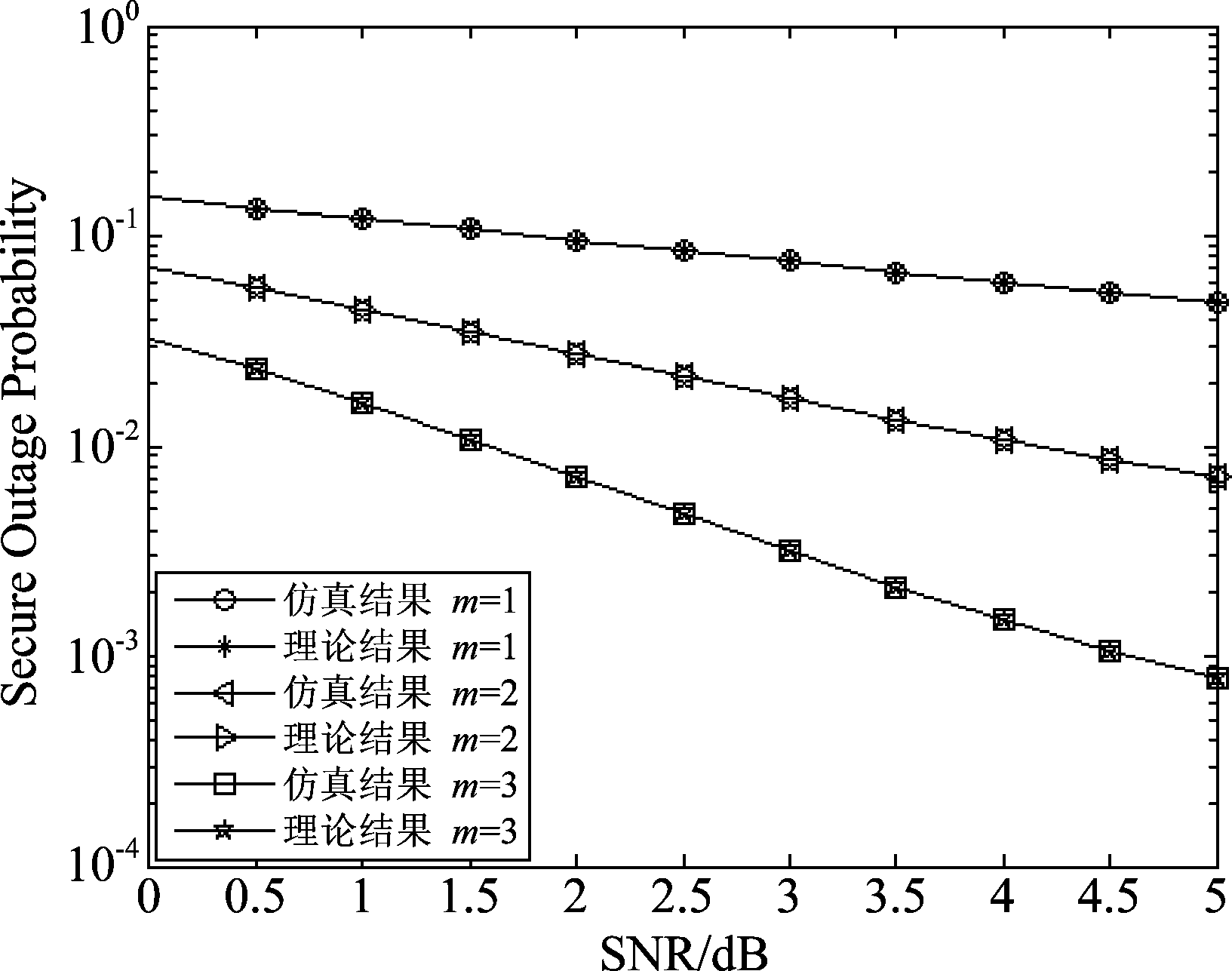

如图3所示,给出信道衰落系数m值不同的情况下,系统中是否存在直接传输路径对安全中断概率的影响。无论m值如何变化,直接传输路径的存在可以有效降低系统的安全中断概率,这是由于直接传输路径的存在使得源信号可以被直接发送至目的节点,直接传输路径与两跳中继转发路径共存能够更加有效的抵抗路径衰落及损耗,提升系统整体性能。

图3 系统是否存在直接传输路径的安全中断概率对比

Fig.3 Comparison of secure outage probability of system with/without direct path

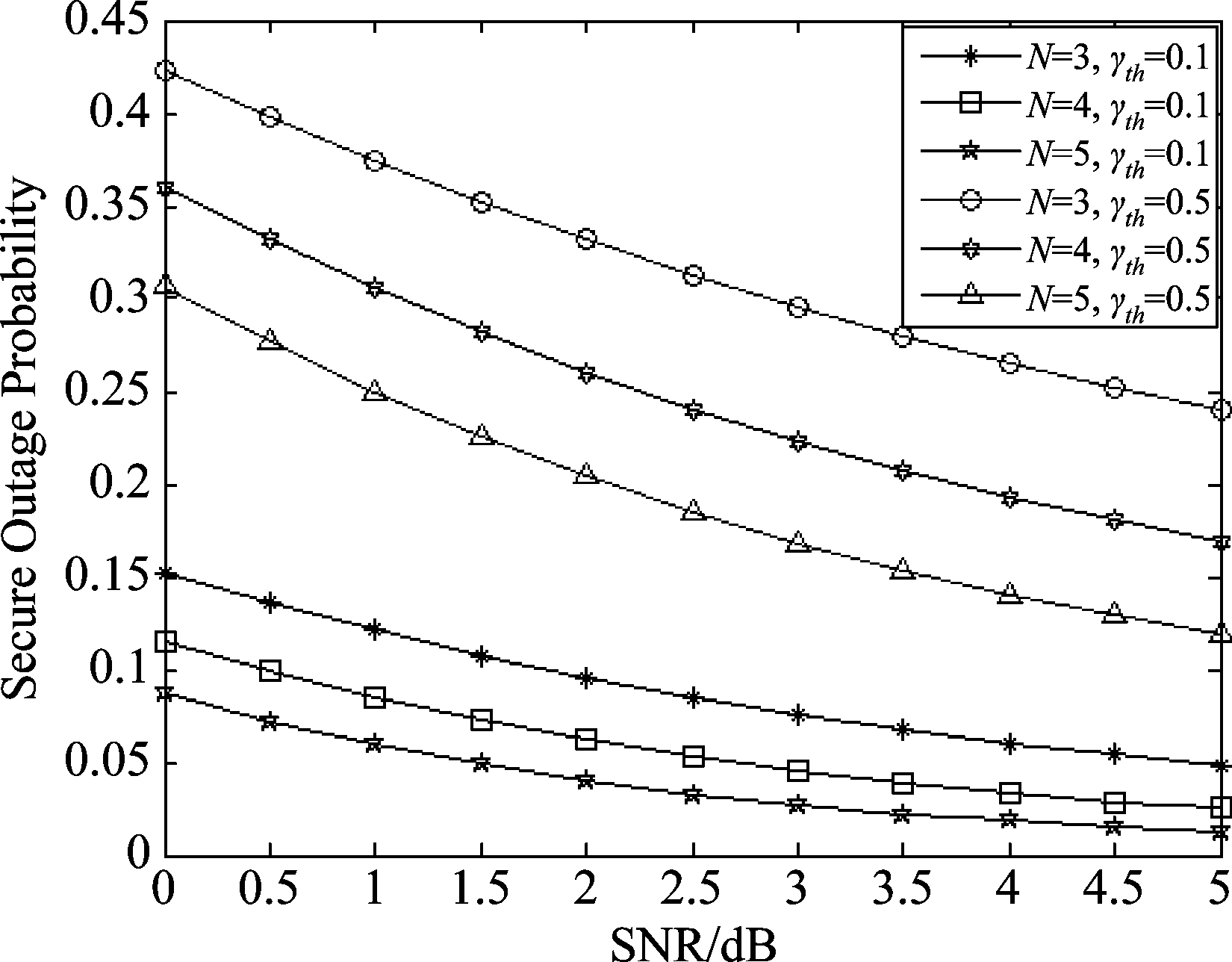

图4给出窃取节点与目的节点天线数量对安全中断概率的影响。在N=3,其他初始条件不变的情况下,安全中断概率随着信噪比的增大而不断减小,这是因为信噪比增大节点S的发送功率增大,有利于系统安全性的提升。此外,在信噪比及窃取节点T的数量固定不变时,系统的安全中断概率随着目的节点天线数量的增加而减小,这是由于目的节点处采用了最大比合并技术来接收信号,天线数量的增加可以提高目的节点的分集增益,从而降低了安全中断概率。相反,在信噪比及天线数量固定不变时,系统的安全中断概率随着窃取节点数量的增加而增大,这是因为窃取节点数量的增加相当于提高了窃取节点的虚拟天线增益,使得系统的安全性能降低。

图4 窃取节点数量与天线数量对安全中断概率的影响

Fig.4 Influence of the number of theft nodes and antennas on the secure outage probability

如图5所示,给出中继节点数量与最小传输速率对安全中断概率的影响。在T=M=3,其他初始条件不变的情况下,当最小传输速率不变时,安全中断概率随着中继数量的增加而逐渐降低。这是由于本文采用机会式中继选择策略,中继数量越多,可选中继越多,选中最优中继的机会增大,系统的分集增益提升。另外,当中继节点数量不变时,安全中断概率随着最小传输速率的增大而提高。

图5 中继节点数量与最小传输速率对安全中断概率的影响

Fig.5 Influence of the number of relay nodes and the minimum transmission rate on the secure outage probability

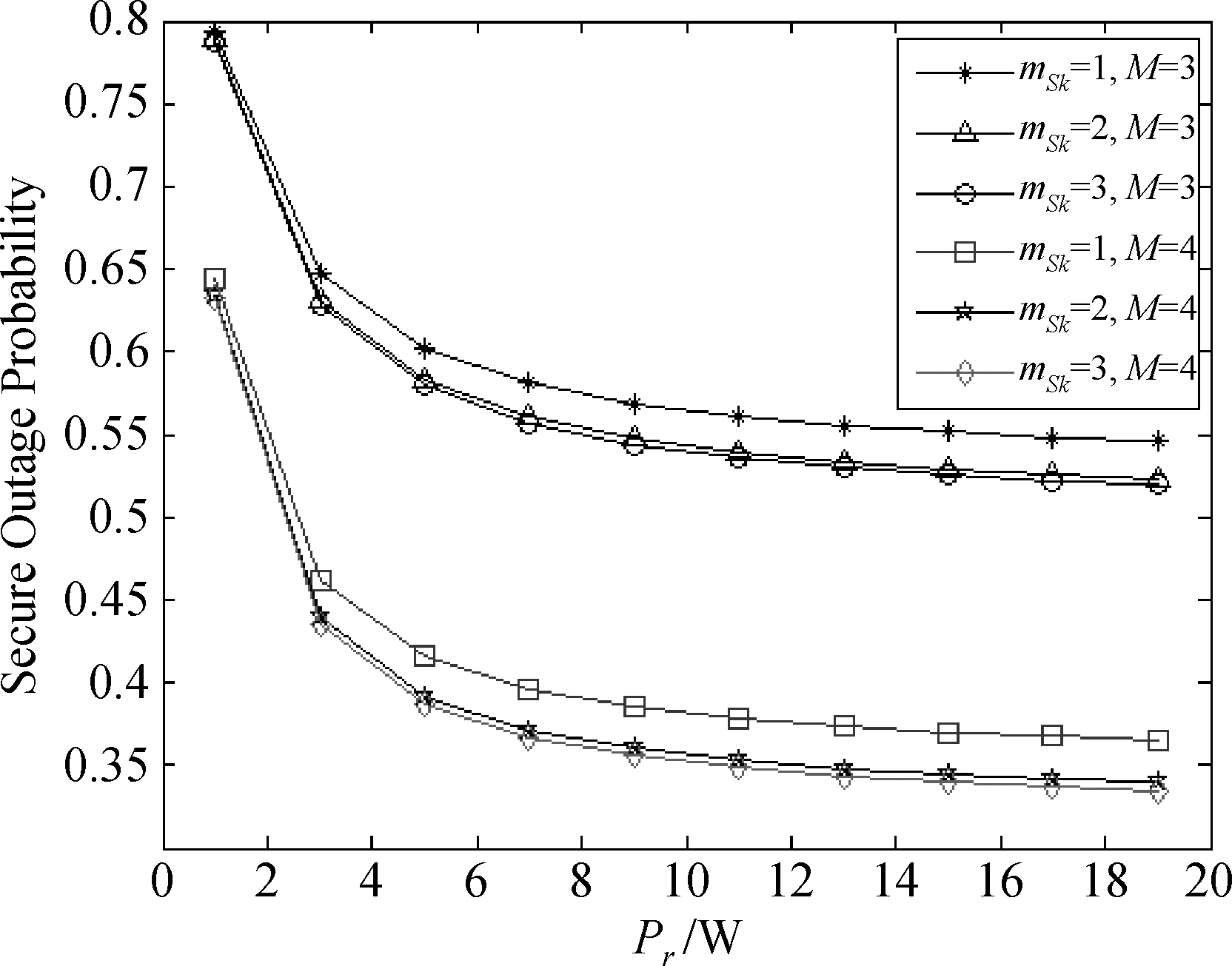

在图6中,T=N=3,Ps取定值。随着中继节点发射功率的增大安全中断概率逐渐减小。当Pr和M不变时,安全中断概率随着mSk的增大而降低,这说明从源节点S到中继k之间的链路质量变化会影响系统的安全性能。此外,当Pr和mSk不变时,天线数量越多系统的安全中断概率越低,这是因为多天线使系统的分集增益增大。

图6 信道衰落系数与天线数量对安全中断概率的影响

Fig.6 Influence of Channel Fading Coefficient and Number of Antennas on secure outage probability

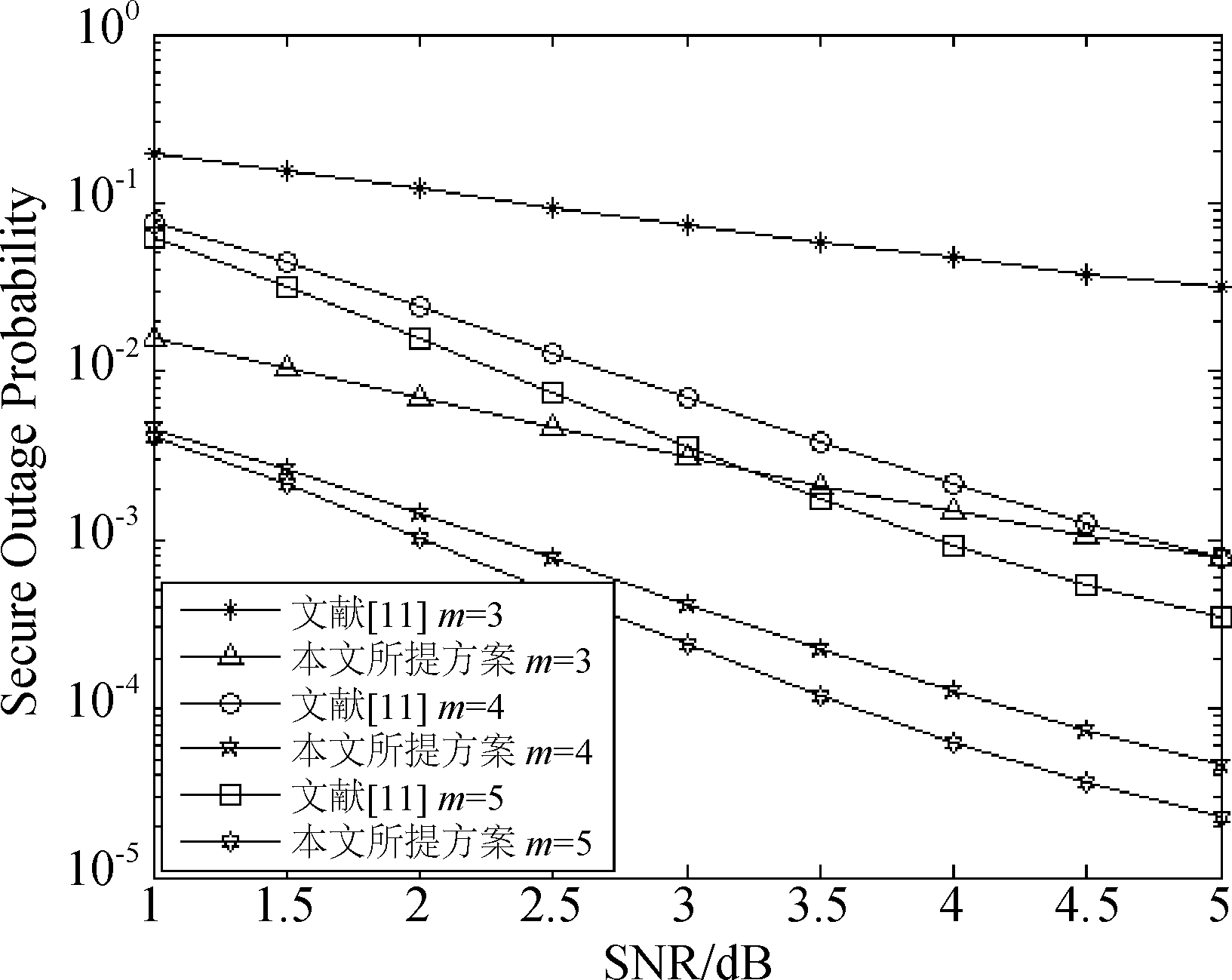

由图7可知,随着m值增大,两种方案的系统安全中断概率都呈下降趋势,这是由于信道衰落情况得到改善,直传链路强度提高,系统性能也就相应提升。值得注意的是,本文所提方案在不同条件下的安全中断概率都低于文献[11],其主要原因在于本文利用多径传输,能够在一条传输路径出现中断时依然保证车辆间的正常通信。因此相较于文献[11]的单一路径传输,本文可以获得更优的系统性能。

图7 本文所提方案与文献[11]的性能对比

Fig.7 Performance comparison between proposed scheme and the paper [11]

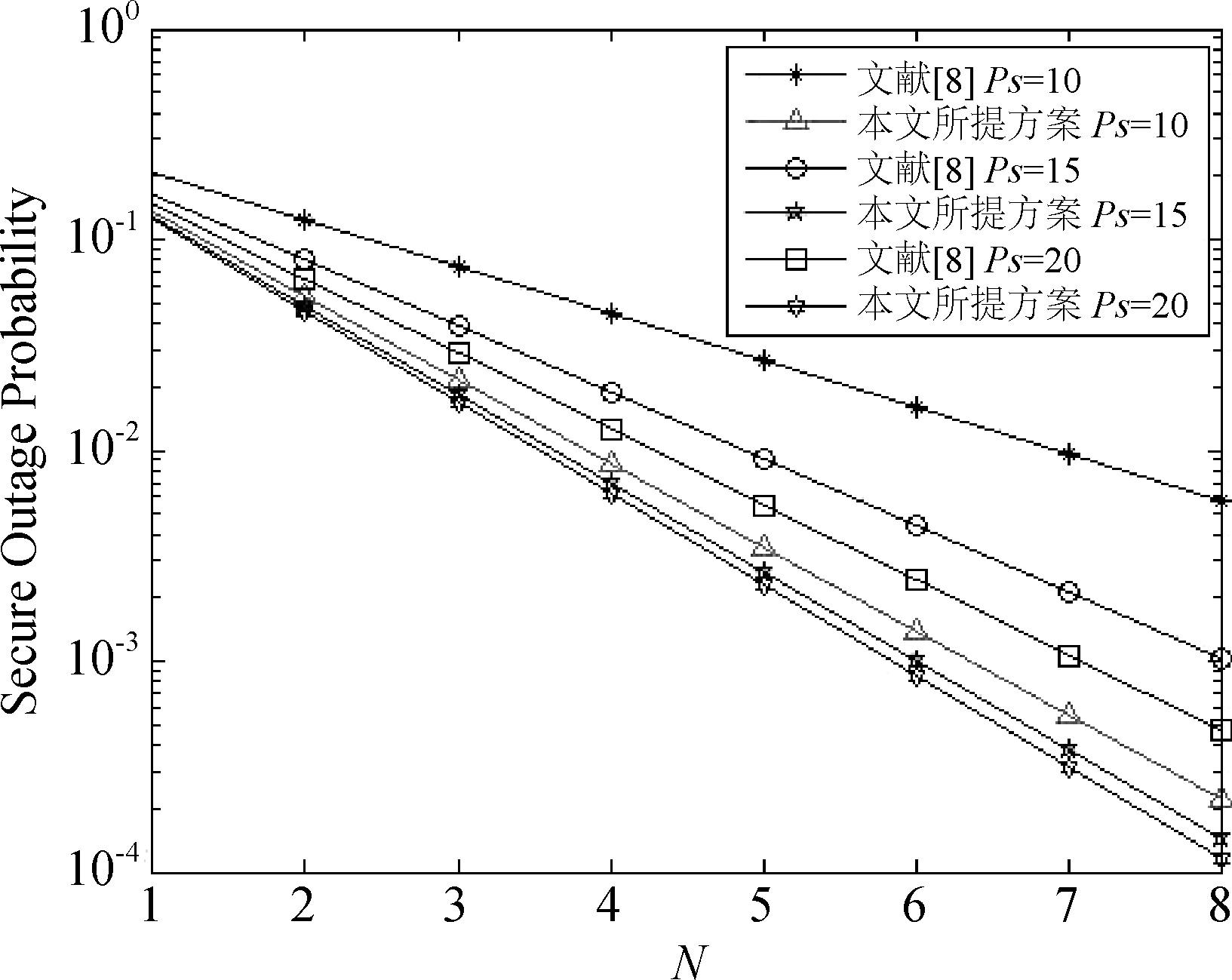

如图8所示,中继节点的增多或者源节点发射功率的增大都会使安全中断概率明显降低,这是因为中继增多可以为系统实现分集增益和虚拟阵列增益。然而,从整体上看,本文所提方案的性能优于文献[8],这是因为文献[8]采用放大转发策略,中继节点不仅会放大源信号还会放大噪声,这将严重影响系统性能,从而中断概率更高。

图8 本文所提方案与文献[8]的性能对比

Fig.8 Performance comparison between proposed scheme and the paper [8]

5 结论

本文提出车联网系统中存在多个窃取节点时的信息传输方案,首先基于Nakagami-m信道推导了直接传输链路与中继转发链路共存情况下的系统安全中断概率闭合表达式,实验结果证明了本文理论推导的正确性,同时也证实了多径传输能够降低安全中断概率。接着,本文对目的节点天线数以及中继节点数量对系统安全中断概率的影响进行了仿真分析,结果证明天线数量越多,有益于提高系统安全性能;在机会中继选择策略下,中继节点增多也可以提高系统性能。最后,通过仿真实验讨论了系统其他重要参数对安全中断概率的影响。未来本文的进一步工作是研究节点均配置多天线时的系统安全性能,以及分析中继节点传输误码率对系统安全性能的影响。

[1] Wu W. A Survey of Intrusion Detection for In-Vehicle Networks[J]. IEEE Transactions on Intelligent Transportation Systems, 2019.

[2] Liu Y, Wang Y, Chang G. Efficient Privacy-Preserving Dual Authentication and Key Agreement Scheme for Secure V2V Communications in an IoV Paradigm[J]. IEEE Transactions on Intelligent Transportation Systems, 2017, 18(10): 2740-2749.

[3] Wyner A D. The Wire-Tap Channel[J]. The Bell System Technical Journal, 1975, 54(8): 1355-1387.

[4] Chen D, Cong J, Gurumani S, et al. Platform Choices and Design Demands for IoT Platforms: Cost, Power, and Performance Tradeoffs[J]. IET Cyber-Physical Systems: Theory & Applications, 2016, 1(1): 70-77.

[5] Zhang Y, Wang W, Wu N, et al. IoT-Enabled Real-Time Production Performance Analysis and Exception Diagnosis Model[J]. IEEE Transactions on Automation Science and Engineering, 2015, 13(3): 1318-1332.

[6] Zucchetto D, Zanella A. Uncoordinated Access Schemes for the IoT: Approaches, Regulations, and Performance[J]. IEEE Communications Magazine, 2017, 55(9): 48-54.

[7] Kim S I, Kim I M, Heo J. Secure Transmission for Multiuser Relay Networks[J]. IEEE Transactions on Wireless Communications, 2015, 14(7): 3724-3737.

[8] Lai L, El Gamal H. The Relay-Eavesdropper Channel: Cooperation for Secrecy[J]. IEEE Transactions on Information Theory, 2008, 54(9): 4005- 4019.

[9] Xu P, Ding Z, Dai X. A Hybrid Cooperative Coding Scheme for the Relay-Eavesdropper Channel[J]. Entropy, 2014, 16(3): 1819-1841.

[10] Zheng T X, Wang H M, Liu F, et al. Outage Constrained Secrecy Throughput Maximization for DF Relay Networks[J]. IEEE Transactions on Communications, 2015, 63(5): 1741-1755.

[11] Lei H, Zhang H, Ansari I S, et al. On Secrecy Outage of Relay Selection in Underlay Cognitive Radio Networks over Nakagami-m Fading Channels[J]. IEEE Transactions on Cognitive Communications & Networking, 2017, 3(4): 614-627.

[12] Khisti A, Wornell G W. Secure Transmission With Multiple Antennas—Part II: The MIMOME Wiretap Channel[J]. IEEE Transactions on Information Theory, 2010, 56(11): 5515-5532.

[13] Zhu J, Zou Y, Wang G, et al. On Secrecy Performance of Antenna Selection Aided MIMO Systems Against Eavesdropping[J]. IEEE Transactions on Vehicular Technology, 2015, 65(1): 214-225.

[14] Lei H, Zhang J, Park K H, et al. On Secure NOMA Systems with Transmit Antenna Selection Schemes[J]. IEEE Access, 2017, 5: 17450-17464.

[15] Gerstacker, Wolfgang, H, et al. Resource Allocation for a Massive MIMO Relay Aided Secure Communication[J]. IEEE Transactions on Information Forensics and Security, 2016.

[16] Zhang T, Cai Y, Huang Y, et al. Secure Full-Duplex Spectrum-Sharing Wiretap Networks with Different Antenna Reception Schemes[J]. IEEE Transactions on Communications, 2017, 65(1): 335-346.

[17] Zhao R, Yuan Y, Fan L, et al. Secrecy Performance Analysis of Cognitive Decode-and-Forward Relay Networks in Nakagami-m Fading Channels[J]. IEEE Transactions on Communications, 2017, 65(2): 549-563.

[18] Zhu J, Zou Y, Champagne B, et al. Security-Reliability Trade-off Analysis of Multi-Relay Aided Decode-and-Forward Cooperation Systems[J]. IEEE Transactions on Vehicular Technology, 2015.

[19] Li Y, Yin Q, Xu W, et al. On the Design of Relay Selection Strategies in Regenerative Cooperative Networks with Outdated CSI[J]. IEEE Transactions on Wireless Communications, 2011, 10(9): 3086-3097.

[20] Wang L, Elkashlan M, Huang J, et al. Secure Transmission With Antenna Selection in MIMO Nakagami-m Fading Channels[J]. IEEE Transactions on Wireless Communications, 2014, 13(11): 6054- 6067.

[21] Yang N, Yeoh P L, Elkashlan M, et al. Transmit Antenna Selection for Security Enhancement in MIMO Wiretap Channels[J]. IEEE Transactions on Communications, 2013, 61(1): 144-154.

[22] Annamalai A, Tellambura C. Error Rates for Nakagami-m Fading Multichannel Reception of Binary and M-ary Signals[J]. IEEE Transactions on Communications, 2001, 49(1): 58- 68.

[23] Chen Z, Chi Z, Li Y, et al. Error Performance of Maximal-Ratio Combining with Transmit Antenna Selection in Flat Nakagami-m Fading Channels[J]. IEEE Transactions on Wireless Communications, 2009, 8(1): 424- 431.

[24] Laneman J N, Tse D N C, Wornell G W. Cooperative Diversity in Wireless Networks: Efficient Protocols and Outage Behavior[J]. IEEE Transactions on Information Theory, 2004, 50(12): 3062-3080.

[25] Yuksel M, Erkip E. Secure Communication with a Relay Helping the Wire-tapper[C]∥Information Theory Workshop, IEEE, 2007.