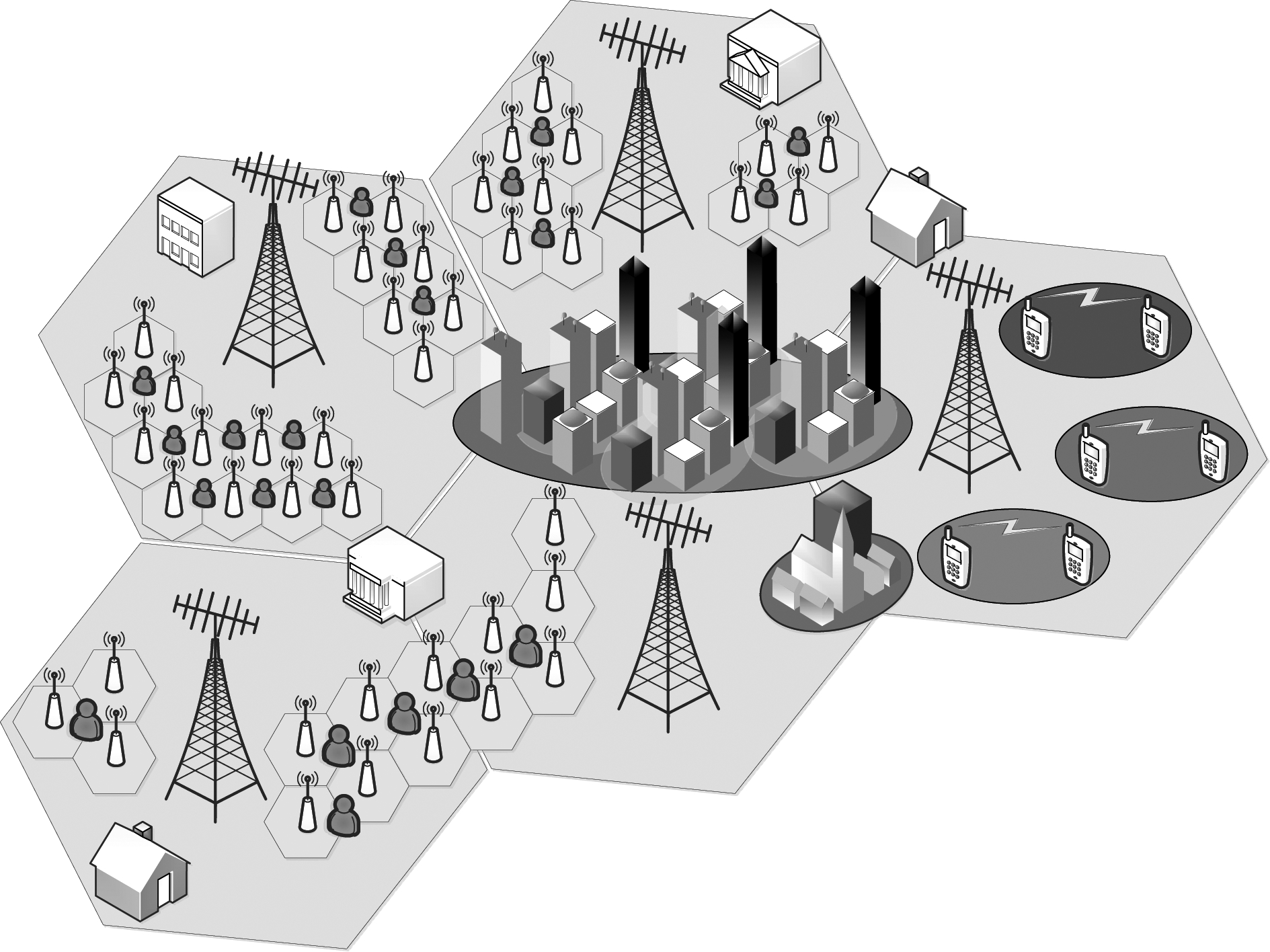

图1 超密集异构蜂窝无线网络架构

Fig.1 The architecture of ultra-dense heterogeneous cellular wireless networks

在过去的几年中,各种无线电设备(例如智能手机、平板电脑和笔记本电脑等)发展迅速,导致移动数据流量呈指数式增长[1-5]。为了满足未来无线通信业务的需求,移动通信技术也从第四代发展到第五代,即5G,5G将实现万物的无缝连接[6],并可达到理论峰值速度10Gbit/s以及满足用户分享3D电影、游戏以及超高画质节目的需求[7]。而5G中一项关键技术就是超密集异构蜂窝无线网络,其中心思想是在宏基站的基础上引入大量的低功率节点,减小小区半径进而提高网络吞吐量以及扩大网络覆盖范围等。然而,超密集异构蜂窝无线网络虽然可以提高无线通信的数据流量,但是终端与节点间距离的减少会加剧网络中的干扰问题,节点的数量激增和种类多样会导致蜂窝网络中的安全问题愈发严峻,并且超密集的网络部署会使得系统的功率消耗大幅提高。为此,研究复杂多变的电磁频谱环境下的超密集异构蜂窝无线网络的安全通信理论与方法,寻求适用于超密集异构蜂窝无线网络的抗干扰通信技术,探索能源受限下的安全能效提升方法,对下一代宽带无线通信的发展具有重要意义。

本文的其余部分安排如下。第2节首先简单介绍了超密集异构蜂窝无线网络架构。紧接着第3节探索了超密集异构蜂窝无线网络中的干扰管理技术。之后,第4节研究了改善超密集异构蜂窝无线网络中物理层安全的技术手段。然后,针对无线通信的能源受限问题,第5节分析了提高超密集异构蜂窝无线网络中能量效率的方法。最后,第6节给出了本文的总结和未来展望。

异构蜂窝网络一般由各种基础架构组成,例如宏基站,微基站、微微基站,中继和终端直通(Device-to-Device, D2D)系统等,其中不同层中的基站具有不同的发射功率和覆盖范围,具体来说,宏蜂窝利用较高的功率来提供较大的覆盖范围,而毫微微蜂窝通常以一种低功率用于短距离通信。超密集异构蜂窝无线网络在异构蜂窝网络的基础上引入了大量低功率节点,扩大了网络容量,如图1所示。

图1 超密集异构蜂窝无线网络架构

Fig.1 The architecture of ultra-dense heterogeneous cellular wireless networks

虽然超密集异构蜂窝无线网络架构在5G中有很好的应用前景,但是高密度的无线接入节点导致网络部署愈发密集以及节点间的距离越来越近,带来了严重的系统干扰问题。因此,在5G移动通信网络中,超密集异构蜂窝无线网络间的复杂干扰问题亟需得到缓解。同时,超密集异构无线通信极易受到非法用户的攻击,严重影响通信质量,如何通过现有技术抵制外界的恶意攻击,提高网络的物理层安全尤为重要。超密集异构蜂窝无线网络中无线接入节点的大幅度增加导致系统的运营成本和能源消耗急剧提高,而无线通信的能量供给却是有限的,如何兼顾网络的运营时长和能源消耗,是广大学者关注的问题。

除此之外,超密集异构蜂窝无线网络中还存在大量的问题值得研究,如高效的切换算法。超密集异构蜂窝无线网络中小区边界的模糊化以及形状的不规则化导致小区间的切换频繁复杂,从而影响用户的服务质量。因此,探索低复杂度的切换算法对超密集异构蜂窝无线网络的发展具有重要的意义。

异构网络中不同蜂窝层之间通过共享信道频谱给对应的用户传输保密信息,可以显著提高频谱资源利用率,但也导致异构网络中的网络干扰比传统的单层蜂窝网络严重很多,从而降低了网络的服务质量[8]。异构蜂窝网络中的干扰主要分为同层干扰和交叉层干扰,其中同层干扰为低功率节点和低功率节点用户之间的干扰,而宏基站和低功率节点用户之间的干扰为交叉层干扰。正交频分多址技术在相互正交的子载波上传输数据给不同用户,能够有效避免异构蜂窝网络中同一小区内的同频干扰,但却加剧了相邻小区间的交叉层干扰[9]。另外,由于大量低功率节点的引入,导致超密集异构蜂窝无线网络中的干扰问题愈加严重。因此,亟需探索有效的网络干扰管理方法。

近年来,超密集异构蜂窝无线网络中的干扰管理方法取得了初步的研究进展。文献[10]研究了不同小区规模、不同用户数量、不同吞吐量要求的异构蜂窝网络的分布式干扰管理策略,其中非相邻用户同时传输信息,相邻用户在不同的时隙上发送信息,可以显著提高用户的接入质量,但是此方案并没有降低蜂窝网络中的干扰。为此,文献[11-13]研究了干扰对齐技术,将信号空间分为期望信号空间和干扰信号空间,在接收端通过预编码技术使得期望信号和干扰信号重叠在一起,降低干扰信号所占的空间维度,从而消除干扰信号对期望信号的影响,可显著提高系统容量,因而受到了学术界和工业界的关注。然而,干扰对齐技术的实现需要建立在系统的全局信道状态信息上,而此条件在实际情况中很难满足,并且随着超密集异构蜂窝无线网络中用户数量和样式的增加,会导致干扰对齐技术的实现愈加复杂。

为此,文献[14-16]探讨了超密集异构蜂窝无线网络中的干扰消除技术,利用特殊设计的信号抵消蜂窝之间的相互干扰,并定量分析了超密集异构蜂窝无线网络的吞吐量以及中断概率等性能指标。具体来说,文献[14]利用蜂窝网络中所有小区和移动基站的数据均源于核心蜂窝网络的特性,提出了干扰预消除方案。在此方案中,被干扰小区发送干扰消除信号给被干扰移动基站,此干扰消除信号为有用信号减去干扰信号,被干扰移动基站将干扰消除信号和干扰信号相加,即可得到预期信号,有效降低了网络中的干扰,并且利用干扰预消除技术,干扰者和被干扰者可以利用同一组资源,从而进一步提高了网络容量。文献[15-16]提出了干扰消除技术,在宏基站发射人为设计的信号,从而消除宏基站和微用户之间的交叉层干扰,并对窃听用户产生影响,理论分析了干扰消除方案的中断概率和窃听概率并给出了高信噪比下的安全分集度,结果表明干扰消除技术可显著改善异构蜂窝网络的整体性能。

综上所述,干扰管理技术在超密集异构蜂窝无线网络中的应用已经取得了初步成效,但是随着网络部署的愈加复杂化和密集化,亟需探索应用场景广阔、实现复杂度低的干扰管理技术,有效避免网络中的干扰问题。为此,文献[17]研究了超密集微蜂窝网络中的干扰管理问题,提出了分布式多域干扰管理方案,通过综合考虑正交频分多址接入调度,时分多址接入调度,干扰对齐和功率控制技术,减轻了超密集微蜂窝网络中的干扰并优化了网络的整体利用率。文献[18]进一步研究了超密集异构蜂窝网络中的能量消耗和干扰管理问题,构建了最大最小能效增强的小区间干扰协同配置问题,显著缓解超密集异构蜂窝网络中的干扰问题。

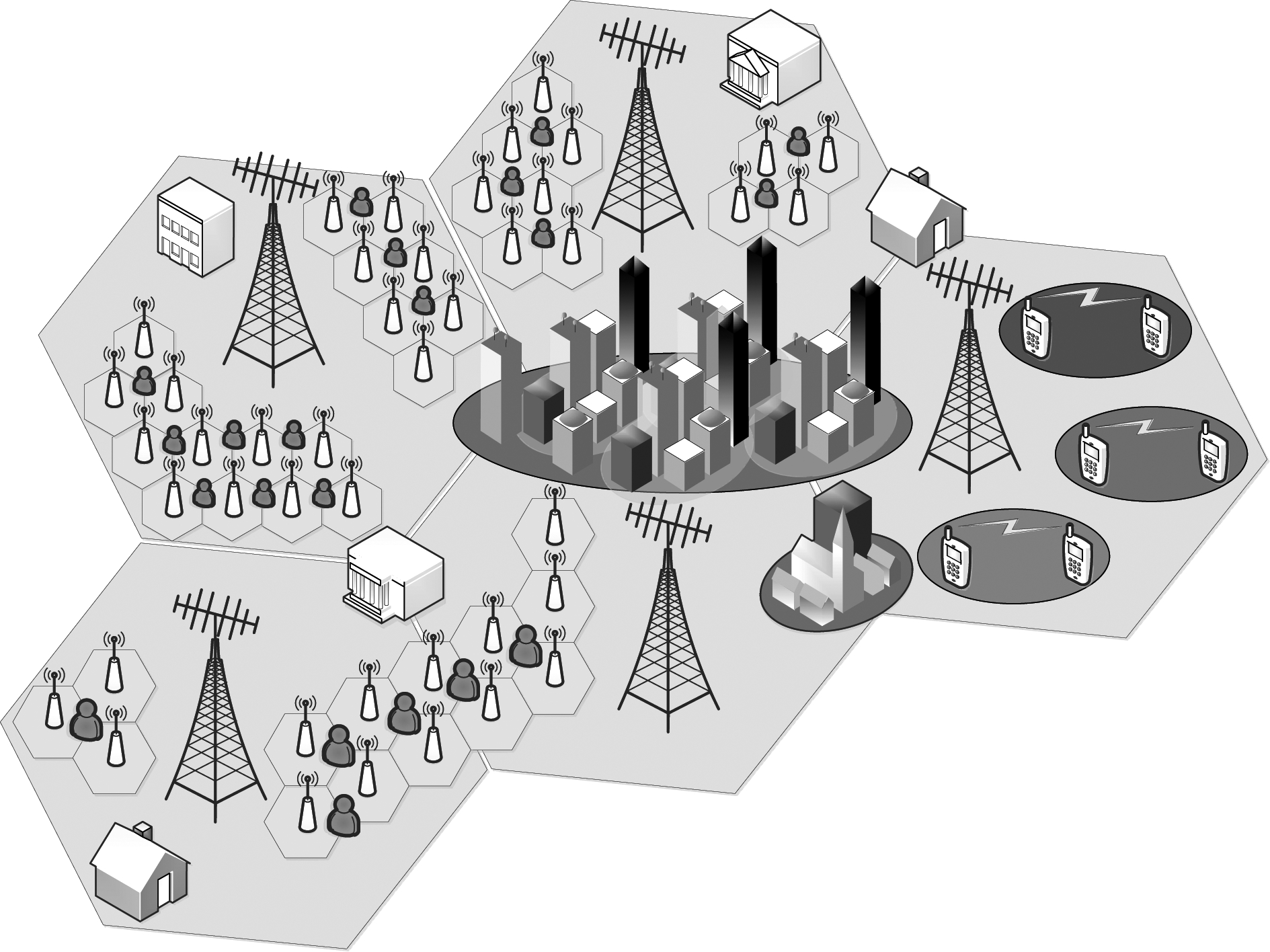

由于无线通信的广播特性,不可避免的存在窃听问题,严重影响了异构无线通信的物理层安全,再加上超密集异构蜂窝无线网络系统架构的开放性,网络类型的多样混杂性以及网络形态的异构多元化,导致合法用户的信息传输容易受到各种窃听用户的混合式攻击,如图2所示。为了提高超密集异构无线通信的物理层安全,研究人员近年来探索了各种无线物理层安全增强方法,包括多输入多输出(Multi-Input Multi-Output, MIMO)、人工噪声(Artificial Noise, AN)和协作干扰等技术手段。

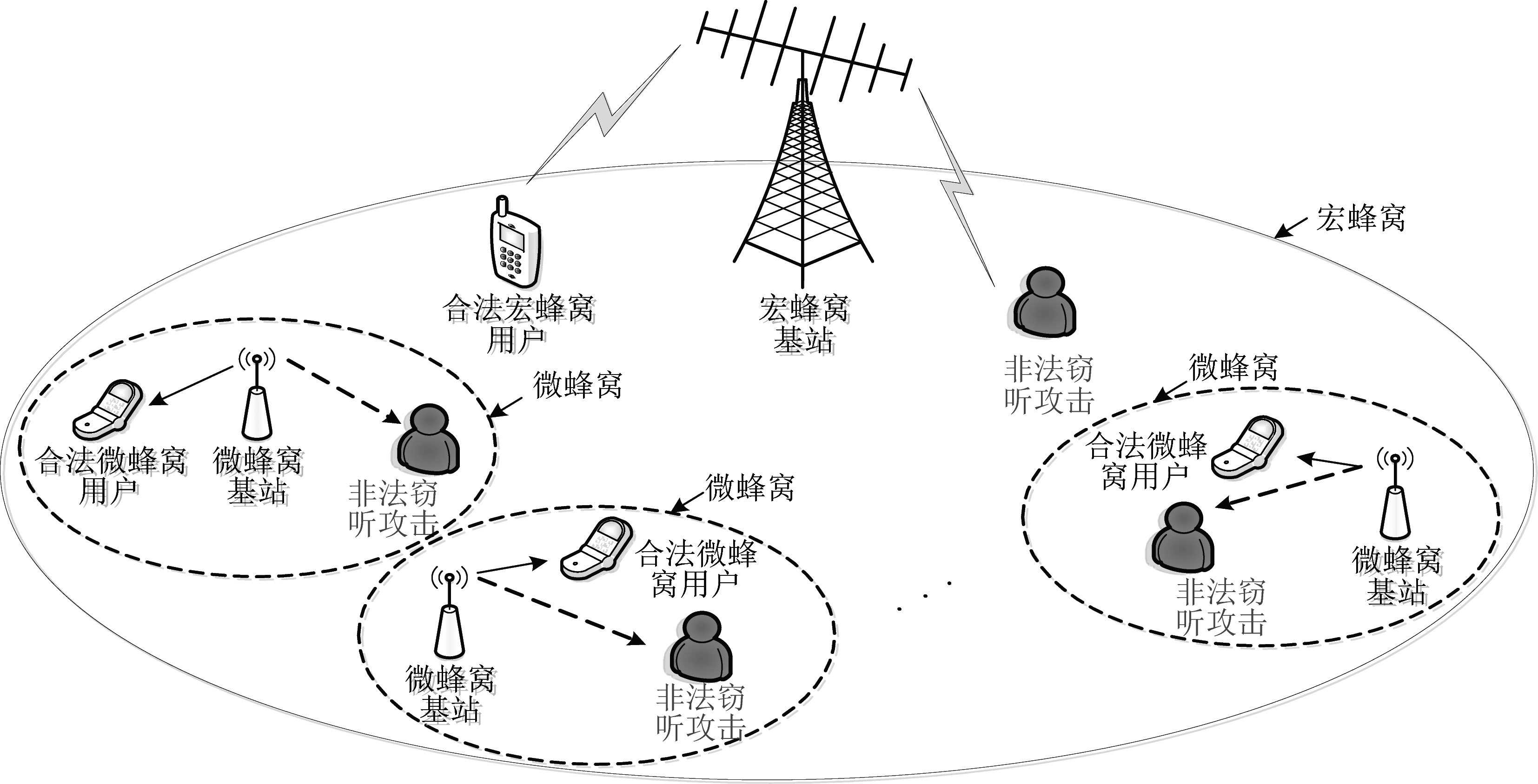

多输入多输出在蜂窝网络中的源节点和目的节点配备大量的天线,利用相同的时频资源同时为大量的用户提供服务,提高通信系统的频谱利用率[19]。发射天线阵列的大尺寸不仅可以通过过度的空间维度显著提高系统容量[20],而且可以均衡快衰落对通信质量的影响,并提供集中在较小区域内的极其清晰的波束成形[21],如图3所示。除此之外,多输入多输出可以提供巨大的自由度,因此无需增加发射功率就能获得很高的系统容量[22]。综上所述,多输入多输出技术是未来的超密集异构蜂窝无线网络中的重要技术[23]。文献[24-25]研究了存在主动窃听用户的多输入多输出系统中的安全性能问题,为了抵制主动窃听用户攻击上行链路训练阶段造成的导频污染,文献[24]提出了基于异步协议的半盲法估计用户的下行链路数据,并利用数据辅助的信道估计法设计预编码器,而文献[25]则是在下行链路传输阶段利用预编码器对窃听用户进行波束成形,从而增加其接收信号功率。文献[26]分析了多中继多输入多输出协作系统的安全性能,提出了缓冲辅助的联合发射天线和中继选择方案,其中发射机和接收机分别采用天线选择和最大比合并方案,推导了安全中断概率的准确和近似闭合表达式。文献[27]结合随机天线选择和信号随机性,提出了基于混合大规模多输入多输出系统的物理层安全传输方案,可以保证无线传输的安全性能。

图2 混合式攻击下的超密集异构无线网络

Fig.2 The ultra-dense heterogeneous wireless networks under hybrid attacks

图3 波束成形

Fig.3 Beamforming

尽管多输入多输出技术可以提高网络的安全性能,但是超密集异构无线网络中引入了大量密集的无线接入节点,导致系统成本和能耗急剧增加,同时多输入多输出技术也会增加设备成本和功耗[28],而无线通信的能量供给却是有限的,这无疑加大了多输入多输出技术在超密集异构无线网络中的应用难度。文献[29]探讨了超密集网络中的资源分配和天线选择问题,通过对多输入多输出技术辅助的超密集网络中的资源进行合理分配最大化吞吐量,在保证超密集网络物理层安全的基础上减少系统运行的能量消耗。

Goel和Negi在文献[30]中首次提出了人工噪声的概念,通过在发送端消耗一部分能量产生人工噪声提高无线通信物理层安全,为了避免人工噪声对合法用户产生影响,将人工噪声和多输入多输出技术相结合,利用波束成形技术将人工噪声的零空间对准合法用户,从而只对窃听用户产生干扰。虽然人工噪声技术会消耗一部分的发射功率,但却会带来可观的系统安全容量收益[31]。因而,如何合理地分配保密信号和人工噪声信号功率具有重要的研究意义。文献[32]通过优化保密信号和人工噪声信号的功率,分别在安全速率约束的条件下最小化安全中断概率以及在安全中断概率的约束下最大化安全速率。文献[33]从安全中断的角度研究了多输入单输出多窃听信道中的人工噪声信号的波束成形设计,证明了在安全中断概率约束下,人工噪声信号在合法用户的零空间上对于系统的安全速率确实是最优的。文献[34]研究了基于正交频分多址技术的认知无线网络中的安全性能,提出了主基站发送功率以及次基站中保密信号功率和人工噪声功率在每个子载波上的功率分配方案,最大化次级网络的安全能效,并给出了双层迭代功率分配优化算法,仿真结果表明人工噪声技术可显著提升无线通信的物理层安全。

然而,超密集异构无线网络中愈发密集的网络部署使得网络拓扑更加复杂,导致超密集异构无线通信信道状态越发混杂,因此,如何获取超密集异构蜂窝无线网络中的信道状态信息,设计人工噪声信号提高无线通信的物理层安全,具有很大的挑战性。文献[35-36]利用非完美的信道状态信息,分别研究了超密集异构蜂窝无线网络中的联合导频分配和传输设计以及加权速率和最大化问题。

协作干扰技术将协作中继节点扩展为协作干扰节点,降低窃听节点所获得的信息量,但是协作干扰节点也会对合法用户造成干扰,因此如何合理地设计使得协作干扰节点对窃听节点造成的干扰大于对合法用户的干扰,同时将合法用户受到的干扰控制在可容忍的范围,从而提升系统的安全性能,是广大研究学者们关注的问题。文献[37-38]探讨了多输入单输出的窃听系统中协作干扰机辅助的无线安全传输问题,文献[37]利用多个配备多天线的协作干扰机改变信道之间的相关性,并选择一部分具有良好信道状态信息的干扰机发送人工噪声信号,从而减少信道之间的安全损耗以及有效地干扰窃听用户,文献[38]联合优化发射波束成形矢量和干扰信号的协方差矩阵,改善系统的物理层安全性能。文献[39-40]联合考虑了中继和协作干扰技术,相比协作干扰技术,可显著增强无线通信系统的安全性能。具体地,文献[39]选择一个中间节点作为中继转发源节点的信息,其他的中间节点作为友好干扰机发送AN干扰窃听用户,并优化了源节点、中继节点和友好干扰节点之间的功率分配,最大化协作无线网络中的安全速率,文献[40]提出了双跳的放大转发中继网络中的协作干扰技术,其中源节点和目的节点分别在第一跳和第二跳发送干扰信号干扰窃听用户,设计了联合优化功率分配和中继选择方案最小化系统的安全中断概率。

由于协作干扰机接近合法接收者时,保密性能的提升是微不足道的[41],加之超密集异构无线网络中节点数量的增加导致节点之间距离很接近。因此,在超密集异构无线网络中,亟需进一步探索合理有效的协作干扰机部署方法来改善网络的物理层安全性能。文献[42]研究了超密集异构无线定向传感器网络中的立体部署优化问题,所提出的算法不仅能够有效设计部署位置,而且在优化性能和运行时间方面都具有明显的优越性。

由于异构蜂窝网络中移动设备的能量是由有限容量的电池供给的,而在过去的几十年中,电池容量的增长速度非常缓慢[43],已无法满足超密集异构蜂窝无线网络中大量密集无线接入节点的能量需求,所以探索能源受限的超密集异构无线通信具有重要的研究意义。现有如下两种方法提高能量效率:(1)从各种可再生能源(太阳能、风能、地热能和潮汐能等)中采集能量,支持超密集异构蜂窝无线网络的正常通信;(2)对有限的能源进行合理的优化分配,提高系统的能量效率,延长网络的运行时长。

近年来,能量采集技术发展迅速,能够缓解超密集异构无线通信中能源紧张的局势,因而取得了一系列研究成果[44-46]。具体地,文献[44]研究了能量采集技术辅助的认知无线系统中的物理层安全,其中次级用户配备能量采集器,可以从周围环境中采集能量,分析了瑞利衰落信道下的中断概率和窃听概率,并与传统的多用户调度方案进行对比,仿真结果表明基于能量采集的多用户调度可显著改善网络的安全性能。文献[45]探讨了基于能量采集的协作中继网络中的安全性能,中继节点通过能量采集存储器缓存采集的能量,分析了中继在放大转发和解码转发两种协议下的中断概率,结果表明能量采集存储器辅助的中继网络的安全性能明显优于传统的中继传输网络,并且解码转发协议获得的安全收益大于放大转发。文献[46]分析了能量采集异构物联网中的路径规划问题。文献[47-48]研究了同时无线信息和功率传输(Simultaneous Wireless Information and Power Transfer, SWIPT)辅助无线通信的安全性能,优化信息解码和能量采集的功率分配因子,提高系统的能量效率。

虽然可以从各种可再生能源中采集能量供应超密集异构无线通信,但是采集的能量并不总是可用于移动设备,尤其是室内或热点地区[49],因此如何对有限的能源供给进行合理的分配,进而提高系统的能量效率[50-54],引起了学术界的广泛关注。文献[50]探讨了异构蜂窝网络中的能效问题,在宏蜂窝的服务质量要求下,提出了基于微蜂窝能效最大化的联合功率和带宽分配方案,并给出了双层迭代优化算法,仿真验证了所提方案能有效地改善系统的能效问题。文献[51]研究了基于正交频分多址接入异构微蜂窝网络中的联合功率和无线回传带宽分配,考虑在每个用户的最大传输功率和服务质量要求以及每个蜂窝的数据传输速率约束下的能量效率最大化问题,并给出了迭代资源分配算法,为了降低算法的复杂度,进一步提出了次优的资源分配方案。文献[52-53]分析了D2D通信系统中的能效性能,通过优化分配网络中的有限资源,最大化无线通信的能量效率。文献[54]研究了5G异构网络中高效的移动边缘计算机制,在延迟约束的情况下联合优化分流和无线资源分配,最小化系统的能量消耗。

值得一提的是,能量采集技术以及功率分配方案可以与提高超密集异构无线通信的物理层安全技术相结合,从而改善无线通信的安全能效,其定义为每单位能量和带宽下从发送端到接收端的可到达安全比特数[55]。文献[56]在发送端发射AN信号防止窃听用户窃听合法信息,提出了最小安全速率要求、最小采集能量需求、总射频传输功率等约束条件下的安全能效最大化方案,并给出了双层迭代优化算法以及保密信号和人工噪声信号功率的闭合表达式。文献[57-58]研究了能量采集辅助的认知无线网络中的波束成形矢量设计,提高网络的安全能效性能。文献[59]结合多输入多输出、人工噪声以及能量采集技术优化异构网络中的安全能效,并提出了基于交替方向乘子法的分布式解决方案,结果表明所提出的人工噪声辅助的跨层多小区协作波束成形设计在安全和能效性能方面都具有明显的优越性。

综上所述,基于能量采集和功率分配的异构无线通信能效优化问题已有大量研究基础,但是在超密集异构无线网络中应用能量采集和功率分配技术尚处于初步探索阶段。因此,探索适用于超密集异构无线网络的低能耗能量采集部署方法和低复杂度的功率分配算法,具有重要的研究意义。

超密集异构蜂窝无线网络作为5G网络中提高数据流量的关键技术,不仅扩大了网络覆盖范围,还提高了频谱利用率。但是,超密集异构蜂窝无线网络中大量低功率节点的引入也导致干扰问题尤为复杂和严重,本文探讨了一系列抑制超密集异构蜂窝无线网络中干扰的方法,包括干扰对齐技术和干扰消除技术等。由于无线通信的开放性、以及超密集异构无线网络中用户设备的复杂多样性,导致超密集异构无线传输极易受到窃听攻击,本文分别阐述了多输入多输出技术、人工噪声技术以及协作干扰技术等提高网络的物理层安全。针对超密集异构无线网络的部署运营受限于有限能量供给的问题,提出了一些有效的解决方案,比如,利用能量采集技术从周边环境中采集能量,延长网络的运行时长,或通过优化功率分配,提高网络的能量效率等。目前,上述技术在超密集异构蜂窝无线网络中的应用依然处于一个初步探索阶段,如何高效灵活地利用现有技术并提出新的技术来应对越发复杂的超密集异构无线通信中的各种问题,仍需要进一步研究和开发。

除了上述的相关讨论之外,超密集异构蜂窝无线网络中还存在其他潜在技术挑战,例如网络选择和资源分配等问题。具体地,超密集异构蜂窝无线网络中的网络选择不仅需考虑最优的网络选择接入,也要权衡网络中各种用户的多样化需求,从而提高异构蜂窝系统的整体性能[60]。为了更好地适应对数据缓存和计算服务的急剧增长需求,合理地分配资源来提高数据吞吐量并降低网络运营成本也是未来的研究热点[61]。尽管超密集异构蜂窝无线通信中存在大量潜在技术挑战问题,但是这并不影响新一代超密集异构蜂窝无线网络的应用前景,超密集异构蜂窝无线网络将在未来无线通信中发挥着重要的作用。

[1] Zou Y, Sun M, Zhu J, et al. Security-reliability tradeoff for distributed antenna systems in heterogeneous cellular networks[J]. IEEE Transactions on Wireless Communications, 2018, 17(12): 8444-8456.

[2] Zou Y, Wu T, Sun M, et al. Secrecy outage analysis of non-orthogonal spectrum sharing for heterogeneous cellular networks[J]. IEEE Transactions on Communications, 2019, 67(9): 6626-6640.

[3] Sun M, Zou Y, Zhu J. Secrecy outage analysis for distributed antenna systems in heterogeneous cellular networks[J]. IEEE Access, 2018, 6: 28825-28837.

[4] Liu X, Ansari N. Dual-battery enabled profit driven user association in green heterogeneous cellular networks[J]. IEEE Transactions on Green Communications and Networking, 2018, 2(4): 1002-1011.

[5] Tang J, Lou T, Kleinberg J. Transfer learning to infer social ties across heterogeneous networks[C]∥Proceedings of the Fifth ACM International Conference on Web Search and Data Mining, 2012: 743-752.

[6] Ghosh A, Maeder A, Baker M, et al. 5G evolution: A view on 5G cellular technology beyond 3GPP Release 15[J]. IEEE Access, 2019, 7: 127639-127651.

[7] Li B, Fei Z, Zhang Y. UAV communications for 5G and beyond: Recent advances and future trends[J]. IEEE Internet of Things Journal, 2019, 6(2): 2241-2263.

[8] Wang H M, Zheng T X, Yuan J, et al. Physical layer security in heterogeneous cellular networks[J]. IEEE Transactions on Communications, 2016, 64(3): 1204-1219.

[9] 巩明辉. 异构蜂窝网络中干扰管理技术研究[D]. 北京: 北京邮电大学, 2015.

Gong M H. Research on interference management technology in heterogeneous cellular network[D]. Beijing: Beijing University of Posts and Telecommunications, 2015.(in Chinese)

[10] Ahuja K, Xiao Y, Schaar M. Distributed interference management policies for heterogeneous small cell networks[J]. IEEE Journal on Selected Areas in Communications. 2015, 33(6): 1112-1126.

[11] Jiang X, Zheng B, Zhu W P, et al. Large system analysis of heterogeneous cellular networks with interference alignment[J]. IEEE Access, 2018, 6: 8148-8160.

[12] Wang K, Li H, Yu F R, et al. Interference alignment in virtualized heterogeneous cellular networks with imperfect channel state information[J]. IEEE Transactions on Vehicular Technology, 2017, 66(2): 1519-1532.

[13] Chen X, Gong F K, Li G, et al. Interference subspace alignment in multiple-multicast networks[J]. IEEE Transactions on Vehicular Technology, 2019, 68(9): 8853-8865.

[14] Liu C J, Xiao L. Interference pre-cancellation for resource management in heterogeneous cellular networks[J]. IEEE Transactions on Cognitive Communications and Networking, 2019, 5(1): 138-152.

[15] Zou Y. Intelligent interference exploitation for heterogeneous cellular networks against eavesdropping[J]. IEEE Journal on Selected Areas in Communications, 2018, 36(7): 1453-1464.

[16] Song K, Ji B, Huang Yong, et al. Performance analysis of heterogeneous networks with interference cancellation[J]. IEEE Transactions on Vehicular Technology, 2017, 66(8): 6969-6981.

[17] Xiao J, Yang C, Anpalagan A, et al. Joint interference management in ultra-dense small-cell networks: A multi-domain coordination perspective[J]. IEEE Transactions on Communications, 2018, 66(11): 5470-5481.

[18] Zheng J, Gao L, Zhang H, et al. Joint energy management and interference coordination with max-min fairness in ultra-dense HetNets[J]. IEEE Access, 2018, 6: 32588-32600.

[19] Larsson E G, Edfors O, Tufvesson F, et al. Massive MIMO for next generation wireless systems[J]. IEEE Communications Magazines, 2014, 52(2): 186-195.

[20] Zhang Q, Jin S, McKay M, et al. Power allocation schemes for multicell massive MIMO systems[J]. IEEE Transactions on Wireless Communications, 2015, 14(11): 5941-5955.

[21] Gong S, Xing C, Ma S, et al. Secure wideband beamforming design for two-way MIMO relaying systems[J]. IEEE Transactions on Vehicular Technology, 2019, 68(4): 3472-3486.

[22] Zhang Q, Yang H H, Quek T Q S, et al. Heterogeneous cellular networks with LoS and NLoS transmissions-The role of massive MIMO and small cells[J]. IEEE Transactions on wireless communications, 2017, 16(12): 7996-8010.

[23] Abarghouyi H, Razavizadeh S M, Bjornson E. QoE-aware beamforming design for massive MIMO heterogeneous networks[J]. IEEE Transactions on Vehicular Technology, 2018, 67(9): 8315-8323.

[24] Wu Y, Schober R, Ng D W K, et al. Secure massive MIMO transmission with an active eavesdropper[J]. IEEE Transactions on Information Theory, 2016, 62(7): 3880-3900.

[25] Guo H, Yang Z, Zhang L, et al. Joint cooperative beamforming and jamming for physical-layer security of decode-and-forward relay networks[J]. IEEE Access, 2017, 5: 19620-19630.

[26] Tang X, Cai Y, Huang Y, et al. Secrecy outage analysis of buffer-aided cooperative MIMO relaying systems[J]. IEEE Transactions on Vehicular Technology, 2018, 67(3): 2035-2048.

[27] Li X, Zhang Y, Cedeau W. Hybrid massive MIMO for secure transmission against stealthy eavesdroppers[J]. IEEE Communications Letters, 2018, 22(1): 81-84.

[28] Kela P, Costa M, Turkka J, et al. Flexible backhauling with massive MIMO for ultra-dense networks[J]. IEEE Access, 2016, 4: 9625-9634.

[29] Tseng C-K, Wu S-H, Chao H-L, et al. Effective service architecture and antenna allocation mechanism for CoMP transmissions in ultra-dense networks[J]. IEEE Transactions on Wireless Communications, 2019, 18(9): 4283- 4297.

[30] Goel S, Negi R. Guaranteeing secrecy using artificial noise[J]. IEEE Transactions on Wireless Communications, 2008, 7(6): 2180-2189.

[31] Yun S, Im S, Kim I-M, et al. On the secrecy rate and optimal power allocation for artificial noise assisted MIMOME channels[J]. IEEE Transactions on Vehicular Technology, 2018, 67(4): 3098-3113.

[32] Zheng T-X, Wang H-M. Optimal power allocation for artificial noise under imperfect CSI against spatially random eavesdroppers[J]. IEEE Transactions on Vehicular Technology, 2016, 65(10): 8812-8817.

[33] Wang B, Mu P, Li Z. Artificial-noise-aided beamforming design in the MISOME wiretap channel under the secrecy outage probability constraint[J]. IEEE Transactions on Wireless Communications, 2017, 16(11): 7207-7220.

[34] Jiang Y, Zou Y, Ouyang J, et al. Secrecy energy efficiency optimization for artificial noise aided physical-layer security in OFDM-based cognitive radio networks[J]. IEEE Transactions on Vehicular Technology, 2018, 67(12): 11858-11872.

[35] Pan C, Mehrpouyan H, Liu Y, et al. Joint pilot allocation and robust transmission design for ultra-dense user-centric TDD C-RAN with imperfect CSI[J]. IEEE Transactions on Wireless Communications, 2018, 17(3): 2038-2053.

[36] Pan C, Ren H, Elkashlan M, et al. Weighted sum-rate maximization for the ultra-dense user-centric TDD C-RAN downlink relaying on imperfect CSI[J]. IEEE Transactions on Wireless Communications, 2019, 18(2): 1182-1198.

[37] Xu S, Han S, Meng W X, et al. Multiple-jammer-aided secure transmission with receiver-side correlation[J]. IEEE Transactions on wireless communications, 2019, 18(6): 3093-3103.

[38] Ma H, Cheng J, Wang X, et al. Robust MISO beamforming with cooperative jamming for secure transmission from perspectives of QoS and secrecy rate[J]. IEEE Transactions on Communications, 2018, 66(2): 767-780.

[39] Guo H, Yang Z, Zhang L, et al. Power-constrained secrecy rate maximization for joint relay and jammer selection assisted wireless networks[J]. IEEE Transactions on Communications, 2017, 65(5): 2180-2193.

[40] Choi Y, Lee J H. A new cooperative jamming technique for a two-hop amplify-and-forward relay network with an eavesdropper[J]. IEEE Transactions on Vehicular Technology, 2018, 67(12): 12447-12451.

[41] Vilela J P, Bloch M, Barros J, et al. Wireless secrecy regions with friendly jamming[J]. IEEE Transactions on Information and Forensics Security, 2011, 6(2): 256-266.

[42] Cao B, Zhao J, Yang P, et al. 3-D deployment optimization for heterogeneous wireless directional sensor networks on smart city[J]. IEEE Transactions on Industrial Informatics, 2019, 15(3): 1798-1808.

[43] Pentikousis K. In search of energy-efficient mobile networking[J]. IEEE Communications Magazine, 2010, 48(1): 95-103.

[44] Yan P, Zou Y, Zhu J. Energy-aware multiuser scheduling for physical-layer security in energy-harvesting underlay cognitive radio systems[J]. IEEE Transactions on Vehicular Technology, 2018, 67(3): 2084-2096.

[45] Zou Y, Zhu J, Jiang X. Joint power splitting and relay selection in energy-harvesting communications for IoT networks[J]. IEEE Internet of Things Journal, 2019, doi: 10.1109/JIOT.2019.2946651.

[46] Nguyen T D, Khan J Y, Ngo D T. A distributed energy-harvesting-aware routing algorithm for heterogeneous IoT networks[J]. IEEE Transactions on Green Communications and Networking, 2018, 2(4): 1115-1127.

[47] Yu H, Guo S, Yang Y, et al. Secrecy energy efficiency optimization for downlink two-user OFDMA networks with SWIPT[J]. IEEE Systems Journal, 2019, 13(1): 324-335.

[48] Guo S, Shi Y, Yang Y, et al. Energy efficiency maximization in mobile wireless energy harvesting sensor networks[J]. IEEE Transactions on Mobile Computing, 2018, 17(7): 1524-1537.

[49] Sheng M, Wang L, Wang X, et al. Energy efficient beamforming in MISO heterogeneous cellular networks with wireless information and power transfer[J]. IEEE Journal of Selected Areas in Communications, 2016, 34(4): 954-968.

[50] Jiang Y, Zou Y, Guo H, et al. Joint power and bandwidth allocation for energy-efficient heterogeneous cellular networks[J]. IEEE Transactions on Communications, 2019, 67(9): 6168-6178.

[51] Zhang H, Liu H, Cheng J, et al. Downlink energy efficiency of power allocation and wireless backhaul bandwidth allocation in heterogeneous small cell networks[J]. IEEE Transactions on Communications, 2018, 66(4): 1705-1716.

[52] Kuang Z, Liu G, Li G, et al. Energy efficient resource allocation algorithm in energy harvesting-based D2D heterogeneous networks[J]. IEEE Internet of Things Journal, 2019, 6(1): 557-567.

[53] Liu S, Wu Y, Li L, et al. A two-stage energy-efficient approach for joint power control and channel allocation in D2D communication[J]. IEEE Access, 2019, 7: 16940-16951.

[54] Zhang K, Mao Y, Leng S, et al. Energy-efficient offloading for mobile edge computing in 5G heterogeneous networks[J]. IEEE Access, 2016, 4: 5896-5907.

[55] Ouyang J, Lin M, Zou Y, et al. Secrecy energy efficiency maximization in cognitive radio networks[J]. IEEE Access, 2017, 5: 2641-2650.

[56] Wang G, Meng C, Heng W, et al. Secrecy energy efficiency optimization in AN-aided distributed antenna systems with energy harvesting[J]. IEEE Access, 2018, 6: 32830-32838.

[57] Zhang M, Cumanan K, Thiyagalingam J, et al. Energy efficiency optimization for secure transmission in MISO cognitive radio network with energy harvesting[J]. IEEE Access, 2019, 7: 126234-126252.

[58] Ni L, Da X, Hu H, et al. Outage-constrained secrecy energy efficiency optimization for CRNs with non-linear energy harvesting[J]. IEEE Access, 2019, 7: 175213-175221.

[59] Zhang B, Li B, Huang K, et al. Robust secrecy energy efficiency optimization for wireless powered heterogeneous networks using distributed ADMM algorithm[J]. IEEE Access, 2019, 7: 116277-116294.

[60] Wu Q, Du Z, Yang P, et al. Traffic-aware online network selection in heterogeneous wireless networks[J]. IEEE Transactions on Vehicular Technology, 2016, 65(1): 381-397.

[61] Zhou Y, Yu F R, Chen J, et al. Resource allocation for information-centric virtualized heterogeneous networks with in-network caching and mobile edge computing[J]. IEEE Transactions on Vehicular Technology, 2017, 66(12): 11339-11351.

江玉涵 女,1994年生,江苏南通人。南京邮电大学博士研究生,主要研究方向为物理层安全、异构蜂窝网络、绿色通信等。

E-mail: 2018010103@njupt.edu.cn

邹玉龙(通信作者) 男,1984年生,江西新干人。南京邮电大学教授、博士生导师,主要研究方向为认知无线电、中继协作通信、无线网络安全等。

E-mail: yulong.zou@njupt.edu.cn

郑宝玉 男,1945年生。南京邮电大学教授、博士生导师,主要研究方向为智能信号处理、通信信号处理、量子信息处理等。

E-mail: zby@njupt.edu.cn