1 引言

近年来,物理层安全问题越来越受到无线通信领域学者们的关注。由于无线多媒体广播的物理特性,环境中潜在的恶意接收节点也可很容易截获信源传输的密码信息。为了对抗恶意节点的窃听,我们利用信源与窃听用户之间信道的动态衰落变化来研究通信系统的安全问题。传统的物理层安全技术主要应用于在对传输的信息进行加密编码方面,以此提高通信的安全性。目前,在信息安全理论的研究基础上,学者们发现信息传输过程中没有应用加密编码技术也可保证,甚至提高协作通信网络的传输性能。Wyner在文献[1]中介绍了安全容量的相关研究,且提到了退化窃听信道的基本概念。不仅证明窃听节点的存在导致系统中源与信宿节点之间信道容量下降,还证明没有对信息应用加密编码技术,信宿仍可获得正安全速率。在多数传感网络中,所考虑的协作中继是可信的,不会对接收的信息进行窃听。但实际情况是合法的辅助中继节点很可能遭受到非法用户的攻击从而导致中继处于一种非可信状态。或者在异构网络中,因不同网络的工作节点都共存在同一地理区域,且同一网络当中的两个节点的信息交换是通过不同网络节点进行的。在这种场景下,来自不同网络的节点被当作是非可信。当非可信中继被当作传感网络中信息交换的媒介时,会导致信源与信宿之间的信道服务质量(QoS)降低,从而引起不安全通信问题[2- 8]。

文献[2]中,作者研究一种基于全双工解码转发(decode-and-forward,DF)技术的协作中继系统的安全性能问题。为了对抗恶意节点的窃听,信源可同时传播密码信息和人工噪声预编码(artificial noise aided precoding,ANP)信息。此外,在多天线目的节点端采用最大比合并(maximum ratio combining,MRC)接收方案提高目的端接收SNR。文献[3]和文献[4]分析一种目的端加扰(destination based jamming,DBJ)的协同干扰通信方案。前一个文献考虑协作中继是不可信的,它既可辅助密码信息传输,也可以是一个潜在的窃听用户。为减少非可信中继对系统安全性能的影响,在信源发送密码信息到非可信中继同时,目的端广播ANP信息干扰非可信中继。后一个文献考虑一个外部窃听节点存在的通信网络,且给出了一种低复杂度的次优的最大化全双工目的端加扰安全传输系统的联合优化方案。文献[5]中除了提出DBJ和ANP方案外,还介绍了另一种协作中继系统的安全传输方案,即特征波速成形(eigen-beamforming,EB)。在渐进分析基础上,证明在低信噪比区域,等功率分配的EB方案安全性能明显优于ANP和DBJ方案。

在许多无线传输网络中,网络节点的能量有限,且无固定能量供应。设备之间频繁的进行信息传输消耗存储的大部分能量,从而使无线节点工作寿命很短。为满足网络节点能量需求,需要定期更换电池或者给节点进行充电以保证正常的网络通信。传统的能量采集技术是利用环境周围自然资源如热能,太阳能或风能等为限能节点供应能量。然而,在自然界这些资源的存在具有条件性,且容易受到天气状况影响,因此不能稳定提供所需要能量。基于此,人们通过探索延伸,发现一种从射频(radio-frequency,RF)信号中获取能量来延长无线网络使用寿命的技术,正逐渐引起通信领域学者们的关注[6-13]。在文献[6]中,学者们介绍一种全双工(amplify-and-forward,AF)中继网络,并提出了三种天线模式切换方案提升协作中继传输性能。文献[7]研究两个发射终端之间进行信息交换需通过一个双向非可信能量受限的中继节点进行辅助传输的通信网络。为减少非可信中继上信息泄露,考虑一个外部干扰节点可发送噪声信号到中继进行协作加扰的通信模型。文献[8]介绍一种结合能量受限干扰节点和外部窃听用户组成的多节点通信系统。为对抗窃听,干扰节点根据信号对齐原理设计一种人工噪声,然后在窃听用户接收到中继转发信息同时,干扰机利用采集到的能量发送噪声信号到窃听用户进行协作干扰。文献[9]考虑两种安全传输方案。其一,已知部分有关窃听用户的信道状态信息(channel state information,CSI)。为此,作者考虑一种迫零干扰技术方案来最小化恶意节点接收SNR。其二,无窃听用户CSI时,作者考虑一种结合MRC与迫零干扰技术方案,并设计一种有效传输协议提高了无线通信网络安全性能。文献[10]考虑一种最优功率分配方案。为最大限度提高可达安全速率,文章中不仅优化了源和信宿发送功率,且在联合优化的基础上,提出一种迭代优化算法求解最优功率分配因子。而在文献[11]中,学者们提出一种联合最优功率分配和中继选择的传输方案,并通过组合优化信号功率分配系数和传输功率分配系数提高系统的安全性能。

本文的研究工作是在文献[5-11]的基础上展开的。我们设计了一种新的安全通信网络,即系统中存在一个能量受限的非可信中继,一个友好型的干扰机,一个信源和多个接收节点。因协作中继是非可信的,这表明协作中继既可以是信源与信宿之间信息交换的桥梁,也可以是一个对传输的密码信息进行截取的潜在窃听节点。为分析多用户分集网络对通信系统性能的影响,我们在多用户接收端采用机会式调度策略选取一个在中继与目的节点之间信道增益最好的信道作为信息接收信道,从而使传输用户数据速率在传输时隙内达到最大。当前很少有关能量受限非可信中继与多用户分集的拓扑网络结构相结合的研究,且没有将能量受限中继与系统的性能指标结合起来,如功率中断功率和瞬时安全速率等,分析协作加扰系统的遍历安全性能。

本文结构如下,第2节介绍两跳能量受限的非可信中继系统模型。第3节利用高斯Q函数近似分析系统在合法接收端和窃听端的平均信道容量,以及能量受限中继节点处功率中断概率,并推导了系统的遍历安全速率的闭合表达式。第4节所提出的OSS与RS方案下的安全性能对比,并进行MATLAB仿真证实闭合表达式的准确性。第5节总结全文。

2 系统模型

本节介绍了所提出的安全通信网络的系统模型,并推导出对应的遍历安全速率闭合表达式。

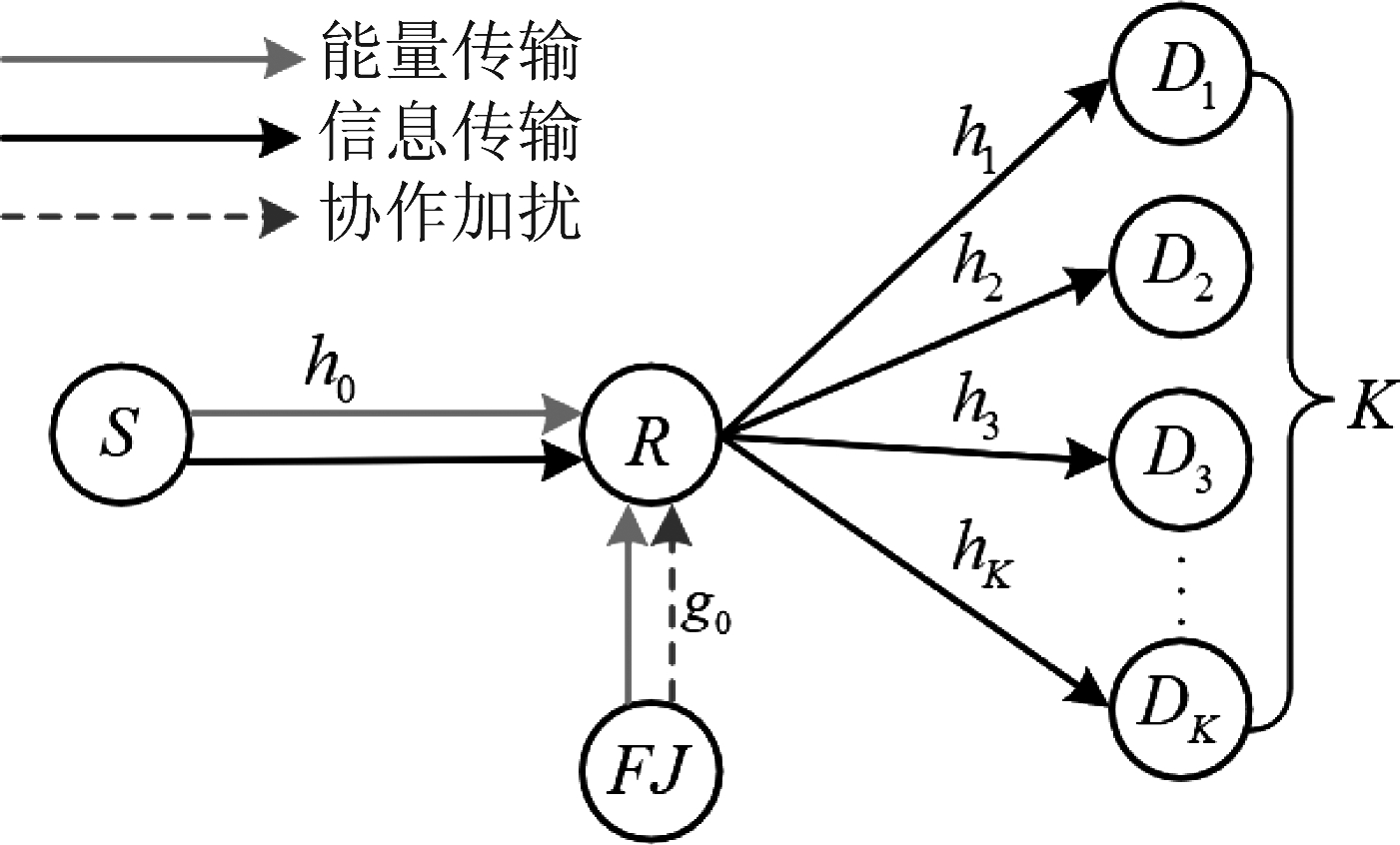

如图1所示,本文中考虑一个信源节点S,能量受限非可信中继R和一个友好型干扰节点FJ以及第k个接收节点Dk,其中k∈{1,...,K}组成的协作干扰通信系统。网络中的所有节点都配置单根天线,且工作在半双工模式。假设信源与合法接收端的距离较远,信息传输过程中会遭遇很强的信道衰落和路径损耗,因此不考虑S与Dk之间的直达路径。此外,由于中继是非可信的,R接收到S发送的信息的同时也可能试图解码或者监听信息。为防止密码信息在R处发生信息泄露,FJ发送噪声信号降低S到R之间的窃听信道容量。特别地,在能量受限节点R上采用TPSR协议,且将噪声信号当作一种有用的能量信号,不仅可提高能量采集效率,且可提高频谱的有效利用。通过该传输协议,R可从接收到的RF信号中采集能量,并用一部分采集到的能量进行信息接收,另一部分则用于自身的能量采集活动。

图1 两跳能量受限非可信中继系统传输模型

Fig.1 Transmission model of two-hop energy-constrained untrusted relay system

图2 时隙结构

Fig.2 Frame structure

假设所有信道之间都是相互独立,S→R、FJ→R和R→Dk之间信道增益分别表示为hSR,hJR和hRDk,且它们都服从均值为零的复高斯随机变量分布,平均信道增益分别为 [hSR2]=ΩhSR,

[hSR2]=ΩhSR, [hJR2]=ΩhJR和

[hJR2]=ΩhJR和 [hRDk2]=ΩhRDk,其中

[hRDk2]=ΩhRDk,其中 [H]表示对随机变量H求均值运算。信道方差Ωjk可进一步建模为大尺度衰落的形式,即:

[H]表示对随机变量H求均值运算。信道方差Ωjk可进一步建模为大尺度衰落的形式,即:![]() 其中

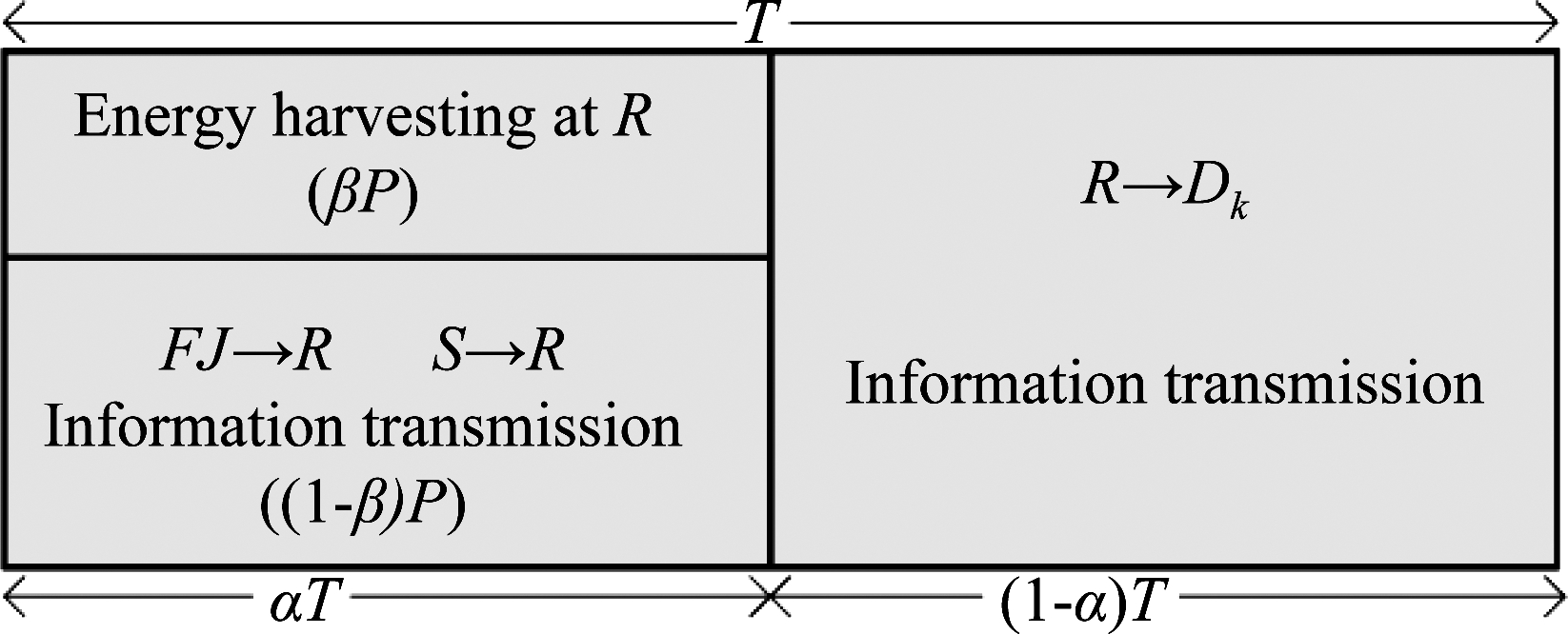

其中![]() 表示j到k之间的距离,m为大尺度衰落因子。为了更好的分析网络中信息处理和能量采集之间的时间转换关系,我们将信源与信宿之间信息传输过程分两个阶段完成。假设所有的信道都服从瑞利衰落(Rayleigh),且信道的统计CSI在完成从信源到信宿的信息交换所需经历的时间块T内为固定的常数,但在不同的时间块内是各不相同。如图2所示,每个时隙内总发送功率限制为P。在第一时隙αT内,S和FJ会发送能量信号到R进行能量采集活动。然后,R会利用第一时隙内采集到的能量当中一部分功率,βP用于自身的能量采集工作,而另一部分能量,(1-β)P用于S与R,和FJ与R之间的信息传输,其中的α∈(0,1)为时间切换系数,β∈(0,1)为功率分配因子。在第二时隙,(1-α)T用于R到Dk之间的信息转发。在能量采集阶段,R上采集到的能量可表示为:

表示j到k之间的距离,m为大尺度衰落因子。为了更好的分析网络中信息处理和能量采集之间的时间转换关系,我们将信源与信宿之间信息传输过程分两个阶段完成。假设所有的信道都服从瑞利衰落(Rayleigh),且信道的统计CSI在完成从信源到信宿的信息交换所需经历的时间块T内为固定的常数,但在不同的时间块内是各不相同。如图2所示,每个时隙内总发送功率限制为P。在第一时隙αT内,S和FJ会发送能量信号到R进行能量采集活动。然后,R会利用第一时隙内采集到的能量当中一部分功率,βP用于自身的能量采集工作,而另一部分能量,(1-β)P用于S与R,和FJ与R之间的信息传输,其中的α∈(0,1)为时间切换系数,β∈(0,1)为功率分配因子。在第二时隙,(1-α)T用于R到Dk之间的信息转发。在能量采集阶段,R上采集到的能量可表示为:

E=η(βPShSR2+βPJhJR2)αT

(1)

其中η∈(0,1)为能量转换效率因子,它主要受中继上能量采集电路的影响。PS和PJ分别为信源S和FJ上发射功率。与整个信息处理所消耗的功率相比,传输/接收电路所消耗的功率可忽略不计[12-14]。R利用(1)中采集的能量将接收到的信源信息转发给目的用户。因此,发送功率PR可表示为:

(2)

在信息传输阶段,由于中继是非可信的,为了降低恶意节点上的接收SNR,在S广播信息信号同时,FJ会发送噪声信号进行协同干扰。则R接收的信号可表示为:

(3)

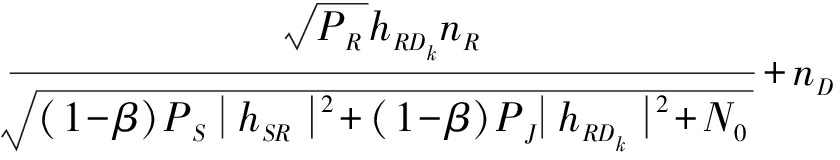

其中xS为S发送的信息信号,xJ为FJ发送的噪声信号,nR表示协作中继上产生的加性白高斯噪声(AWGN)。由式(3)可知,R上接收信噪比γR可表示为:

(4)

其中 [nR2]=N0。由于R上采用了AF传输方式,协作中继会利用第一时隙采集到的能量将信源传输的密码信息AF到选择的目的用户。假设R节点上待传输归一化信号可表示为xR,则有:

[nR2]=N0。由于R上采用了AF传输方式,协作中继会利用第一时隙采集到的能量将信源传输的密码信息AF到选择的目的用户。假设R节点上待传输归一化信号可表示为xR,则有:

xR=GyR=

(5)

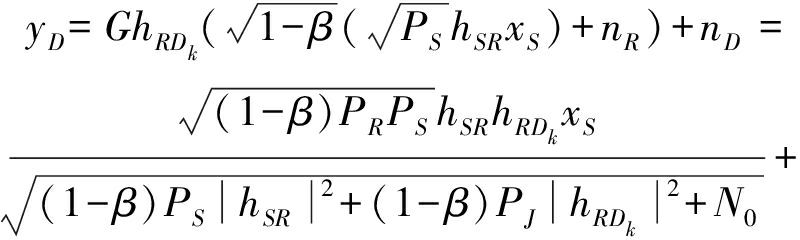

其中G为中继上的功率放大系数。在信息传输第二阶段,我们在多目的用户端采用了OSS策略,然后从K个目的节点中选取一个最佳的目的用户Dk,使得非可信中继与目的节点之间的信道条件最好。联合式(3)和(5),则Dk上接收的信息为:

(6)

其中的nD表示在目的节点上产生的AWGN。由上式(6)可知,目的节点上接收到的信号中也包含了一部分干扰机发射的人工噪声信号。为了消除人工噪声对目的节点的干扰,我们假设FJ和Dk之间可以相互合作。在信息传输之前,使FJ和Dk上生成并索引相同组高斯伪随机干扰信号以进行信号同步。然后,友好型干扰机会随机的选择一组干扰信号并且将与噪声信号相关的索引标发送给Dk。最后,目的端接收到信息后,可从中提取出有用信息。与非可信中继不同的是,FJ和Dk都已知发送的人工噪声信号,所以在协作中继接收到实际噪声信号并转发给选择的目的节点后,Dk可利用其先验信息去除上式中的自干扰信号xJ[7,15-16,21]。因此,通过解析处理和运算化简后,目的节点Dk上接收的信息yD可表示为:

(7)

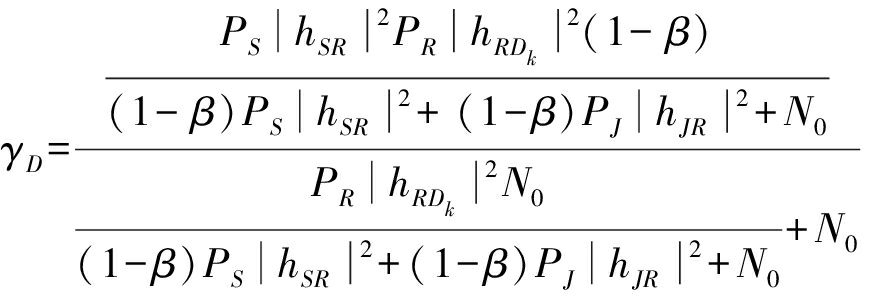

由式(7)可知,第二个等式右侧的第一项代表接收到的信号部分,第二项和第三项则代表在目的节点处接收到的总噪声信号。通过代数化简后,目的用户接收信噪比为:

(8)

3 遍历安全速率分析

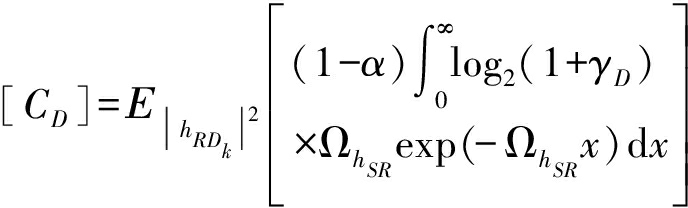

在本节中,研究了两跳能量受限非可信中继协作加扰通信系统,并结合机会调度策略分析遍历安全速率。遍历安全容量定义为窃听者无法解码正在传输信息时可达到的最大传输速率。CD和CR分别表示在R→Dk和S→R之间的相互信息。根据本文所考虑的协作加扰安全通信系统可知CD=(1-α)log2(1+γD)和CR=(1-α)log2(1+γR),其中的γD和γR分别为目的节点和非可信中继节点处接收信噪。因此,该通信网络的瞬时安全速率Rsec为:

(9)

其中[x]+=max{0,x}。从上式可知,要使x的值不小于零,式(9)才有存在意义,因此需要保证主信道容量CD大于CR,否则会导致信息传输中断。在推导出系统的瞬时安全速率后,需继续分析安全通信网络的功率中断概率。如在第一时隙内,要保证R上接收到的信号功率不低于我们预先设置的最小阈值功率的条件下,才保证能量采集电路的正常工作。

最后,联合解析得到的瞬时安全速率和功率中断概率,则可得到系统的遍历安全速率![]() 为:

为:

[[CD-CR]+]≥

[[CD-CR]+]≥

(1-Ppo)[ [CD]-

[CD]- [CR]]+

[CR]]+

(10)

其中Ppo表示协作中继保证能量采集活动不中断的功率中断概率,且 [CD]和

[CD]和 [CR]分别表示R到Dk的合法信道和S到R之间继窃听信道的平均信道容量。为了易于数据处理,式(10)是根据詹森不等式得到ESR的下界表达式。

[CR]分别表示R到Dk的合法信道和S到R之间继窃听信道的平均信道容量。为了易于数据处理,式(10)是根据詹森不等式得到ESR的下界表达式。

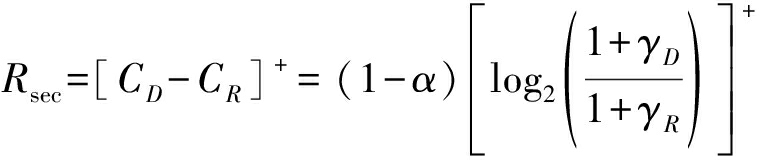

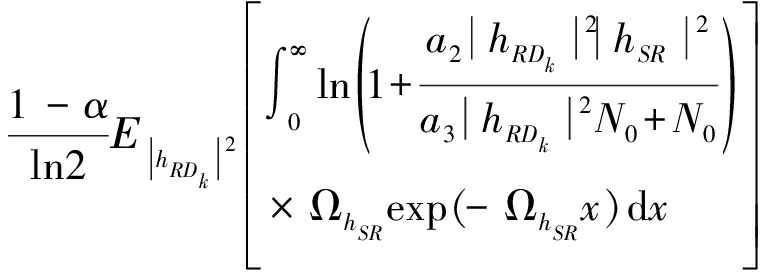

根据文献[22],我们可解析出该安全通信网络的 [CD]与

[CD]与 [CR]的表达式。则

[CR]的表达式。则 [CD]为:

[CD]为:

(11)

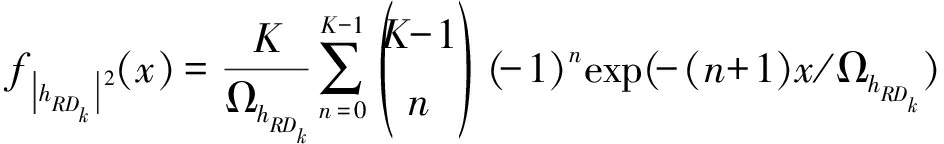

其中![]() 因该信道涉及从K个目的节点中选取一个中继与目的节点之间信道增益最大的信道,因此我们先分析分布式多用户选择问题。由文献[17]可知,hRDk的概率密度函数(probability density function,pdf)可表示为:

因该信道涉及从K个目的节点中选取一个中继与目的节点之间信道增益最大的信道,因此我们先分析分布式多用户选择问题。由文献[17]可知,hRDk的概率密度函数(probability density function,pdf)可表示为:

(12)

由式(11)可知,其中涉及的积分表达式很难通过直接计算的方法解析出函数的闭合表达式。因此,联合式(8),(11)和(12),然后再根据文献[19]可知:

[CD]≃

[CD]≃

≃![]()

(13)

其中![]() 以及μ=ΩhSR(N0+a3N0hRDk2)/a2hRDk2。E1(x)是一个关于随机变量x的指数积分函数表达式。为了简化计算过程,我们在文中引用一种高斯Q-函数的近似分析方法[20],通过该方法可降低分析复杂度,其表达式:

以及μ=ΩhSR(N0+a3N0hRDk2)/a2hRDk2。E1(x)是一个关于随机变量x的指数积分函数表达式。为了简化计算过程,我们在文中引用一种高斯Q-函数的近似分析方法[20],通过该方法可降低分析复杂度,其表达式:

E1(x)≃![]()

(14)

其中N和I表示一个控制函数近似精度的正整数,φN=1/(2N+2)、φI=1/(2N+2)、θ0=0和φn=πn/(2N+2)、θN+1=π/2,φi=πi/(2N+2)和θI+1=π/2。通过文献[20]可知:

(15)

(16)

注意到上式中涉及正切函数的计算,而变量θn中下标n的取值是从零开始,如θ0=0。这会使得式(16)中的函数值在零点的取值趋近于无穷大,从而导致该函数在该点无意义。为了在保证数据在处理过程中的精确性,可将从θ0开始变成以θa>0作为函数的起始值。因此有:

(17)

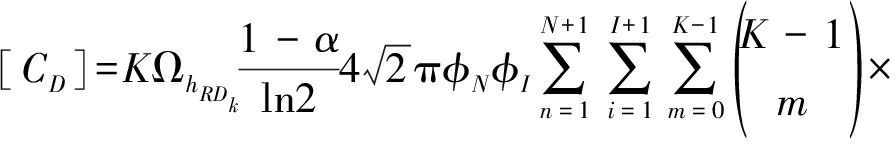

其中a∈(0,1)。为了方便数据解析处理,令a=0.1。t=1,然后联合式(15),(16)和(17)并代入式(14)。通过代数运算简化后,式(13)中未知量就剩下几个常数变量如φN、φI、bn以及bi。因此,可将 [CD]的表达式改写为:

[CD]的表达式改写为:

(18)

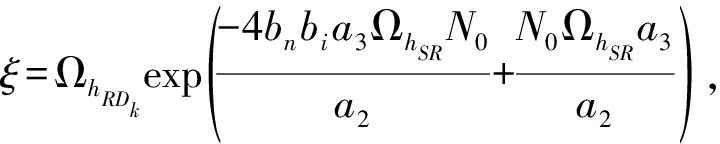

其中的ν2=N0ΩhSRΩhRDk(m+1)(4bnbi-1)/a2和 以及ν1=(4bnbi-1)ΩhSRN0/(a2(m+1)ΩhRDk)。利用与上文中推导

以及ν1=(4bnbi-1)ΩhSRN0/(a2(m+1)ΩhRDk)。利用与上文中推导 [CD]一样的解析思路,先将

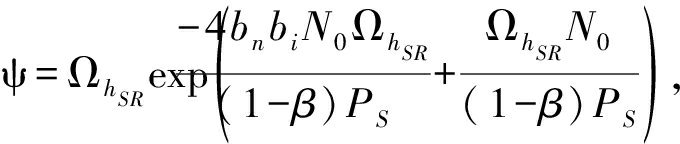

[CD]一样的解析思路,先将 [CR]转换为指数积分形式,然后通过式子(14)即可得到S到R之间窃听信道的平均信道容量

[CR]转换为指数积分形式,然后通过式子(14)即可得到S到R之间窃听信道的平均信道容量 [CR]。则:

[CR]。则:

[CR]≃

[CR]≃![]()

![]() ΩhJRexp(-xΩhJR-4bnbiψ+ψ)≃

ΩhJRexp(-xΩhJR-4bnbiψ+ψ)≃

(19)

其中ψ=ΩhSR(1+(1-β)PJhJR2)/(1-β)PS,和 以及ω=

以及ω=![]() 在

在 [CD]和

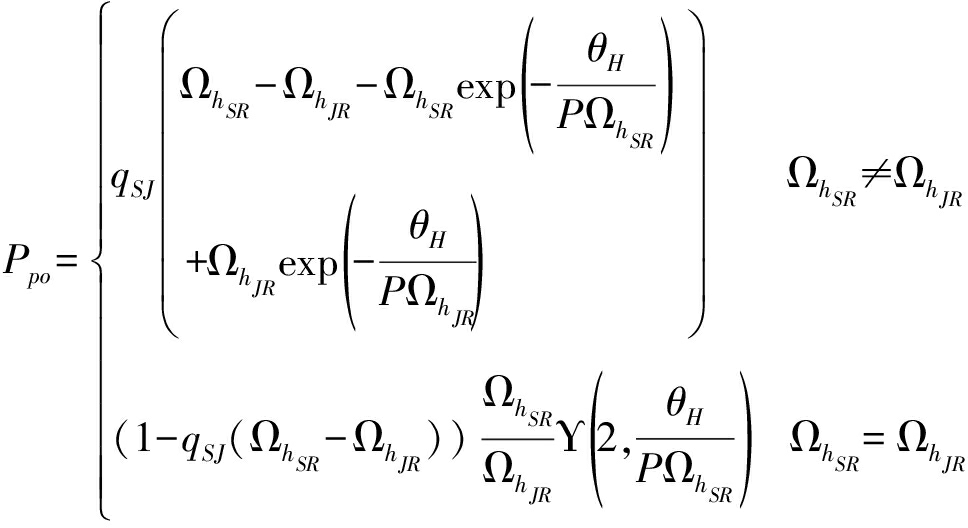

[CD]和 [CR]都解析出闭合表达式后,还需继续分析两跳能量受限非可信中继协作干扰通信网络的功率中断概率Ppo。由式(1)可知,Ppo为:

[CR]都解析出闭合表达式后,还需继续分析两跳能量受限非可信中继协作干扰通信网络的功率中断概率Ppo。由式(1)可知,Ppo为:

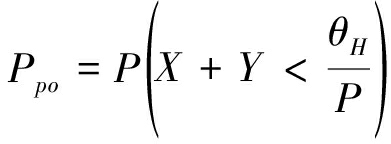

Ppo=P(PEH<θH)

(20)

为了便于数据处理,假设PS=PJ=P。则:

(21)

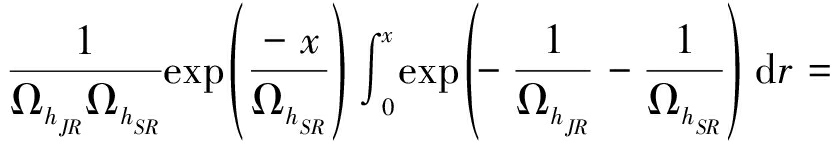

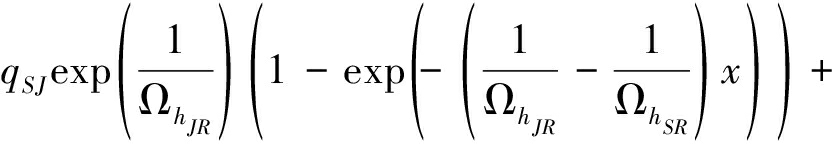

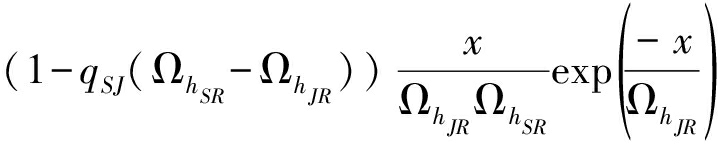

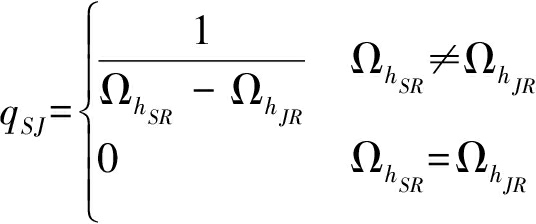

其中X=hSR2,Y=hJR2,它们均服从均值为零和方差分别为1/ΩhSR,1/ΩhJR的指数分布。然后,再根据X和Y之间的相互独立性,则X+Y的pdf可表示为:

fX+Y=fX(r)⊗fY(r)=

(22)

得到(22)后,再由Ppo=P(S<θH)=![]() fX+Y(s)ds可得

fX+Y(s)ds可得

(23)

式(22)中⊗为卷积运算符号,而式(23)中Υ(a,x)=![]() exp(-t)ta-1dt为不完全伽马函数,且其中的qSJ可表示为:

exp(-t)ta-1dt为不完全伽马函数,且其中的qSJ可表示为:

(24)

最后,联合式子(13),(19)和(20)以及(23)即可解析出所考虑安全通信网络ESR的近似闭合表达式。

4 仿真结果与讨论

本节针对所提出的安全通信网络的遍历安全速率在不同的参数下的传输性能进行分析,并利用蒙特卡洛仿真实验对上述求得的理论解析结果加以验证。为了便于数据观察,本文将影响近似分析结果的精度因子设置N=80和I=80。除非另有说明,否则仿真曲线图中均考虑以下的参数设置。S和FJ上发射功率设置为PS=PJ和η=0.7以及噪声功率为N0=0.1。根据文献[7],可将激活能量采集电路所需要的最小功率阈值设置为θH=-10 dB。此外,将S与R和FJ与R之间的距离设置为dSR=dJR=3 m,且hSR和hJR的平均信道增益分别为![]() 和

和![]() 其中m=2.7为路径损耗因子。为了保证数据的精确性与数据解析便利性,本文实验中所有的蒙特卡洛仿真都采用了105次循环。我们对两种传输方案下的性能分析用仿真曲线图表示。

其中m=2.7为路径损耗因子。为了保证数据的精确性与数据解析便利性,本文实验中所有的蒙特卡洛仿真都采用了105次循环。我们对两种传输方案下的性能分析用仿真曲线图表示。

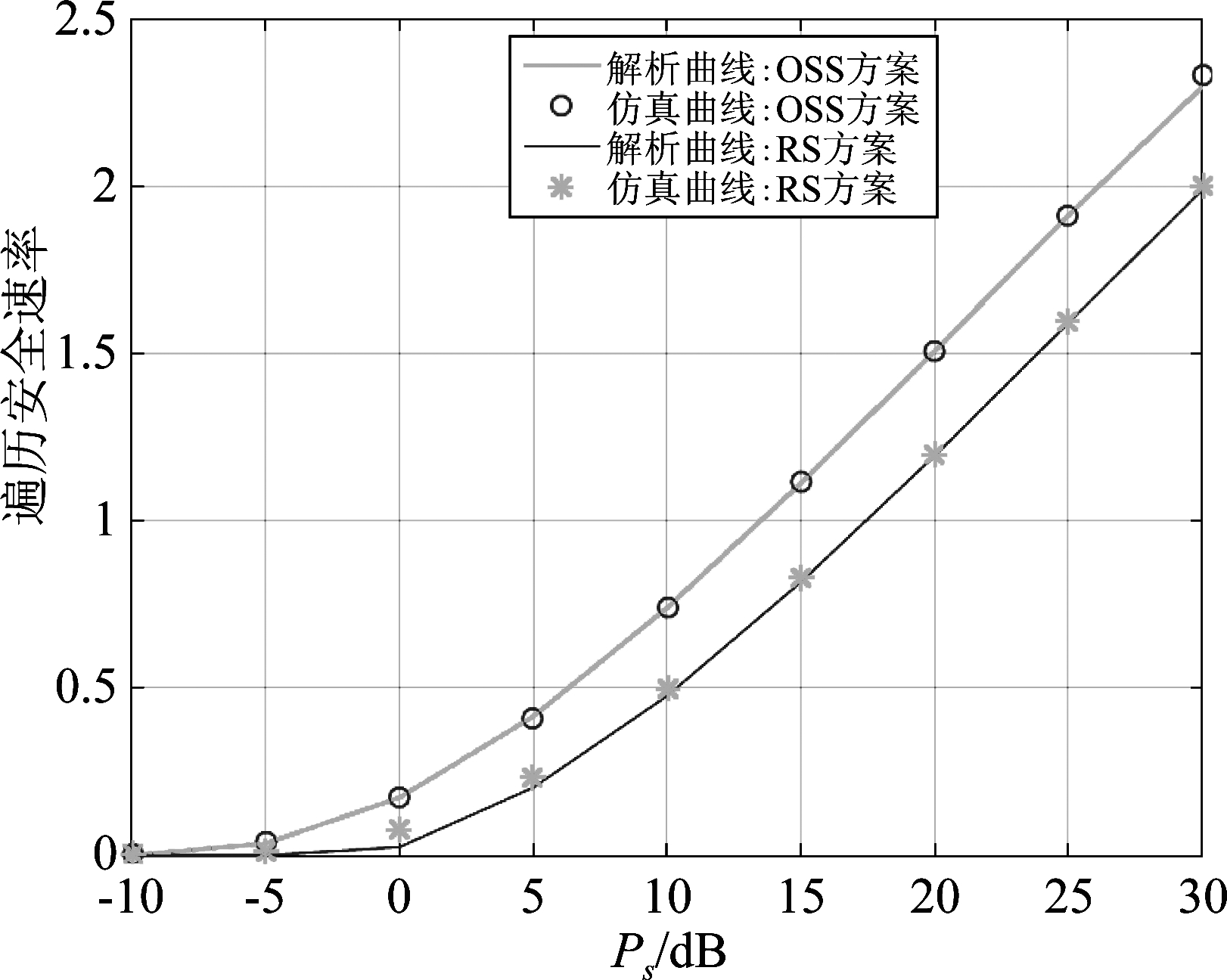

图3所示为OSS和RS方案下通信网络的性能分析对比图。从图中可知,这两种传输方案的ESR的分析曲线,1)从式子(10)中得到的近似解析值,2)在式(12)中令K=1,然后将(12)代入(10),则可推导出RS方案的解析值。这两条曲线与各自的仿真曲线都接近完美拟合,这也从侧面验证了我们的分析数据和推导的计算结果的正确性。此外随着传输功率的增加,ESR会呈现与之成正比的关系。在高信噪比区域,本文所研究的通信系统的性能增益要高于随机选择方案下的通信网络。例如,在PS=20 dB时,OSS方案通信网络下的ESR值要比RS方案下的ESR高0.25 bit/s/Hz。

图3 给定PS=PJ=30 dB,K=8,β=0.5和α=0.5,遍历安全速率在不同的发射功率PS下的变化趋势

Fig.3 Given PS=PJ=30 dB,K=8,β=0.5 and α=0.5, the trend of ESR under different transmit power PS

图4 给定PS=PJ=30 dB,K=8和β=0.5,两种方案下遍历安全速率随α变化的趋势

Fig.4 Given PS=PJ=30 dB,K=8,and β=0.5, the trend of ESR with different α in the two schemes

图4所示ESR是一个关于α的拟凹函数曲线。对于给定的系统参数,我们可推导出ESR在不同α下的值。从图中可知,随着α的逐渐增大,ESR首先增加,直到达到该网络的最大ESR值,即α的最优点。如果继续增加超过这个最优点,ESR会与α成反比的关系。与采用了RS策略的通信网络性能相比,本文中所提出的OSS可以获得更大的性能增益。尽管这两种方案都在同一时刻达到ESR的最大值,但是本文提出通信方案明显要优于RS方案。通过进一步的分析系统的性能可知,当α的值一直增加,则拓扑网络结构中执行能量采集需要的时间要比信息传输的时间大很多,会造成信息传输效率下降,最终导致了图中所示曲线有下降为零的趋势。

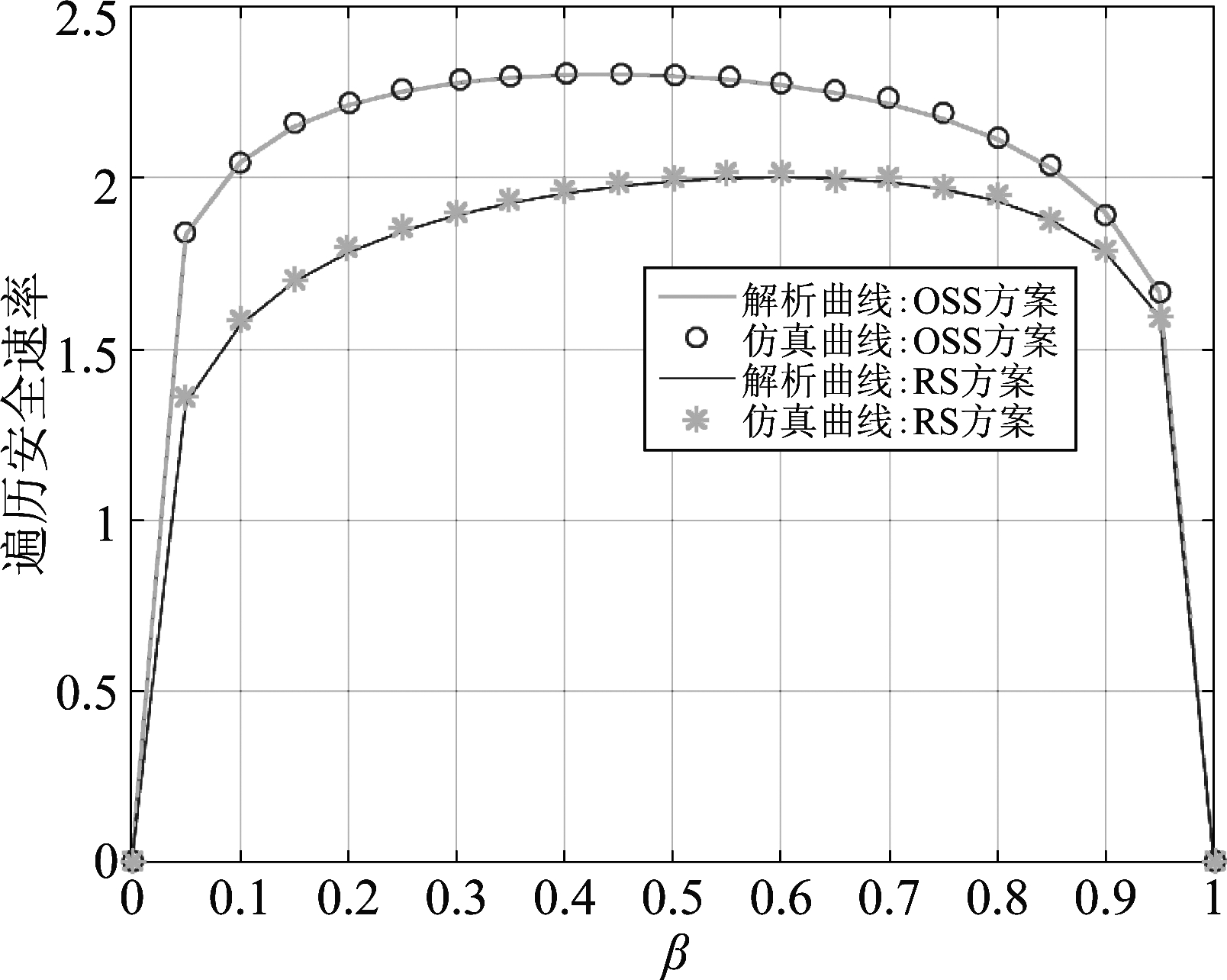

图5 给定PS=PJ=30 dB,α=0.5和K=8,遍历安全速率在不同β值下的变化趋势

Fig.5 Given PS=PJ=30 dB,α=0.5 and K=8, the trend of ESR with different β under the two strategy

图5所示为两种传输方案ESR值在不同功率分配因子β下性能分析曲线。当β逐渐从0增加到它的最优值,ESR也将会增加,但是随着β继续增加超过它的最优值,ESR会出现下降的趋势。这主要因为随着β增加,中继在第一时隙内通过能量采集获取到的信号功率也会增加,同时增大了中继上的发射功率,从而提高了通信网络的安全传输性能。但是,随着β的继续增加,信源发射功率则会下降,直到信息传输中断。一方面,在β小于它最优值时,可以使用较小的功率来获取能量,然后利用采集到的能量转发信息;另一方面,当β增加直到超过它的最优值时,在能量采集活动中则会浪费更多的能量,从而只有很少一部分能量用于信息的转发。

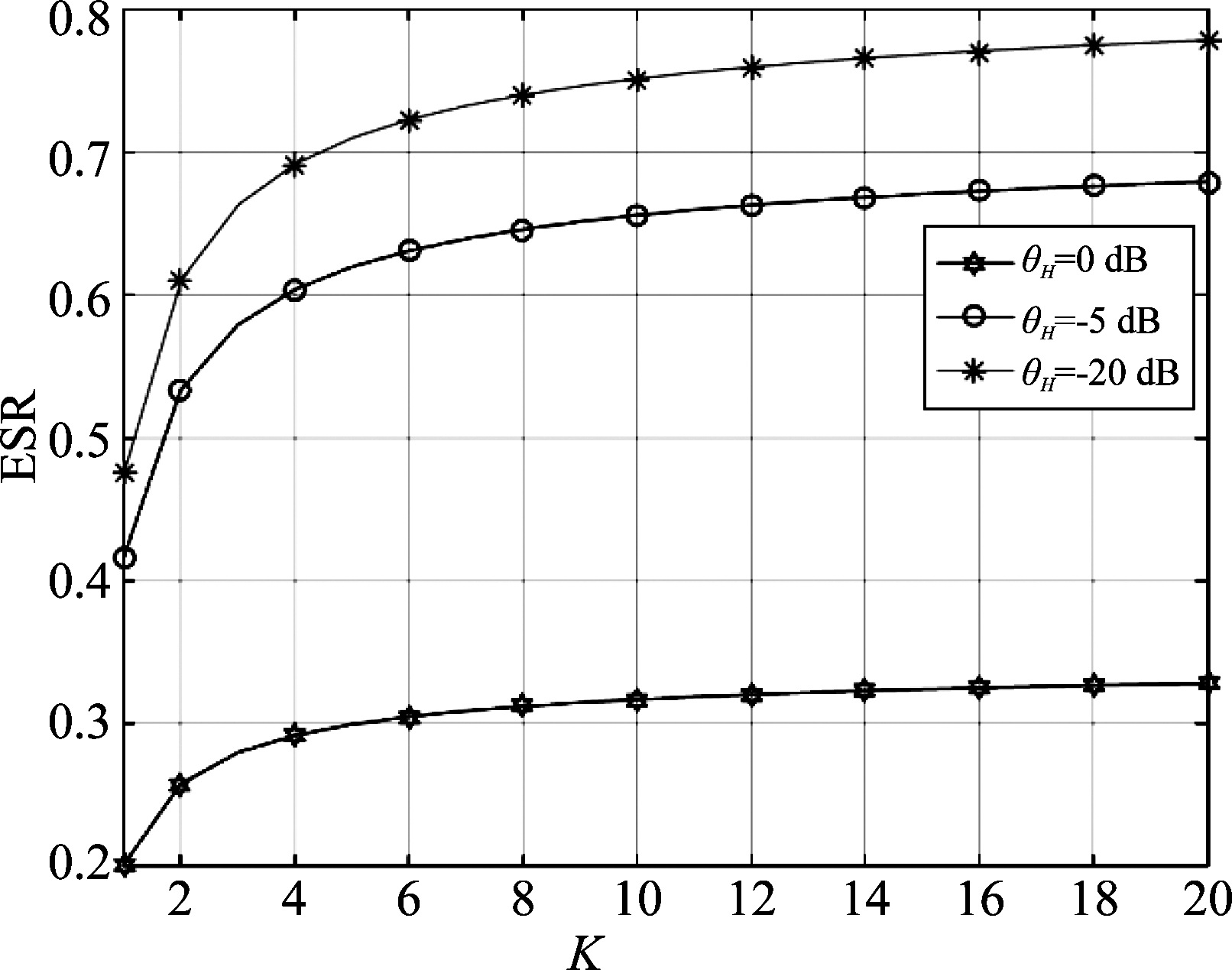

图6所示为多用户分集数目在不同的阈值功率下对系统ESR的影响。从下图可知,采用OSS的通信网络中的ESR会随着用户分集数K的增加而增大,直到趋近于平稳。这主要是因为在分布式多用户网络系统中,无线衰落信道的质量随时间随机变化,且不同无线信道之间的衰落是相互独立。所以,在任何时候都会存在某个用户比其他用户拥有更好的信道条件。通过机会调度策略,将信息资源分配给信道质量最好的用户节点,可使安全传输网络中数据传输速率可达到最大,从而使ESR增大。 此外,ESR在θH=0 dB,θH=-5 dB和θH=-20 dB时,各仿真曲线如图所示。

图6 给定PS=PJ=10 dB,α=0.5和β=0.5,遍历安全速率在不同的θH下随K变化的趋势

Fig.6 Given PS=PJ=10 dB,α=0.5 and β=0.5, the trend of ESR under different K and θH

5 结论

本文提出了一种两跳能量受限非可信中继协作加扰安全通信系统。信源与干扰节点可以同时传输能量和密码信息到能量受限的非可信中继。此外,该协作中继可利用采集到的能量将接收到的密码信息转发到通过OSS技术选取的最佳目的用户。为了对抗非可信中继的窃听,干扰机在信源传输信息信号同时,广播人工噪声信号进行协同干扰。尽管协作中继转发的信号中包含了一部分干扰机发送的噪声信号,但是,通过先验信息目的用户接收信号后可利用自干扰消除技术去除噪声信号,然后提取出有用信息。仿真结果验证了本文所提出的传输方案的正确性以及有效性。此外,本文提出的研究方案更加适合分布式多用户选择网络方案。

[1] Wyner A D. The wire-tap channel[J]. The Bell System Technical Journal,1975,54(8): 1355-1387.

[2] Li Y,Zhao R,Tan X. Secrecy Performance Analysis of Artificial Noise Aided Precoding in Full-Duplex Relay Systems[C]∥GLOBECOM 2017-2017 IEEE Global Communications Conference. IEEE 2017: 1- 6.

[3] 谭星,赵睿,王聪,等. 协作干扰下的非可信中继与全双工目的节点系统的遍历安全容量分析[J]. 信号处理,2017,33(5): 732-740.

Tan Xing,Zhao Rui,Wang Cong,et al. Ergodic Secrecy Capacity of Untrusted Relay and Full Duplex Destination Systems with Cooperative Jamming[J]. Journal of Signal Processing,2017,33(5): 732-740.(in Chinese)

[4] Li Y,Zhao R,Fan L,et al. Antenna Mode Switching for Full-Duplex Destination-Based Jamming Secure Transmission[J]. IEEE Access,2018: 9442-9453.

[5] Zhao R,Huang Y,Wang W,et al. Ergodic Achievable Secrecy Rate of Multiple-Antenna Relay Systems With Cooperative Jamming[J]. IEEE Transactions on Wireless Communications,2016,15(4): 2537-2551.

[6] 聂志巧,赵睿,方嘉佳,等. 基于功率分配能量采集的全双工放大转发中继系统[J]. 信号处理,2017,33(4): 641- 648.

Nie Zhiqiao,Zhao Rui,Fang Jiajia,et al. Amplify-and-Forward Full-Duplex Relaying Systems with Power Splitting-Based Energy Harvesting[J]. Journal of Signal Processing,2017,33(4): 641- 648.(in Chinese)

[7] Mamaghani M T,Mohammadi A,Yeoh P L,et al. [IEEE GLOBECOM 2017-2017 IEEE Global Communications Conference-Singapore(2017.12.4-2017.12.8)] GLOBECOM 2017-2017 IEEE Global Communications Conference-Secure Two-Way Communication via a Wireless Powered Untrusted Relay and Friendly Jammer[J]. 2017: 1- 6.

[8] Fan Y,Liao X,Gao Z.Joint Energy Harvesting and Jamming Design in Secure Communication of Relay Network[C]∥GLOBECOM 2017-2017 IEEE Global Communications Conference. IEEE 2017: 1- 6.

[9] Chen Z,Hadley L,Ding Z,et al. Improving Secrecy Performance of a Wirelessly Powered Network[J]. IEEE Transactions on Communications,2017,65(11): 4996-5008.

[10] Yao R,Lu Y,Tsiftsis T A,et al. Secrecy Rate-Optimum Energy Splitting for an Untrusted and Energy Harvesting Relay Network[J]. IEEE Access,2018: 19238-19246.

[11] Ge J,Li J,Zhang C,et al. Joint optimal power allocation and relay selection scheme in energy harvesting asymmetric two-way relaying system[J].IET Communications,2015,9(11):1421-1426.

[12] Medepally B,Mehta N B. Voluntary Energy Harvesting Relays and Selection in Cooperative Wireless Networks[J]. IEEE Transactions on Wireless Communications,2010,9(11): 3543-3553.

[13] Nasir A A,Zhou X,Durrani S,et al. Relaying Protocols for Wireless Energy Harvesting and Information Processing[J]. IEEE Transactions on Wireless Communications,2013,12(7): 3622-3636.

[14] Zhao R,Tan X,Chen D,et al. Secrecy Performance of Untrusted Relay Systems with a Full-Duplex Jamming Destination[J]. IEEE Transactions on Vehicular Technology,vol. PP. no. 99,2018.

[15] Vo V N,Nguyen T G,So-In C,et al. Secrecy Performance Analysis of Energy Harvesting Wireless Sensor Networks with a Friendly Jammer[J]. IEEE Access,2017: 25196-25206.

[16] Gupta V,Kalamkar S S,Banerjee A. [IEEE GLOBECOM 2017-2017 IEEE Global Communications Conference-Singapore(2017.12.4-2017.12.8)] GLOBECOM 2017-2017 IEEE Global Communications Conference-On Secure Communication Using RF Energy Harvesting Two-Way Untrusted Relay[J]. 2017: 1-7.

[17] Kalamkar S S,Banerjee A. Secure Communication Via a Wireless Energy Harvesting Untrusted Relay[J]. IEEE Transactions on Vehicular Technology,2017,66(3): 2199-2213.

[18] Fan L,Lei X,Li W.Exact Closed-Form Expression for Ergodic Capacity of Amplify-and-Forward Relaying in Channel-Noise-Assisted Cooperative Networks with Relay Selection[J]. IEEE Communications Letters,2011,15(3): 332-333.

[19] Ashraf M,Ju W J,Han J K,et al. Capacity Maximizing Adaptive Power Splitting Protocol for Cooperative Energy Harvesting Communication Systems[J]. IEEE Communications Letters,2018,22(5): 902-905.

[20] Alkheir A A,Ibnkahla M. An accurate approximation of

the exponential integral function using a sum of exponentials[J]. IEEE Communications Letters,2013,17(7): 1364-1367.

[21] Kuhestani A,Yeoh P L,Mohammadi A. Optimal Power Allocation and Secrecy Sum Rate in Two-Way Untrusted Relaying[C]∥GLOBECOM 2017-2017 IEEE Global Communications Conference. IEEE,2018: 1- 6.

[22] Gradshteyn I S,Ryzhik I M. Table of integrals,series and products[J]. Mathematics of Computation,1965,20(96): 1157-1160.