1 引言

如今无线设备广泛应用于各种通信系统和网络中,然而传统的频谱分配机制已不能满足日益增长的数据传输需求[1]。认知无线电(Cognitive Radio,CR)[2]技术允许次用户(Secondary Users,SU)高效智能地动态接入频谱,可有效解决频谱资源利用率低的问题[3]。频谱感知[4]是CR的关键技术之一,SU必须准确感知信道的占用情况,以避免对主用户(Primary User,PU)造成干扰。在各种感知技术中,能量检测[5]由于简单而被广泛使用。

认知无线电网络[6](Cognitive Radio Networks,CRN)常受到信道阴影衰落、噪声[3]等随机因素的影响,因此,为了提高频谱感知性能,通常采用分布式协作频谱感知(Cooperative Spectrum Sensing,CSS)。在分布式CSS网络中,SU和邻居用户交换信息,通过信息融合得到最终的判决结果。然而,由于设备故障、信道阴影衰落和噪声等的影响,常常导致SU发送不可靠信息,并把不可靠信息分享给邻居用户,这必将导致最终的判决结果不准确。此外,恶意用户在协作过程中发动攻击,也会导致其他SU得到错误的频谱感知结果,进而影响合法用户使用频谱资源。因此,如何高效地检测[8]出非法用户显得尤为重要。

CRN中常见的攻击有模拟主用户攻击(Primary user emulation attack,PUEA)[9]和频谱感知数据伪造(SSDF,Spectrum Sensing Data Falsification)攻击,本文主要研究SSDF攻击和相应的防御策略。CSS分为感知阶段和数据融合阶段,SSDF攻击发生在数据融合阶段,恶意用户通过发送虚假信息误导诚实用户。针对SSDF攻击,文献[1]中提出一种集中式场景下基于信誉的检测方法,该方法考虑了公共控制信道的衰落效应对恶意用户检测的影响,为每个用户设置了信誉值门限,过滤掉信誉值低于预设门限的用户,增加了最终判决结果的准确性,但该方法很难应用于分布式网络;文献[10]中利用贝叶斯推断来检测恶意用户,通过“层层筛选”分离恶意用户和诚实用户,并将恶意用户从网络中剔除。然而,恶意用户的剔除将导致网络重新组网,不利于保持网络连通性;文献[11]提出了一种加权序列概率测试(Weighted Sequential Probability Ratio Test,WSPRT)方法,若次用户的发送信息和本地结果一致,则信誉值增加,若不一致,则信誉值减少。信誉值高的用户在最终融合时贡献较大,但这种方法复杂度高,且不适用于分布式网络;文献[12]中提出一种基于信誉模型和可靠用户的协作感知方法,当次用户的感知结果和本地结果一致时,信誉值加一,不一致时减一,并设置信誉值门限,若用户的信誉值低于该门限,则检测结果为恶意用户,但文中的方法仅在攻击用户较少时检测性能较好,不适用于有较多攻击用户的场景;文献[13]中提到一种安全的、高能效的协作频谱感知防御机制,该方法考虑了能量效率和安全性的关系,用信誉机制检测诚实用户和恶意用户,但算法较复杂,难以应用在分布式网络,并且当网络中发动随机攻击的用户占比较大时,该方法的准确率会大大降低;文献[14]提出一种基于机器学习的协作感知信誉机制,鼓励用户发送可靠信息,使发送诚实信息的用户信誉值增加,但该方法没有对恶意用户的信誉加以惩罚,这样就导致恶意用户可以通过先伪装为诚实用户来增加信誉值,当信誉值高于门限值时再发动攻击,给网络带来极大的损害;文献[15]结合置信传播算法提出一种信誉模型,该信誉模型奖励诚实用户,惩罚恶意用户,信誉值高的用户在最终判决时占得比重大,该方法简单高效,但是没有考虑感知器设备故障状态下导致的感知信息不准确的情况,所以协作效率低。

为了解决上述问题,本文结合置信传播算法设计了一种基于SU分组的信誉模型方案来防御SSDF攻击。SU(手机平板等移动设备)由于设备损坏[18]、所处频谱环境恶劣、受到恶意攻击会导致频谱感知结果不准确,进而把错误的感知信息分享给邻居用户,使最终感知结果产生偏差和错误,影响授权用户正常使用频谱资源,大大降低了协作感知效率。在感知阶段,本文使用简化了的置信传播算法的本地函数[15],在置信传播算法中,本地函数代表感知结果,本地函数值越大表示该信道被主用户占用的概率越高。我们认为故障用户的感知结果与真实结果偏离程度较大,即在主用户存在时,故障用户的本地函数值很小,而主用户不存在时,故障用户的本地函数值很大。因此,可以根据本地函数的偏差对所有SU分组,筛选出设备故障用户,用剩下的一组(即可正常工作的用户组)进行数据融合;在融合阶段,SU将本地观察发送给邻居用户,每个SU通过融合所有邻居用户的信息来判断主用户是否存在,我们将融合值定义为置信值。本文在信息融合时采用信誉机制,增加感知结果与本地结果一致的用户的信誉值,减小与本地结果不一致的用户信誉值,以信誉值作为权重因子计算最终的判决值。本文研究了两种攻击模式[15]:第一种为相反性攻击(Opposite Attack,OA),恶意用户报告和感知结果相反的信息;第二种为随机性攻击(Random Attacks, RA),恶意用户发送随机正态分布的感知信息。本文用了单次迭代的置信传播算法,降低了计算复杂度,仿真结果表明第7次迭代时,置信值均值收敛,在有较多恶意用户的场景下,本文的算法依然能够快速收敛。

2 系统模型

本文使用能量检测模型[5]进行本地感知,每个用户的接收能量和发射机发射能量的关系式[3]为:

(1)

其中,Pt表示发射机发射能量,Pri表示各个用户的接受能量,α为路径损失因子,di为各用户到发射机的距离,h代表信道阴影衰落随机变量。

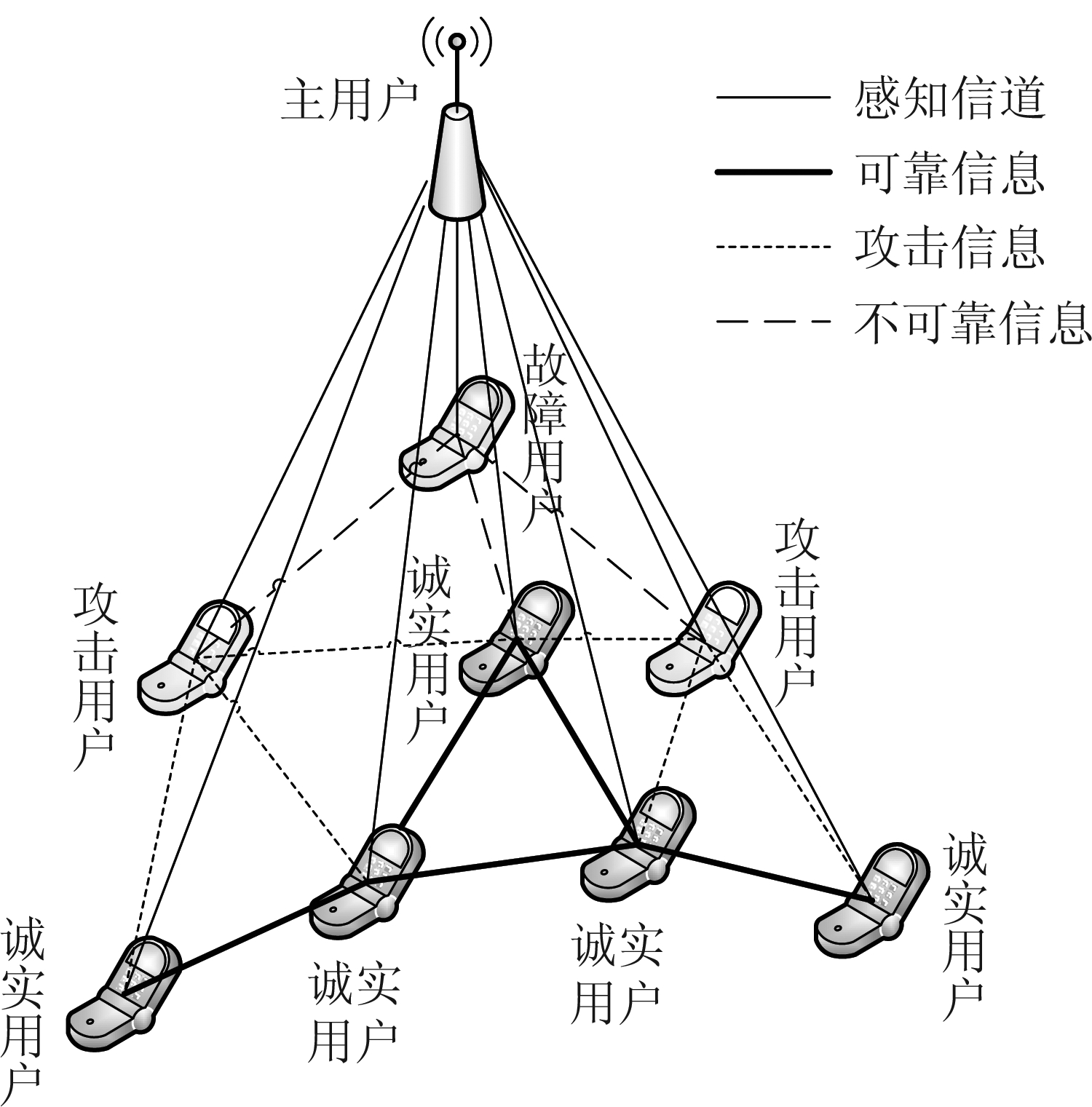

本文以移动设备(手机等)作为频谱感知器,在CRN中有一个PU,若干个SU。假设网络[21-22]中存在故障用户,恶意用户随机分布在SU中。SU随机分布在固定平面内,当SU之间的距离大于有效通信距离[3]时,则互不为邻居用户。图1给出分布式网络拓扑结构,假设在一个感知周期内网络拓扑图保持不变。如图所示,诚实用户之间传递可靠信息,恶意用户发送攻击信息,故障用户发送不可靠信息,邻居用户之间传递的为可靠信息,互相不为邻居的用户之间不传递信息。假设通信信道存在多径效应,服从瑞利分布。

图1 网络拓扑图

Fig.1 Network topology

3 方案设计

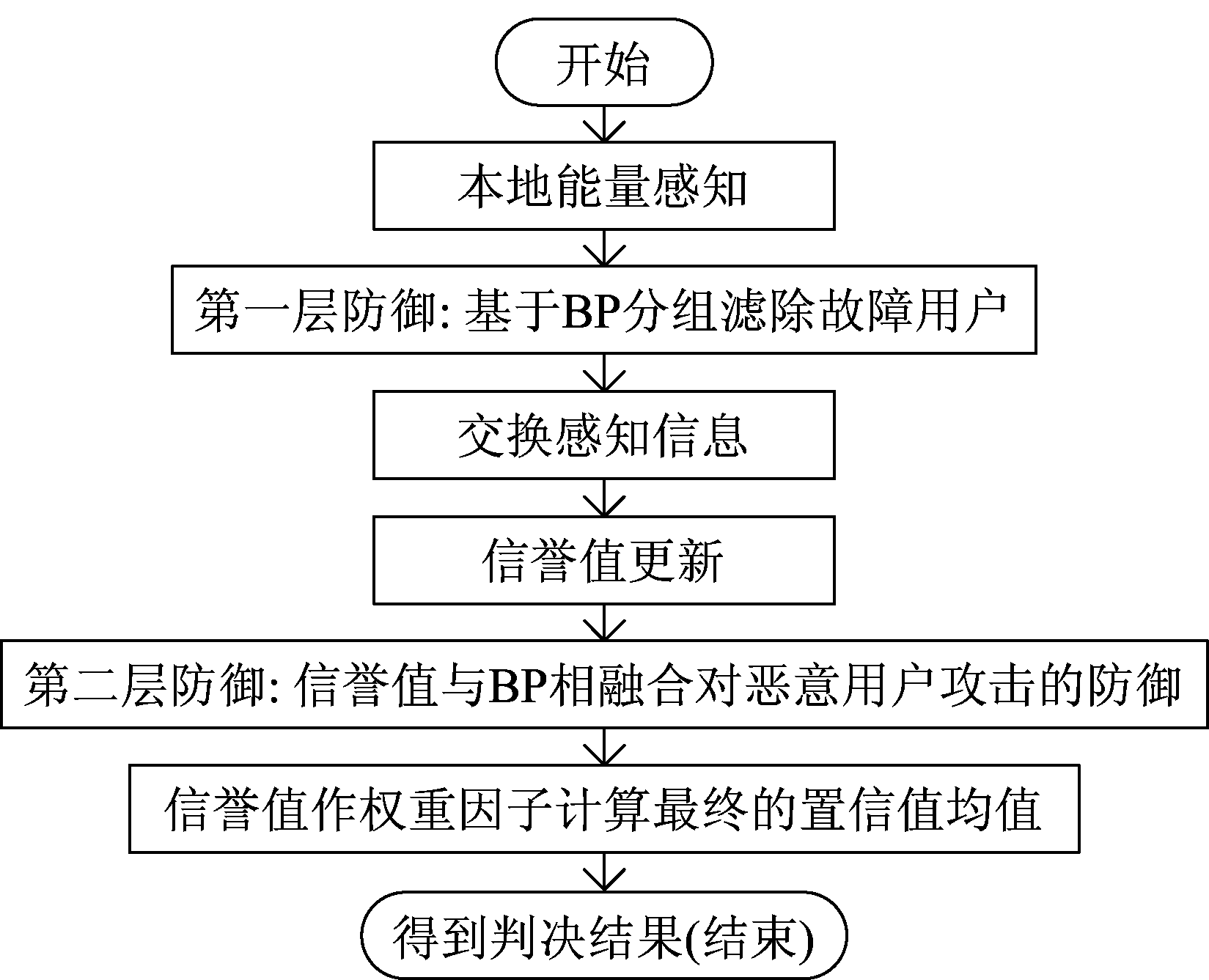

本文结合置信传播算法和信誉模型设计了一种SU分层过滤的方案。由能量感知得到本地感知结果,用置信传播算法对SU分层过滤,计算过滤后的SU的信誉值并迭代更新,以信誉值为权重因子计算最终的判决值,根据最终的判决值得到判决结果,如图2所示。

图2 方案流程图

Fig.2 Scheme flow chart

3.1 置信传播模型设计

本方案用的置信传播模型(Belief Propagation,BP)是基于文献[10,15,17]的BP框架。BP算法是一种有效的分布式协作融合算法,在马尔科夫随机场中,用户i根据已知的观察用户的信息yi来推断未知的信息xi,观察用户和隐用户之间的关系用本地函数φi(xi,yi)来表示,用户i的置信值bi(xi)就是它的边缘分布概率。基于马尔科夫模型[10],本文将马尔科夫随机场中的用户视为SU,将用户的本地观察视为SU对PU的感知信息。

bi(xi)表示为用户i的本地函数φi(xi,yi)与所有来自它邻居用户的消息的均值,其中N(i)表示用户i的邻居用户个数,置信值的定义式[17]为

(2)

mij(xi)代表次用户i的邻居用户j传递给i的消息,消息传递函数[17]定义为:

(3)

其中,ψij(xi,xj)表示SU之间的函数关系,当所有SU和邻居用户交换完信息,此时各个SU得到收敛的置信值,用该置信值计算置信值均值,和判决门限比较,假设H0表示主用户存在,H1表示主用户不存在,如果均值大于门限值,则表示主用户存在,反之主用户不存在,bτ表示预设的门限值,N表示SU个数。文献[15]的置信值均值定义如下:

(4)

判决表达式[15]如下:

(5)

3.1.1 本地函数(Local Function, LF)

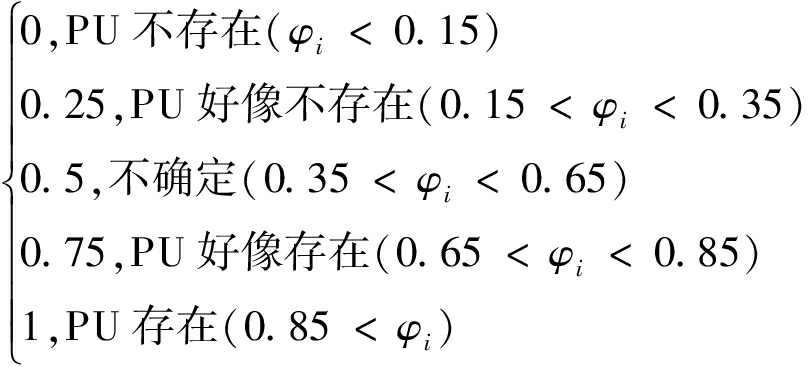

BP算法中SU通过计算PU占用信道的概率得到本地感知结果,用本地函数[16]表示。本地函数值越大,PU占用信道的概率越大;本地函数值越小,PU占用信道的概率越小。本地函数定义式[15]如下,其中φi根据文献[3]得到:

φi(xi,yi)=

(6)

在频谱感知网络中,设备故障会导致频谱感知器发送的信息不可靠,而不可靠的信息在SU之间传递必然导致最终感知结果不准确。我们认为故障用户的输出结果与真实结果偏离程度较大,而偏差代表了期望输出与真实标记的差别,因此,本文用本地函数的偏差来检测故障用户。偏差越大,则该用户为故障用户的可能性越大,偏差越小,则该用户为正常用户的可能性越大。偏差的定义式(7)如下,γi为用户i的偏差,L为用户i在一个周期内迭代的次数,将每一个用户的偏差与门限值λ比较,若偏差大于λ,则判断该用户为故障用户,否则为正常用户。

(7)

(8)

通过计算本地函数的偏差,将所有SU分成两组,故障用户为一组,正常用户为一组。假设集合Tf代表SU为故障用户,集合Tn代表SU为正常用户。用户i的分组表达式如下:

(9)

3.1.2 兼容性函数(Compatibility Function,CF)

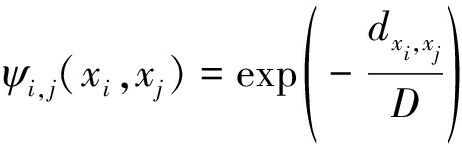

BP算法中兼容性函数表示SU之间观察值的联系,我们用CF对次用户增加距离约束,认知网络中,距离越远的用户的信息越不可靠,距离越近的用户所处的频谱环境越相似[15],得到的感知信息也越相似。在本文中,用户i只需和距离近的用户(邻居用户)交换感知信息,互不为邻居的用户之间不发送任何消息,这样不仅减少了SU多次传递消息给通信网络带来的压力,也提高了用户感知结果的准确性,CF的定义[3]如下:

(10)

其中,dxixj表示次用户i和次用户j之间的距离,D为参考距离,D取值[15]为8.3058 m。CF取值不能大于1,同时不能小于0,CF值越接近于1,表示两个SU之间的感知信息越相似,若CF值为0,则表示这两个用户不相关,互不影响各自的感知信息。

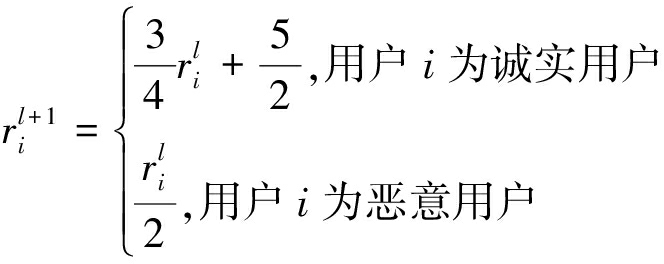

3.2 信誉模型

我们通过信誉模型对次用户增加第二个约束,信誉值越高的用户的感知信息越可靠,我们将SU的感知结果和本地观察值比较,如果该用户的感知结果和本地观察值一致,则信誉值增加,如果不一致,则信誉值减少。通过对诚实用户给予较大的奖励,对恶意用户给予较大的惩罚,能够得到较准确的置信值,信誉值迭代公式[15]如下:

(11)

qi(l)表示用户i第l次迭代时的感知结果,qi表示用户i的本地结果,若用户i的感知结果和本地结果一致,则信誉值增加,反之,则信誉值减少。

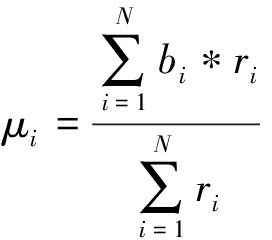

3.3 置信值均值计算

SU经过信息交换之后,需要计算置信值,用户的置信值大小反应了该用户感知结果的准确性,置信值越大,表示事件“用户得到的感知结果是正确的”发生的概率越大,而攻击用户的置信值可能较大、较小或者正常,在计算置信值均值时,公式(4)用各用户置信值的简单平均。本文引入信誉模型,以信誉值作为权重因子来计算置信值均值。本文计算置信值均值(判决值)的表达式:

(12)

可以看出,信誉值高的用户在计算均值时占的权重大,信誉值融合时得到的置信值更加准确。经过一定次数迭代之后,各用户均值收敛到一个稳定的值,文献[15]对置信值求平均得到置信值均值,本文计算置信值均值时增加了信誉约束,这样得到的收敛值更加准确,在与门限值比较时,本文用μi来代替υi[15],用如下式子表示主用户信道占用情况:

(13)

3.4 算法流程

1. 根据文献[3]得到φi;

2. 根据式(6)得到本地函数;

3. 根据式(9)对SU分组,并让Tn集合中的用户进入下一步;

4. 对Tn集合中的每一个SU观察l次;

5. for i=1:N(N为次用户数);

6. for j=1:N

7. 根据式(10)计算兼容性函数;

8. 根据(3)计算消息传递函数;

9. if qi(l)=qi

11. else

![]()

13. end

14. 根据式(2)计算置信值;

15. 根据式(12)计算置信值均值;

16. end

17. end

4 仿真分析

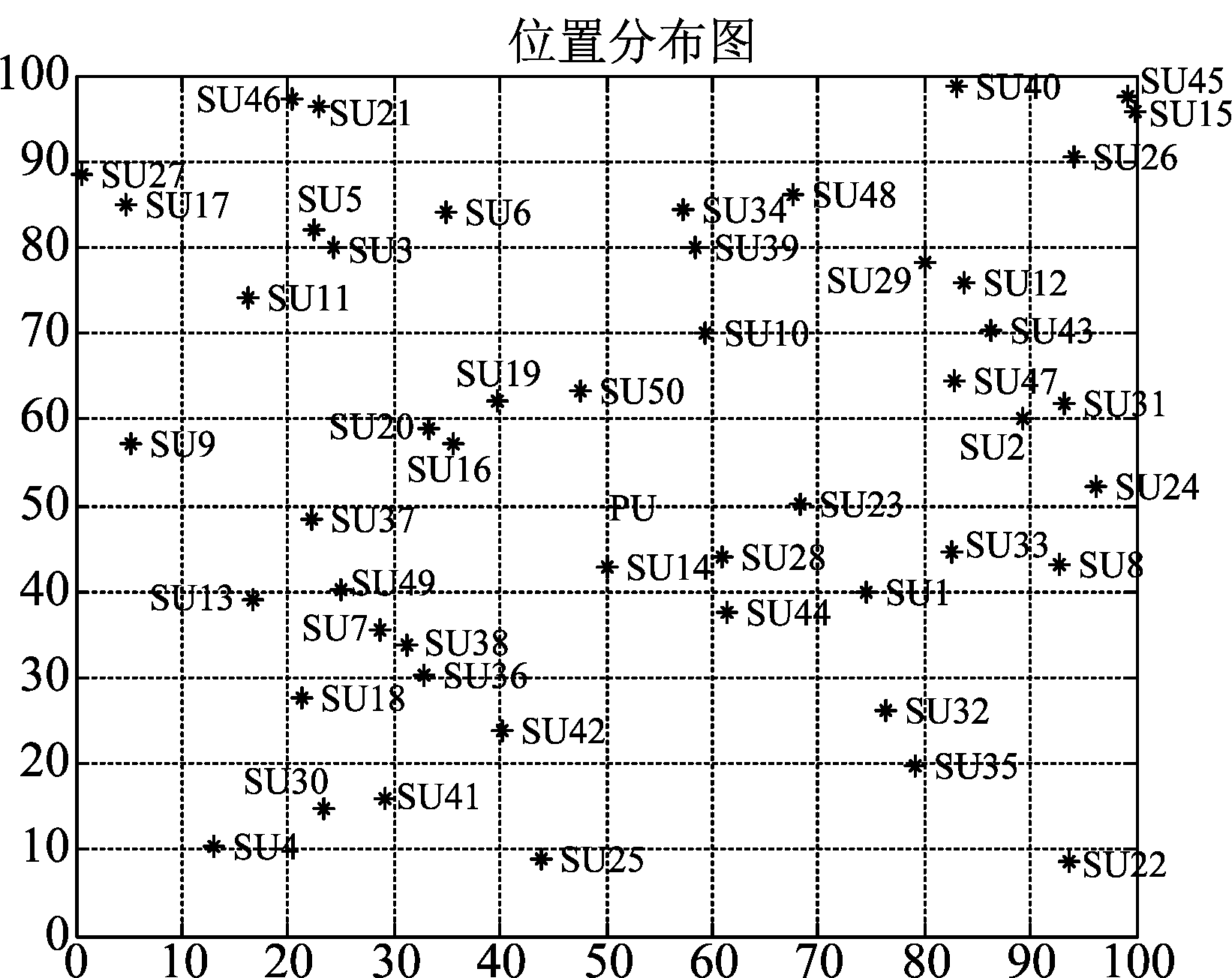

在100 m*100 m的平面内随机产生50个位置,标记为SU,SU的分布如图3所示。假设恶意用户随机隐藏在这50个用户中,认知网络中存在一个PU,发射功率为66 dBm,PU到认知网络距离为5 km,信道损失参数为2.5,次用户之间最大的通信距离为20 m,迭代次数l为30。

本文随机选取了10个用户作为发动攻击用户,2个故障用户,假设PU存在、次用户可以正常感知主用户信息、次用户之间可以准确得传递消息。

图3 CRN用户分布图

Fig.3 CRN user profile

4.1 相反性攻击场景下的仿真分析

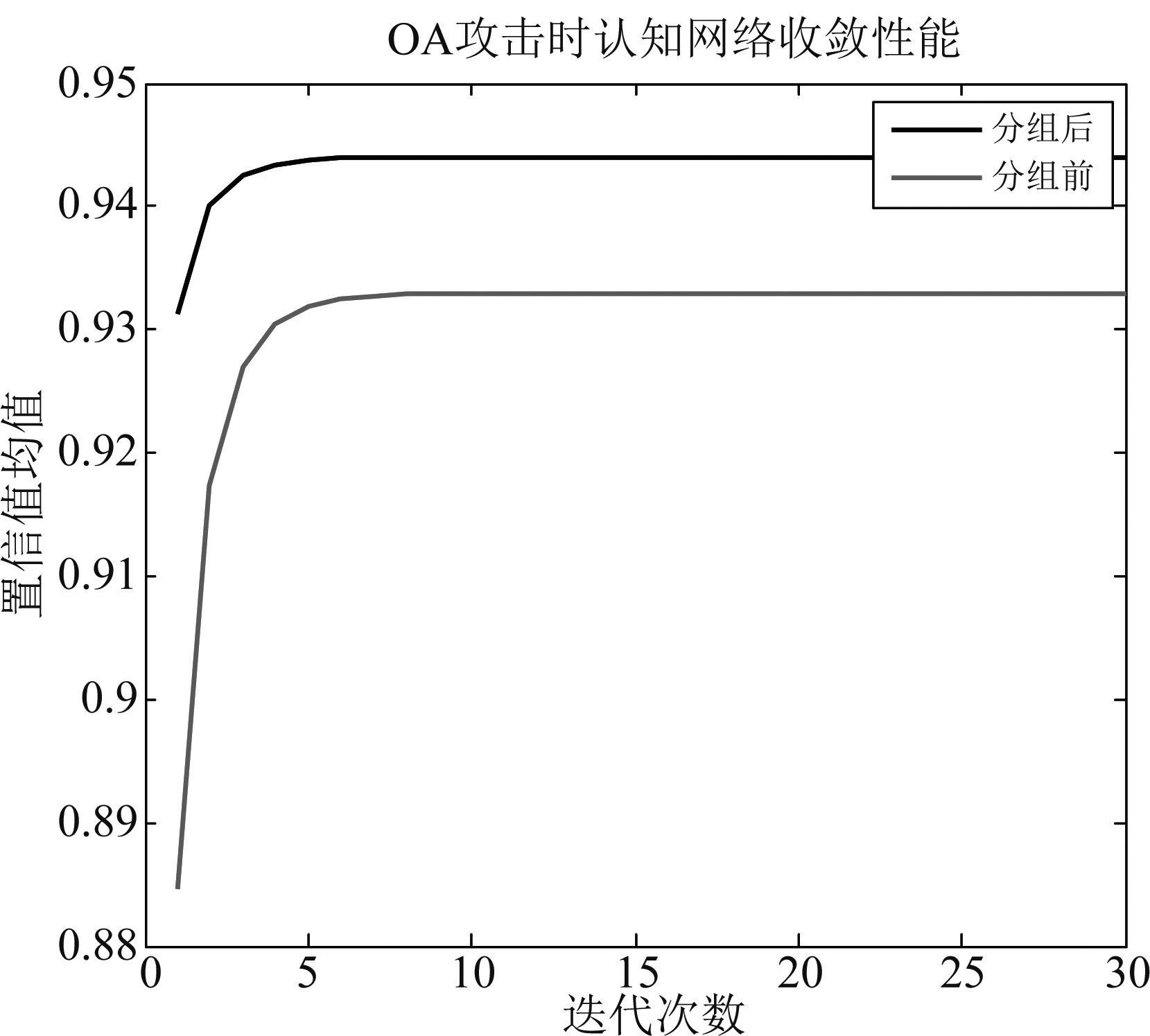

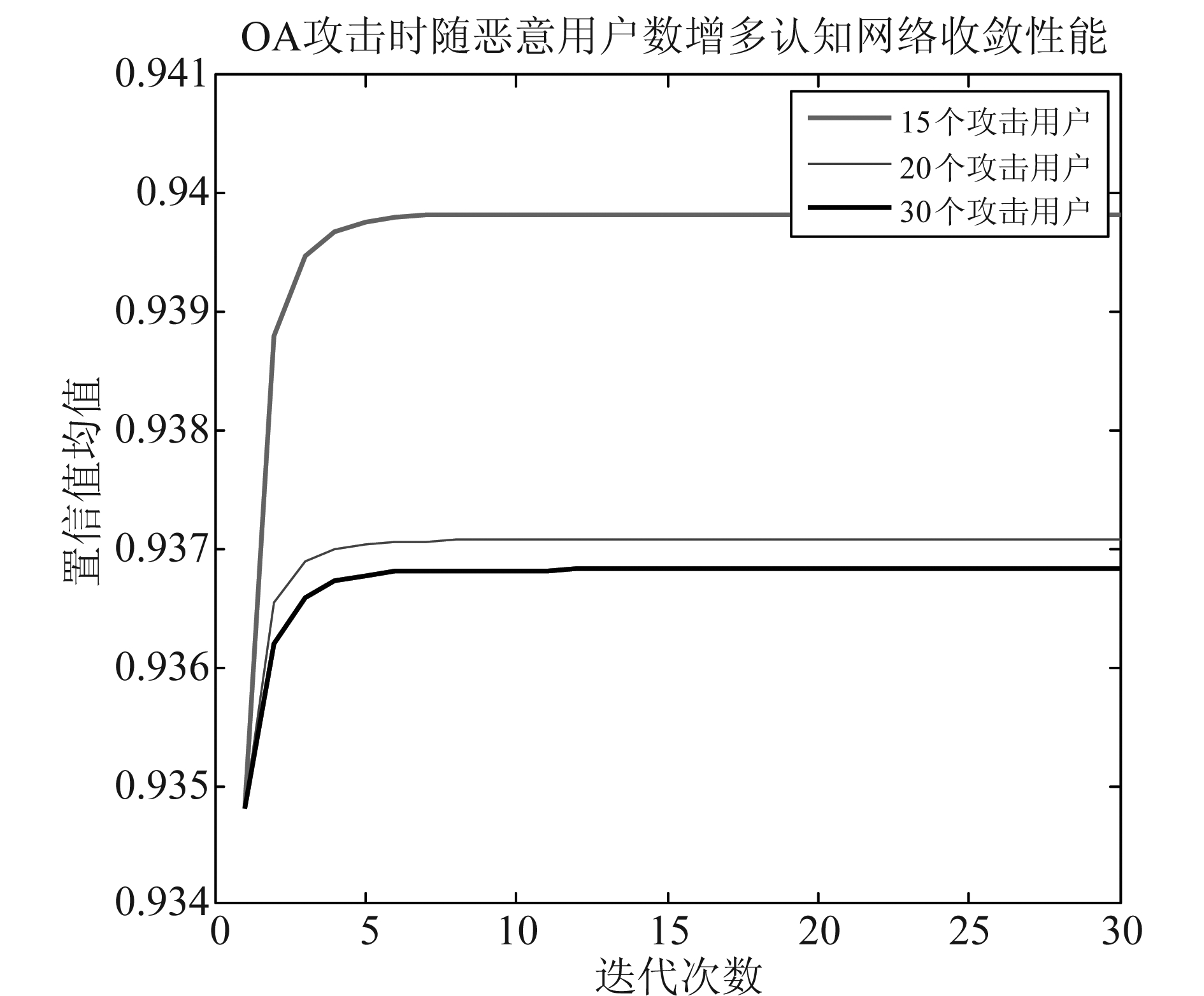

本文研究两种攻击模式,第一种为相反性攻击(Opposite attack,OA),即恶意用户持续报告与感知结果相反的信息,PU存在时,恶意用户传送信息为主用户不存在;PU不存在时,恶意用户发送信息为主用户存在。PU存在时,第一种攻击的仿真结果如图4所示,置信值均值逐渐增加,第7次迭代时收敛,收敛值为0.9440。而没有经过分组方法的用户即使在没有攻击用户的情况下,由于设备损坏等随机因素的影响,得到的收敛值要低于有分组方法时的收敛值,且收敛速度慢,没有分组时经过10次迭代收敛,收敛值为0.9330。由图5可知,OA攻击模式下,随攻击数目增多,本文的方法依旧能快速收敛,且收敛速度不受攻击用户数影响,30个攻击用户时大约需要7次迭代收敛。

图4 OA攻击场景下,认知网络收敛性能

Fig.4 Convergence performance of cognitive networks in

OA attacks scenarios

图5 OA攻击场景下,不同攻击用户数时认知网络收敛性能

Fig.5 Convergence performance of cognitive networks when the

number of attackers is different in OA attacks scenarios

4.2 随机攻击场景下的仿真分析

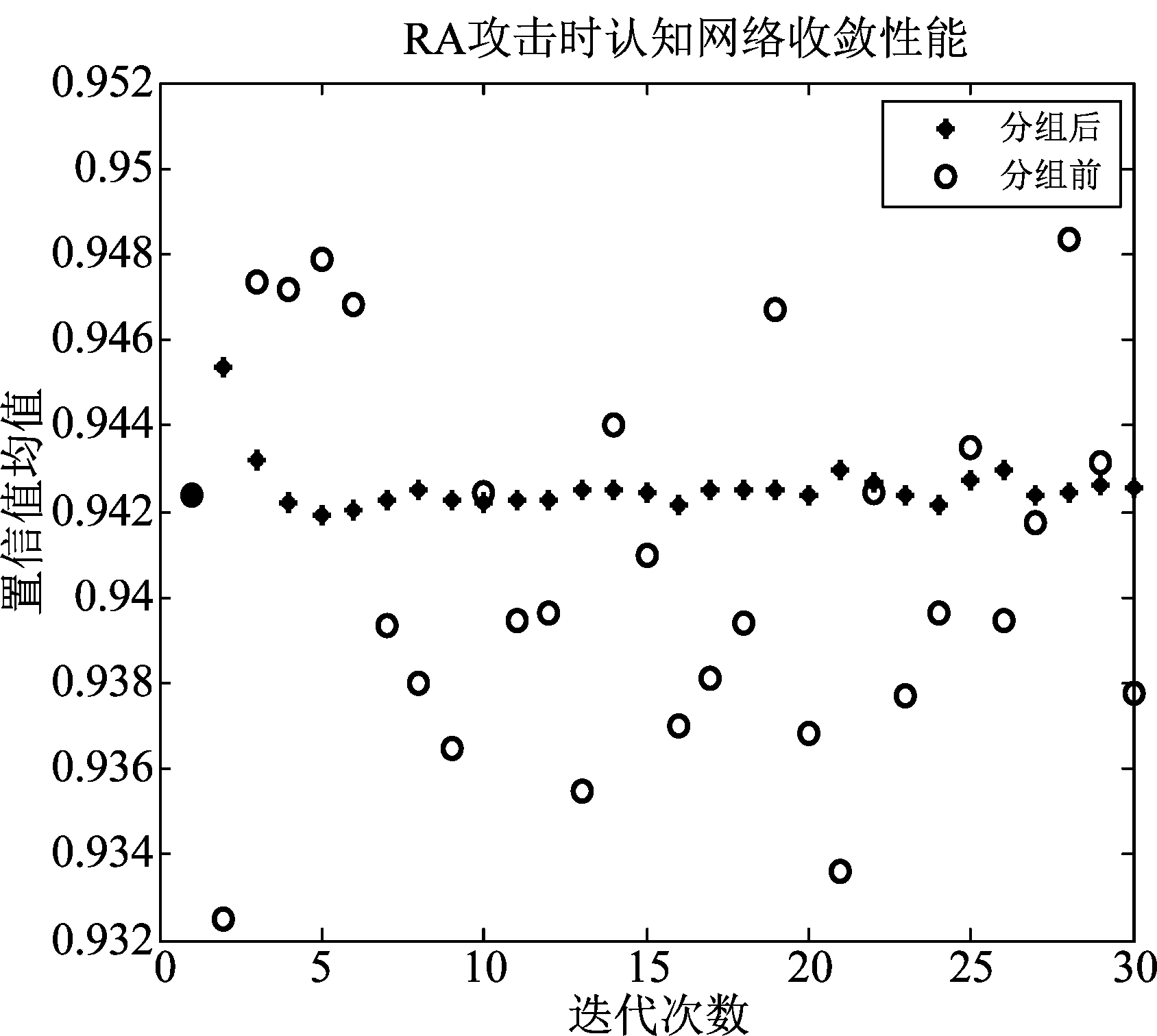

第二种攻击方式为随机攻击(Rand attack,RA),即恶意用户随机报告感知信息。发动RA攻击时可能会发送正确的感知信息,因此RA攻击比OA攻击对认知网络造成的损害小。由图6可以看出有分组时,RA攻击模式下置信值均值迂回增加,5次迭代之后收敛至参考值,而没有分组时置信值均值波动较大,收敛性能一般。

图6 RA攻击场景下,认知网络收敛性能

Fig.6 Convergence performance of cognitive networks in

RA attacks scenarios

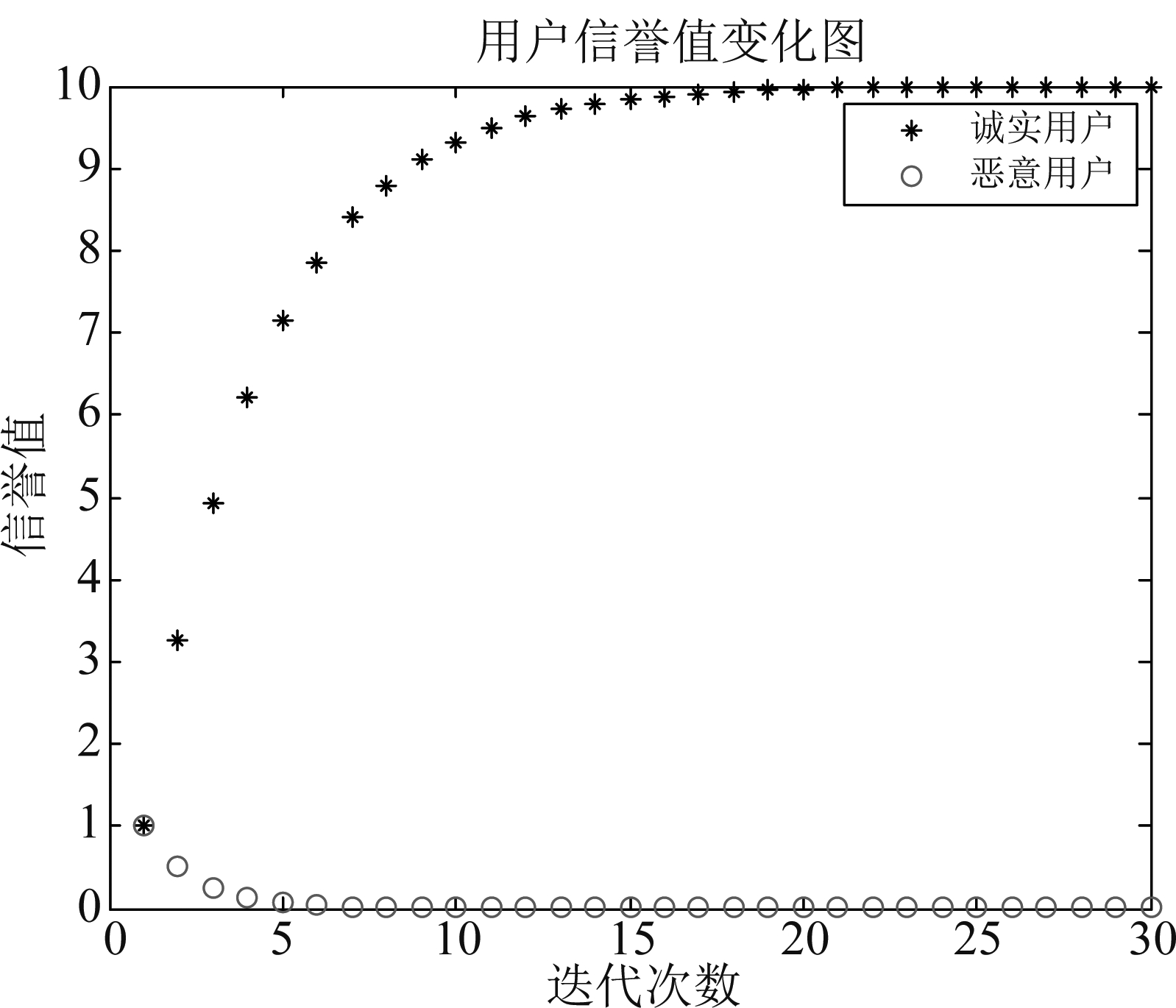

我们假设在一个迭代周期内,次用户的网络拓扑图不变,用户的性质不变,即如果用户发动攻击,那么在本次迭代周期内该用户一直保持恶意用户身份,信誉值将会在本周期的各次迭代时减少,而诚实用户的信誉值将会在本周期各次迭代时增加,由图7可以看到,诚实用户的信誉值逐渐增加然后收敛,而恶意用户的信誉值一直下降至0,当信誉值收敛时得到的置信值更加可靠。

图7 次用户信誉值变化曲线

Fig.7 Secondary user reputation value change curve

5 结论

本文提出了一种在数据融合之前先对次用户分组的方案,该方案结合改进的置信传播算法,用信誉值作为权重因子来计算最终的判决值。仿真结果表明,有分组的认知无线电网络的收敛性能较无分组时网络的收敛性能好、协作效率高,能有效抵御分布式认知无线当网络中SSDF攻击。本文的算法复杂度低,适用多种攻击场景、多个恶意用户场景。

参考文献

[1] Ma L, Xiang Y, Pei Q, et al. Robust Reputation-Based Cooperative Spectrum Sensing via Imperfect Common Control Channel[J]. IEEE Transactions on Vehicular Technology, 2017, PP(99):1-1.

[2] Haykin S. Cognitive radio: brain-empowered wireless communications[J]. IEEE Journal on Selected Areas in Communications, 2005,23(2):201-220.

[3] Yuan Z, Niyato D, Li H, et al. Defeating Primary User Emulation Attacks Using Belief Propagation in Cognitive Radio Networks[J]. IEEE Journal on Selected Areas in Communications,2012,30(10):1850-1860.

[4] Edwin K, Walingo T. Optimal fusion techniques for cooperative spectrum sensing in cognitive radio networks[C]∥2016 International Conference on Advances in Computing and Communication Engineering (ICACCE).Durban,2016: 146-152.

[5] Cai Y, Mo Y, Ota K, et al. Optimal data fusion of collaborative spectrum sensing under attack in cognitive radio networks[J]. IEEE Network,2014,28(1):17-23.

[6] Bagwari A, Singh B. Comparative Performance Evaluation of Spectrum Sensing Techniques for Cognitive Radio Networks[C]∥2012 Fourth International Conference on Computational Intelligence and Communication Networks. Mathura, 2012:98-105.

[7] Li L, Li F, Zhu J. A method to defense against cooperative SSDF attacks in Cognitive Radio Networks[C]∥2013 IEEE International Conference on Signal Processing, Communication and Computing (ICSPCC 2013). Kunming, 2013:1- 6.

[8] Wu Hongxing, Sun Xuekang, Guo Caili, et al. Malicious user detection for wide-band cognitive radio networks[C]∥2016 Asia-Pacific Microwave Conference (APMC). New Delhi, 2016:1- 4.

[9] Chaitanya D L, Chari K M. Defense against PUEA and SSDF attacks in cognitive radio networks[C]∥2016 Online International Conference on Green Engineering and Technologies (IC-GET). Coimbatore, 2016:1-5.

[10] Wang W, Li H, Sun Y, et al. Securing Collaborative Spectrum Sensing against Untrustworthy Secondary Users in Cognitive Radio Networks[J]. Eurasip Journal on Advances in Signal Processing, 2009, 2010(1):1-15.

[11] Chen R, Park J M, Bian K. Robust Distributed Spectrum Sensing in Cognitive Radio Networks[C]∥IEEE INFOCOM 2008-The 27th Conference on Computer Communications. AZ:Phoenix, 2008.

[12] Zeng K, Pawelczak P, Cabric D. Reputation-based cooperative spectrum sensing with trusted nodes assistance[J]. IEEE Communications Letters, 2010,14(3):226-228.

[13] Ren J, Zhang Y, Ye Q, et al. Exploiting Secure and Energy-Efficient Collaborative Spectrum Sensing for Cognitive Radio Sensor Networks[J]. IEEE Transactions on Wireless Communications, 2016,15(10):6813- 6827.

[14] Wang J, Chen I R, Tsai J J P, et al. Trust-based cooperative spectrum sensing against SSDF attacks in distributed cognitive radio networks[C]∥2016 IEEE International Workshop Technical Committee on Communications Quality and Reliability (CQR 2016).WA:Stevenson,2016:1- 6.

[15] Maric S, Reisenfeld S, Goratti L. A simple and highly effective SSDF attacks mitigation method[C]∥2016 10th International Conference on Signal Processing and Communication Systems (ICSPCS). QLD:Gold Coast, 2016:1-7.

[16] Yedidia J S, Freeman W T, Weiss Y. Understanding belief propagation and its generalizations[J]. Exploring Artificial Intelligence in the New Millenium, 2002, 54(1):276-286.

[17] Maric S, Reisenfeld S, Goratti L. A single iteration belief propagation algorithm to minimize the effects of primary user emulation attacks[C]∥2016 International Symposium on Intelligent Signal Processing and Communication Systems (ISPACS). Phuket, 2016:1- 6.

[18] Ding G, et al. Robust Spectrum Sensing with Crowd Sensors[C]∥2014 IEEE 80th Vehicular Technology Conference (VTC2014-Fall). BC:Vancouver, 2014:1-7.

[19] Proakis J G. 数字通信[M].张力军,等,译.北京: 电子工业出版社, 2001.

Proakis J G. Digital Communication[M]. Zhang L J, et al, translate.Beijing: Publishing House of Electronics Industry, 2001.(in Chinese)

[20] Yue W J, Zheng B Y, Meng Q M, et al. Robust cooperative spectrum sensing schemes for fading channels in cognitive radio networks[J]. Science China Information Sciences, 2011, 54(2):348-359.

[21] Xiao L, Li Y, Huang X, et al. Cloud-Based Malware Detection Game for Mobile Devices With Offloading[J].IEEE Transactions on Mobile Computing, 2017, 16(10):2742-2750.

[22] Xiao L, Chen Y, Lin W S, et al. Indirect Reciprocity Security Game for Large-Scale Wireless Networks[J]. IEEE Transactions on Information Forensics & Security, 2012, 7(4):1368-1380.