1 引言

D2D通信作为5G移动通信系统的一个重要使能技术,最近成为一个研究热点。D2D通信是指在蜂窝移动通信的基础上,不借助基站而进行的移动用户之间短距离的直接通信,它可以与蜂窝用户共享有限的频谱资源,并降低数据传输的功率消耗,因此能够有效提升整个网络的频谱效率和能量效率。D2D用户在与蜂窝用户共享频谱资源的同时,会给基站与蜂窝用户之间的通信引入干扰,因此大部分关于D2D通信的研究都集中在干扰避免和资源分配方面[1-2]。

虽然D2D通信的引入会对蜂窝用户的通信造成干扰,但同时也会干扰窃听者的窃听,通过恶化窃听信道来改善蜂窝用户的安全性能。因此从物理层安全角度考虑,有一些研究将D2D通信视为蜂窝通信的友好干扰来提升蜂窝用户的安全可达速率。如文献[3]引入有向图匹配的方法,研究如何有效引入D2D通信来提升蜂窝系统的安全容量;而文献[4]提出了一种基于物理层安全的联合功率和接入控制的算法来优化D2D用户的选择机制。文献[5]将蜂窝用户和D2D用户之间的频谱共享方式建模为联盟博弈,目标是改进系统的安全速率以及和速率。提升蜂窝用户安全速率的方式,一种是通过友好干扰的方式来恶化窃听信道,另一种是通过协同中继的方式提升蜂窝用户的可达速率。以上提到的研究都是将D2D之间的通信作为蜂窝用户的友好干扰来提升蜂窝系统的安全容量,而将D2D作为协同中继来提升蜂窝用户安全可达速率的研究较少。文献[6]提出了一种分布式算法来选择是否进行D2D协同中继以及如何采用最佳的功率分配来最大化网络的安全可达速率。而在其他类型的通信网络中,为了提升物理层安全,中间节点的协同中继和协同干扰被广泛应用[7-9]。文献[7]考虑在一个放大转发的系统中进行中继和干扰的选择来最小化安全中断概率并提出了两种中继和干扰选择的方法。文献[8]考虑系统中存在多个窃听者,源节点和目的节点之间采用协同中继和协同干扰选择的方式来提升物理层安全,并提出了一种粒子群优化方法来改进源节点的效用函数和提升整个系统的安全可达速率。文献[9]采用一种基于斯坦伯格安全博弈的协同干扰策略来提升多用户OFDMA(Orthogonal Frequency Division Multiple Access)网络的物理层安全。借鉴以上的研究成果,本文将联合考虑D2D友好干扰和协同中继两种方式来提升蜂窝用户的安全性能以及稳健通信。

以上研究考虑系统中存在的都是被动窃听者,只是对蜂窝网络进行窃听,而另一些研究中考虑的是主动窃听者,既能够被动窃听也能够主动干扰系统中的合法用户,并可以根据当前的信道状态选择更有力的攻击方式。文献[10-11]中主动窃听者采取被动窃听或者主动干扰的攻击模式破坏合法用户的安全可靠通信,文中建立了一个功率分配和模式选择的博弈模型并获得了其均衡策略解。文献[12]将合法用户和主动窃听者之间的交互建模为两人的零和博弈,以各态历经的多输入多输出MIMO(multi-input multi-output)系统安全速率作为效用函数,并求得了该博弈模型策略性形式的纳什均衡和扩展性形式的子博弈完美均衡。文献[13]中将合法用户和恶意节点之间的关系建模为一种非协作的博弈,并提出一种基于虚拟对策(fictitious play)的算法来获得该混合博弈的纳什均衡。

综上所述,在本文的研究场景中,一方面考虑系统中存在的是智能的攻击者,也就是说攻击者可以选择被动窃听或者主动干扰的工作模式,其破坏能力更大,也更智能。另一方面在这两种不同的攻击情况下,联合考虑D2D友好干扰和协同中继两种方式来最大化蜂窝用户的安全可达速率或传输速率。

2 系统模型和问题描述

2.1 系统模型

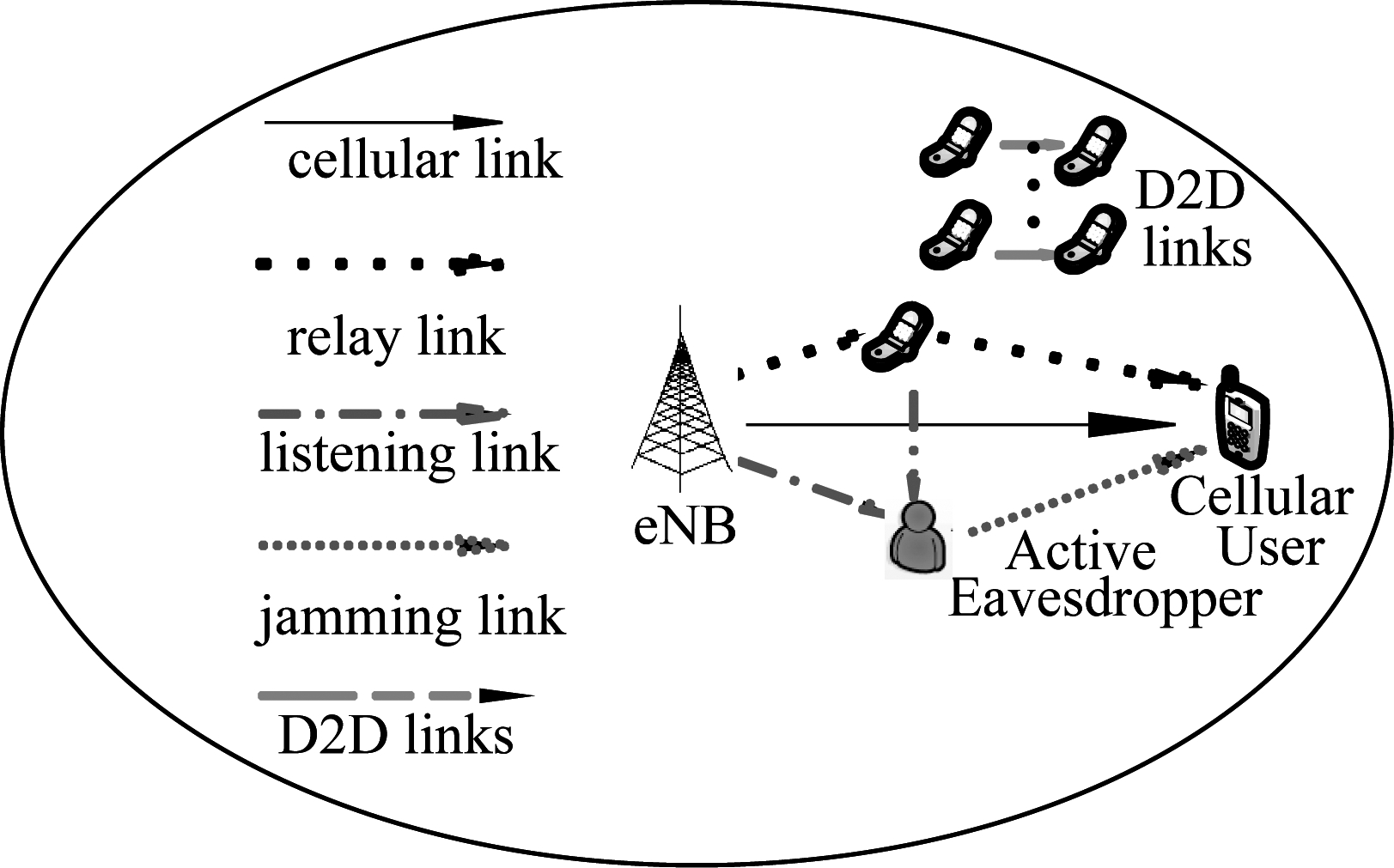

本文考虑单小区场景,如图1所示。基站位于小区中心,1个蜂窝用户和N个D2D通信对以及1个主动窃听者随机分布在小区中,不同的通信链路用不同颜色和线型的曲线表示。所有的用户都只配备单天线,并且只能采用半双工的工作模式。所有的D2D通信对组成集合D,其中的每个D2D通信对Di∈D, (i=1,2,..., N)。基站、蜂窝用户和主动窃听者标记为B, C和A。考虑系统中存在的是一个主动窃听者,即其既可以被动地采用窃听的攻击模式,也可以采用主动干扰的攻击模式;而基站既可以通过下行链路与蜂窝用户进行通信,并从D2D通信对集合中选择“最佳”的发射机来进行数据的中继,然后在蜂窝用户端采用最大比合并的方式进行信号的合并;或者允许选中的D2D通信对进行直连,采用友好干扰的方式来有效对抗主动窃听者的攻击。

图1 系统模型

Fig.1 System model

2.2 问题描述

假设基站的发射功率为PB,第i个D2D发射机的发射功率(中继功率)为Pi。如果攻击者采用主动干扰的方式,则其干扰功率为PJ。假设hBC,hBE是基站和蜂窝用户之间以及基站和攻击者之间的信道增益,hBi,hiC,hiE是基站到第i个D2D用户的接收机,第i个D2D的发射机到蜂窝用户以及第i个D2D发射机到攻击者的信道增益,N0是背景加性高斯白噪声。下面分情况讨论不同情形下蜂窝用户的安全可达速率和数据传输速率。

(1)攻击者采用被动窃听的模式

在攻击者采取被动窃听的攻击方式时,在没有D2D用户协同的情况下,蜂窝用户的安全可达速率为

(1)

如果有D2D用户来协同通信,其可以作为协同中继者或者友好干扰者来帮助蜂窝用户提升其通信的鲁棒性和安全性。下面分情况讨论。

a. D2D作为协同中继的情况

假设基站进行数据直传,并选择第i个D2D发射机进行中继,假设采用的是AF(Amplify-and-forward)放大转发的协议[14-15],则蜂窝用户的可达速率为

(2)

其中括号中的第二项为基站到蜂窝用户链路上的信噪比,第三项为采用了D2D协同中继后中继链路上的信噪比,在蜂窝用户接收时采用最大比合并将两条链路上收到的信号进行合并,则获得如上所示的可达速率。

假设窃听者只对基站发送给蜂窝用户的加密信息感兴趣,并可以窃听基站到蜂窝用户的直连链路以及通过D2D发射机的中继链路,因此,其窃听速率为

(3)

因此蜂窝用户获得的安全可达速率为

RRi(i,S)=[RRi(i,C)-RRi(i,E)]+

(4)

一方面引入D2D用户作为蜂窝用户的协同中继者,会提升蜂窝用户的数据传输速率,但同时也会增加中继通信中前后两跳的窃听风险,因此只在某些情况下会提升蜂窝用户的安全可达速率。

b. D2D作为友好干扰的情况

基站通过下行信道与蜂窝用户进行通信,并选择第i对D2D通信对采用直连的方式作为蜂窝用户的友好干扰,则其安全可达速率为

(5)

虽然引入D2D通信会给蜂窝用户的通信造成干扰,但其也能有效恶化窃听信道,因此D2D通信的引入增加了改善蜂窝用户安全性能的可能。

(2)攻击者采用主动干扰的模式

在攻击者采取主动干扰的攻击方式时,如果没有D2D用户进行协同,则蜂窝用户的可达速率为

(6)

假设D2D用户采用协同中继或者友好干扰的方式来进行协同,同样分两种情况进行讨论。

a. D2D作为协同中继的情况

假设攻击者采用主动干扰时,可以在不同时隙干扰直连的链路或者中继的前后两个阶段的链路,因此这时蜂窝用户的数据传输速率可表达为

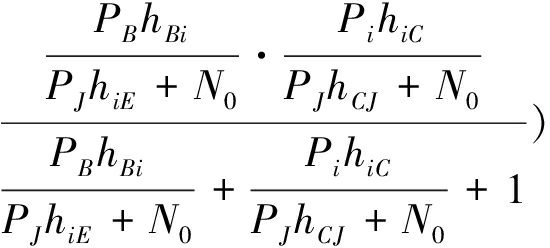

(7)

式中括号的第二项为攻击者采用主动干扰下基站到蜂窝用户的直连链路上的信噪比,第三项为通过D2D中继后的中继链路上的信噪比。与没有D2D用户协同的情况进行比较,显然这种情况下蜂窝用户的数据传输速率得到了提升。

b. D2D作为友好干扰的情况

主动窃听者进行主动干扰,如果D2D还是采用干扰的策略,则蜂窝用户的数据传输速率为

(8)

在这种情况下采用D2D友好干扰的方式只会降低蜂窝用户的传输速率。

3 问题求解和算法提出

3.1 问题求解

通过以上的分析,一方面D2D用户可以通过协同中继或者友好干扰来提升蜂窝用户的安全可达速率或者数据传输速率;另一方面攻击者可以采用被动窃听或者主动干扰的方式来降低蜂窝用户的安全可达速率或者数据传输速率。而只有在引入D2D友好干扰的情况下,D2D用户才能获得自身数据传输的机会,因此其倾向于采用友好干扰的协同合作方式,但如果攻击者采用主动干扰的攻击方式时,则D2D之间的通信会加重对蜂窝用户通信的干扰,在这种情况下只有采用协同中继的方式才能提升蜂窝用户的可达速率。因此,我们将合法用户和主动窃听者之间的交互关系建立为非零和的非协作博弈,合法用户的策略是选择每个D2D用户进行协同中继或者友好干扰的概率;而攻击者的策略是选择被动窃听或是主动干扰的概率,那么在合法用户和攻击者之间就形成混合博弈。下面设计混合博弈的效用函数,并分析其混合均衡的存在性,然后通过基于虚拟决策的方法来找到混合均衡。

(1)攻击者采用被动窃听的模式

假设攻击者采用被动窃听的攻击模式,合法用户的效用函数设计为

Ui(i,E)=max(RRi(i,E),RDi(i,E))

(9)

即选择“最佳”的D2D用户,并采用协同中继或者友好干扰的策略使得蜂窝用户安全可达速率最大化。

而攻击者的效用函数与之相反,表示为

UA(i,E)=min(RRi(i,E),RDi(i,E))

(10)

(2)攻击者采用主动干扰的模式

假设攻击者采用主动干扰的攻击模式,合法用户的效用函数设计为

Ui(i,J)=max(RRi(i,J),RDi(i,J))

(11)

即选择“最佳”的D2D用户,并采用协同中继或者友好干扰的策略使得蜂窝用户传输速率最大化。

而攻击者的效用函数设计为

UA(i,J)=min(RRi(i,J),RDi(i,J))+cJPJ

(12)

考虑了攻击者采用干扰攻击时所需要付出的干扰代价,其中cJ表示干扰代价因子。该因子的引入使得合法用户和攻击者之间的博弈是非零和的。

统一一下,当攻击者从集合A={a|a=E,J}中选择任一种攻击方式,以上的效用函数表示为

Ui(i,a)=max(RRi(i,a),RDi(i,a))

(13)

(14)

假设基站选择第i个D2D用户的概率为![]() 则D2D用户选择概率向量为pD=[pD1,pD2,...,pDN];而攻击者选择被动窃听和主动干扰的概率分别为pE和pJ,并且pE+pJ=1, 则攻击方式选择概率向量为pa=[pE,pJ]。那么合法用户和攻击者的平均效用函数可以表示为

则D2D用户选择概率向量为pD=[pD1,pD2,...,pDN];而攻击者选择被动窃听和主动干扰的概率分别为pE和pJ,并且pE+pJ=1, 则攻击方式选择概率向量为pa=[pE,pJ]。那么合法用户和攻击者的平均效用函数可以表示为

(15)

(16)

3.2 算法的提出

对于有限解集的混合博弈,其纳什均衡总是存在的,根据[16]中的定理3.2,可以获得如下的混合策略纳什均衡![]() 满足如下的不等式

满足如下的不等式

(17)

(18)

并可以通过基于虚拟对策(fictitious play)[17]的算法来获得其纳什均衡解。在第k次迭代中,合法用户和攻击者的最佳策略可以通过下式获得

(19)

(20)

当基站选择第i个D2D发射机时, 令![]() 否则

否则![]() 类似的,如果攻击者选择被动窃听,令

类似的,如果攻击者选择被动窃听,令![]() 而选择主动干扰,则

而选择主动干扰,则![]() 基站选择第i个D2D用户的概率和攻击者选择不同攻击方式的概率在第k次迭代的更新策略如下

基站选择第i个D2D用户的概率和攻击者选择不同攻击方式的概率在第k次迭代的更新策略如下

(21)

(22)

根据以上的分析,基于虚拟对策(fictitious play)的算法总结如下:首先在初始阶段,假设基站选择每一个D2D发射机的概率都相等,即![]() 而攻击者选择被动窃听或者主动干扰的概率也相等,即pE=pJ=0.5。在迭代过程中,合法用户和攻击者基于各自的效用函数和经验信息选择他们的最佳响应,并根据以上的迭代公式来更新各自的策略选择,直到迭代收敛到混合策略的纳什均衡。

而攻击者选择被动窃听或者主动干扰的概率也相等,即pE=pJ=0.5。在迭代过程中,合法用户和攻击者基于各自的效用函数和经验信息选择他们的最佳响应,并根据以上的迭代公式来更新各自的策略选择,直到迭代收敛到混合策略的纳什均衡。

4 仿真分析

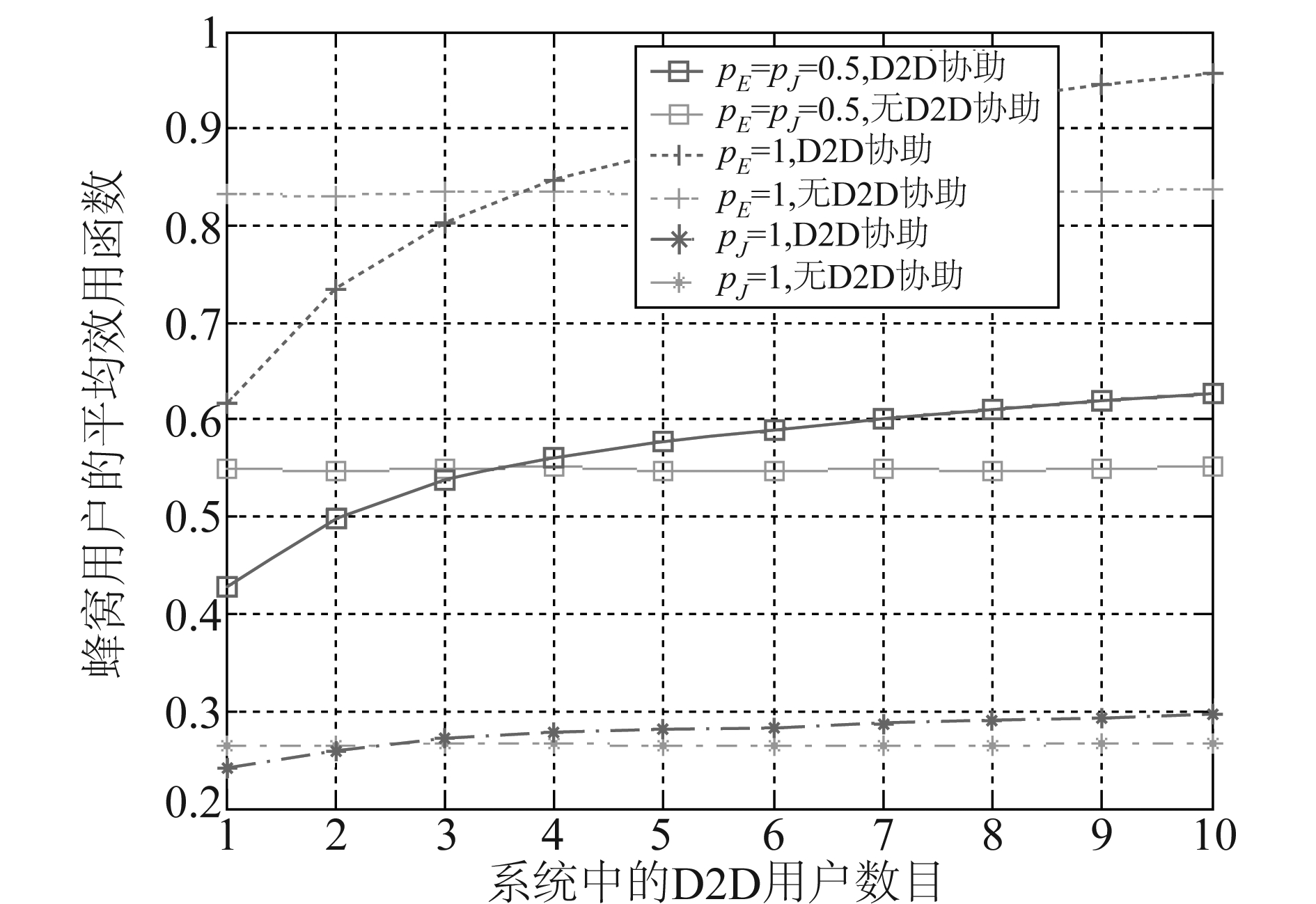

假设小区为一个边长为1 km的正方形,基站位于其中心,蜂窝用户、D2D用户和主动窃听者随机分布在小区内的任意位置,并且D2D发射机和接收机之间的距离为20 m。假设基站和D2D发射机的发射功率都为10 mW,如果主动窃听者采用主动干扰的策略,其干扰功率为100 mW,并假设干扰系数cJ=1。通过蒙特卡洛仿真,图2显示了基于虚拟对策算法和传统的最近距离算法(即选择距离基站最近的D2D发射机作为中继)的平均效用函数性能比较。从图中可以看出,本文的算法要优于传统的最近邻居算法,并且随着D2D用户的增加,平均效用函数都是增加的。这是因为可选的D2D用户增多,能使蜂窝用户的安全可达速率和数据传输速率增大的可能性也随之增大,而本文所提出的算法增长的趋势更为显著。

同时我们分析了系统中是否存在D2D协同以及D2D用户采用何种协同方式对平均效用函数的影响。从图3中我们发现,在D2D用户数目较小时,在受到相同概率的攻击下有D2D协同时的平均效用函数低于没有D2D协同时的平均效用函数;但是随着D2D用户的增多,有D2D协助时的平均效用函数要优于没有D2D用户协助时,并且随着D2D用户的增多而不断增大。这是因为当D2D用户较少时,其带来的干扰大于其带来的增益,而随着其数目的增大,可选择为协同中继或者友好干扰的D2D用户增多,其带来的增益增大。从图中看出,不管在何种攻击概率下,在D2D用户大于4个以上时采用D2D协助的策略都优于没有D2D协助的策略。

图2 不同算法下的平均效用函数曲线比较

Fig.2 Average utility function comparison under different algorithms

图3 不同攻击概率下的平均效用函数曲线比较

Fig.3 Average utility function comparison under different attack probabilities

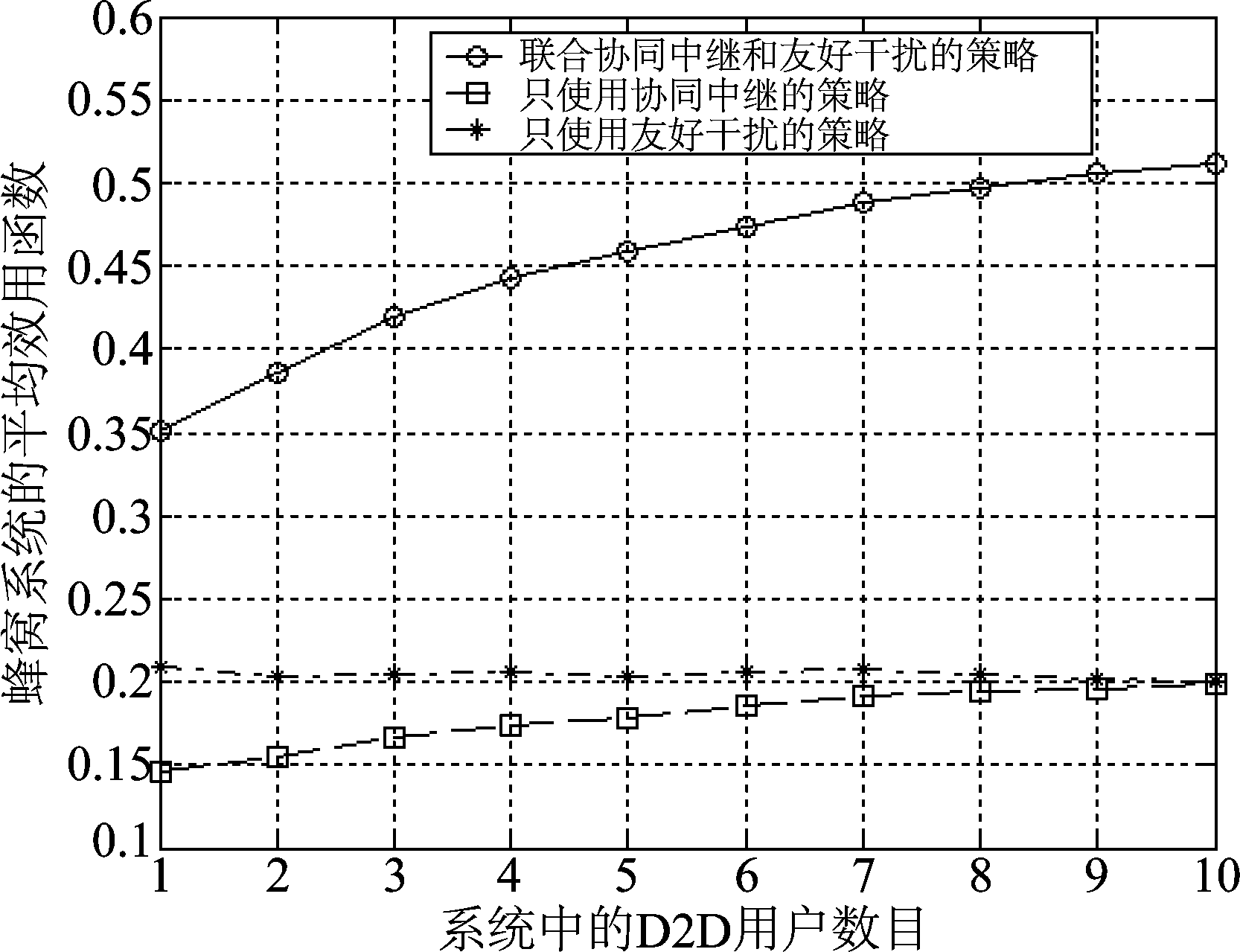

图4比较了本文提出的联合考虑D2D中继协同和友好干扰的策略与只将D2D视为友好干扰或者只将D2D用于协同中继两种策略在各自均衡状态下的性能,前者优于后两者,这是因为联合考虑协同中继和友好干扰两种方式,基站总是选择能使平均的效用函数更大的协作方式,从而最大程度地提升蜂窝用户的安全可达速率或者传输速率。当攻击者选择被动窃听时,将D2D用户作为友好干扰有可能改善蜂窝用户的物理层安全性能,而将D2D用户作为协同中继,在提升传输速率的同时却会引入两跳的窃听风险;当攻击者主动干扰时,D2D用户之间的直连就不再是“友好”干扰,而是有害干扰,会急剧降低蜂窝用户的数据传输速率,在这种情况下采用协同中继的方式才能提升蜂窝用户的数据传输速率。因此,如果攻击者可以智能选择攻击方式,而D2D用户只能采用协同中继或者友好干扰两种策略中的其中一种,显然不能有效提升蜂窝用户的传输性能和安全性能,反而会因为引入有害干扰或者增加窃听风险而使系统性能下降。因此,联合考虑D2D两种协同方式才能有效对抗主动窃听者的攻击并提升蜂窝用户的平均效用函数。

图4 不同D2D协同方式在均衡状态下的平均效用函数曲线比较

Fig.4 Average utility function comparison under different D2D cooperative methods on the equilibrium state

5 结论

本文分析了D2D使能蜂窝网络中的合法用户和主动窃听者之间的复杂交互关系,在两者之间建立了非零和的非协作博弈模型。所有的D2D用户都可以被基站选择作为协同中继者或者友好干扰者来提升蜂窝用户的安全可达速率或者数据传输速率,同样地,主动窃听者也可以选择被动窃听或者主动攻击的方式来降低安全可达速率或者数据传输速率。为了获得该博弈的均衡策略,本文采用基于虚拟对策的算法来获得该混合博弈的纳什均衡。仿真的结果表明提出的算法可以使得基站选择“最佳”的D2D用户作为协同中继者或者友好干扰者来最大化合法用户的平均效用函数,而攻击者采用不同攻击方式的概率也会收敛到均衡状态。而且提出的算法在性能上优于传统的最近距离算法,也优于只将D2D作为友好干扰者或协同中继者的单一策略。

参考文献

[1] Zhou Z Y, Dong M X, Ota K, et al. Energy Efficiency and Spectral Efficiency Tradeoff in Device-to-Device (D2D) Communications[J]. IEEE Communication Letters, 2014,3(5):485- 488.

[2] Wei L L, Hu Q Y, Qian Y, et al. Enable Device-to-Device Communications Underlaying Cellular Networks: Challenges and Research Aspects[J]. IEEE Communication Magazine, 2014, 52(6): 90-96.

[3] Zhang H, Wang T Y, Song L Y, et al. Radio Resource Allocation for Physical-Layer Security in D2D Underlay Communications[C]∥Communications (ICC), 2014 IEEE International Conference on. IEEE, 2014: 2319-2324.

[4] Zhang R Q, Cheng X, Yang L Q. Joint Power and Access Control for Physical Layer Security in D2D Communications Underlaying Cellular Networks[C]∥Communications (ICC), 2016 IEEE International Conference on. IEEE, 2016: 1- 6.

[5] Zhang R Q, Cheng X, Yang L Q. Cooperation via Spectrum Sharing for Physical Layer Security in Device-to-Device Communications Underlaying Cellular Networks[J]. IEEE Transactions on Wireless Communications, 2016, 15(8): 5651-5663.

[6] Ghanem A M, Arat M. Secure Communications with D2D Cooperation[C]∥Communications, Signal Processing, and their Applications (ICCSPA), 2015 International Conference on, 2015:1-5.

[7] Hui H, Swindlehurst A L, Li G B, et al. Secure Relay and Jammer Selection for Physical Layer Security[J]. IEEE Signal Processing Letters, 2015, 22(8): 1147-1151.

[8] Zhang N, Cheng N, Lu N, et al. Partner Selection and Incentive Mechanism for Physical Layer Security[J]. IEEE Transactions on Wireless Communications, 2015,14(8):4265- 4276.

[9] Wang A, Cai Y M, Yang W D, et al. A Stackelberg Security Game with Cooperative Jamming over a Multiuser OFDMA Network[C]∥Wireless Communications and Networking Conference (WCNC), IEEE, 2013:4169- 4174.

[10] Garnaev A, Trappe W. The Eavesdropping and Jamming Dilemma in Multi-Channel Communications[C]∥Communications (ICC), 2013 IEEE International Conference on, 2013:2160-2164.

[11] Garnaev A, Trappe W. To Eavesdrop or Jam, That is the Question[C]∥Ad Hoc Networks (ADHOCNETS), 2014:146-161.

[12] Mukherjee A, Swindlehurst A L. Jamming Games in the MIMO Wiretap Channel With an Active Eavesdropper[J]. IEEE Transactions on Signal Processing, 2013, 61(1): 82-91.

[13] Zhu Q Y, Saad W, Han Z, et al. Eavesdropping and jamming in next-generation wireless networks: A game-theoretic approach[C]∥Military Communications Conference (MILCOM), IEEE,2011:119-124.

[14] Laneman J N, Tse D C, Wornell G W. Cooperative diversity in wireless networks: Efficient protocols and outage behavior[J]. IEEE Transactions on Information Theory, 2004, 50(12): 3062-3080.

[15] Nabar R U, Bolcskei H, Kneubuhler F W. Fading relay channels: performance limits and space-time signal design[J]. IEEE Journal on Selected Areas in Communications, 2004, 22(6): 1099-1109.

[16] Basar T, Olsder G J. Dynamic Noncooperative Game Theory[M].Philadelphia, PA, USA: SIAM Series in Classics in Applied Mathematics, 1999.

[17] Fudenberg D,Levine D K. The Theory of Learning in Games[M]. Cambridge, MA, USA: MIT Press, 1998.